از کجا بفهمیم گوشی ما هک شده است؟

گوشی ما شامل قسمت عمده زندگی ما است. همچنین یک ابزار هوشمند است که هر روز آن را در جیب خود حمل می کنیم، بنابراین همیشه این امکان وجود دارد که در معرض سرقت اطلاعات یا حتی خود گوشی شویم. بنابراین لازم است تا اقدامات ایمنی را به طور کامل رعایت کنیم. در این مطلب به علائم هک شدن گوشی و روش های مقابله به آن خواهیم پرداخت.

گوشی شما چگونه هک می شود؟

روش های مختلفی برای هک کردن گوشی وجود دارد که برخی از آنها حتی به دانش پیشرفته فناوری نیز نیاز ندارند. در ادامه به برخی از این روش ها خواهیم پرداخت.

حمله Sim Jacking که با استفاده از این حمله، یک کد مخرب به صورت SMS برای قربانی ارسال می گردد و بعد از آن کنترل سیم کارت را در اختیار می گیرد و اطلاعات حساس را خارج می کند.

ابزار های جاسوسی که داده های شما را جمع آوری می کنند. برخی از برنامه های جاسوسی وجود دارند که به راحتی قابل استفاده هستند و به هکرها این امکان را می دهند که فعالیت های تلفن شما را از راه دور رصد کنند. نفوذگر می تواند با دسترسی مستقیم به دستگاه شما، چنین برنامه ای را نصب کند.

ممکن است از طریق شبکه های عمومی Wi-Fi یا ایستگاه های شارژ، نرم افزارهای مخرب وارد گوشی شما شود. هکرها می توانند شبکه های Wi-Fi جعلی را تنظیم کنند تا شما را به سمت وب سایت های فیشینگ هدایت کنند یا داده ها را از طریق کابل USB در یک ایستگاه شارژ سرقت کنند و یا تمامی اطلاعات حساس شما را موقع استفاده از وای فای عمومی شنود کنند.

پیام های فیشینگ که با استفاده از طعمه هایی مانند اینترنت رایگان، جایزه های میلیونی و یا حتی قطع یارانه! و غیره شما را وسوسه به ورود به لینک های فیشینگ می کنند.

همچنین مهم ترین دلیل هک شدن گوشی بی توجهی کاربران هنگام نصب برنامه ها است. به عنوان مثال در حین بارگیری برنامه ها یا با کلیک روی پاپ آپ ها یا پیوندهای غیرقابل اعتماد، بدافزارها را از سایت های مشکوک بارگیری می کنید. یا امروزه شبکه های اجتماعی مانند تلگرام بستر مناسبی برای انتشار بدافزارها شده است.

از کجا بفهمیم گوشی ما هک شده

آیا تاکنون فکر کرده اید که “گوشی من هک شده است یا نه؟” در ادامه به برخی از علائم مهم هک شدن گوشی می پردازیم:

- شما چیزی را در گوشی خود میبینید که قبلا آن را ندیده بودید و برای شما ناشناس است. (به عنوان مثال، برنامه ها، پیام هایی که شما ارسال نکرده اید، خریدهایی که انجام نداده اید، تماس هایی که توسط شما صورت نگرفته است).

- احساس کنید که گوشی شما نسبت به قبل کند کار می کند. چرا که بعد از هک شدن گوشی شما، از منابع و باتری شما استفاده زیادی می شود و از حد معمول داغ تر می شود.

- استفاده از داده اینترنت شما بطور چشمگیری افزایش می یابد. فرآیندهای مخرب ممکن است داده های گوشی همراه شما را در پس زمینه مصرف کنند به عنوان مثال فایل های شما را دانلود کنند یا دوربین و میکروفن گوشی شما اقدام به شنود و تصویر برداری باشند.

- رفتار عجیب گوشی شما برای مثال برنامه ها به روشی که باید اجرا نشوند، به طور غیر منتظره روشن یا خاموش شوند و غیره.

- ظاهر شدن پاپ آپ های مختلف. اگر متوجه شدید که تعداد بسیاری از برنامه های پاپ آپ در صفحه نمایش شما ظاهر می شوند، احتمالاً جاسوس افزار یا بدافزار دارید.

چگونه شخصی که گوشی ما را هک کرده است را پیدا کنیم؟

در علم سایبری به تمامی کارهای جرم یابی فارنزیک می گویند. در بحث هک شدن گوشی ها، پیدا کردن مقصر می تواند بسیار دشوار باشد. در ابتدا سعی کنید تمام برنامه هایی را که نمی شناسید و شماره تلفن های مشکوک یا حساب رسانه های اجتماعی که با شما ارتباط برقرار کرده اند را بررسی کنید. با یک جستجوی سریع ممکن است برخی سرنخ هایی را پیدا کنید اما ردیابی هکرها معمولاً به یک متخصص امنیت سایبری احتیاج دارد.

در صورت هک شدن موبایل چه کاری باید انجام دهیم؟

در صورت هک شدن گوشی می توانید به صورت زیر عمل کنید:

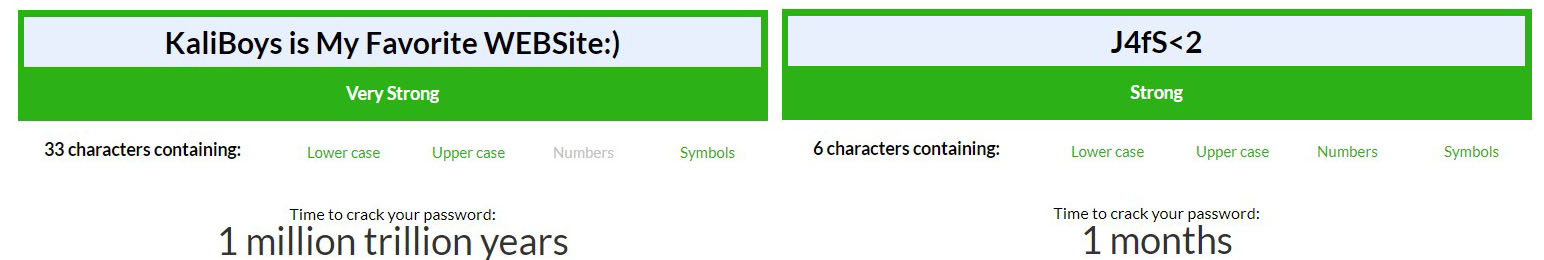

- رمزهای عبور خود را فوراً تغییر دهید.

- بلافاصله همه نرم افزارهای مشکوک را حذف کنید.

- به دوستان خود اطلاع دهید تا پیام های مشکوک ناشی از شما را نادیده بگیرند.

- بلافاصله نرم افزار امنیتی موبایل (آنتی ویروس ها) را نصب کنید.

- برای اطمینان خاطر می توانید گوشی خود را به تنظیمات کارخانه برگردانید که در این حالت تمامی اطلاعات و برنامه های موجود در گوشی شما حذف می شود. بنابراین از آن فقط به عنوان آخرین راه حل استفاده کنید.

نحوه جلوگیری از هک شدن گوشی

- از Wi-FI عمومی ها و یا نقاط شارژ که به آنها اطمینان ندارید استفاده نکنید. اگر از WiFi عمومی استفاده کنید، هرگز بدون VPN این کار را نکنید. هکرها ممکن است یک نقطه دسترسی جعلی با نام یک شبکه اصلی ایجاد کنند و داده های شما را بدست آورند یا شما را ردیابی کنند.

- بلوتوث خود را بعد از استفاده از آن خاموش کنید زیرا می تواند یک نقطه دسترسی برای هکرها باشد.

- برای رعایت امنیت فیزیکی سعی کنید بر روی گوشی خود گذرواژه تنظیم کنید.

- هرگز تلفن خود را بدون نظارت رها نکنید و اجازه ندهید افرادی که نمی شناسید از آن استفاده کنند.

- مرتباً برنامه های موجود در گوشی خود را نگاه کنید تا برنامه های ناشناس رو در صورت وجود شناسایی کنید.

- پیام ها ، پیوندها یا پرونده های مشکوک را باز نکنید زیرا امکان مخرب بودن آن ها وجود دارد.

- آنتی ویروس ها را در گوشی خود نصب کرده و به طور مداوم آن ها را به روز کنید.

- از سایت های بارگیری که به آنها اعتماد ندارید استفاده نکنید. آنها منبع بالقوه بدافزارها هستند.