بانک آموزشی

نرم افزار - سخت افزار - طراحی - برنامه نویسی _ ویروس شناسی ...

بانک آموزشی

نرم افزار - سخت افزار - طراحی - برنامه نویسی _ ویروس شناسی ...آشنایی با آسیب پذیری هایی که هر مدیر IT باید آن را رفع کند !

آشنایی با آسیب پذیری هایی که هر مدیر IT باید آن را رفع کند ! : در این مقاله اقدام به معرفی جدید ترین آسیب پذیری هایی که هر مدیر فناوری نسبت به رفع آن باید اقدام کند میپردازیم ، منبع این اطلاعیه ها سایت افتا هست . این مقاله به صورت مرتب آپدیت میشود و جدید ترین و به روز ترین آسیب پذیری ها معرفی میگردد ، منتظر روزی هستیم که شبکه ای امن در سازمانها و اداراتمان داشته باشیم .

آسیب پذیری شماره 7 : معرفی 14 آسیب پذیری مهم توسط سیسکو

آشنایی با آسیب پذیری های جدید سیسکو : کمپانی #سیسکو در جدیدترین هشدارهای منتشره از بخش امنیتی خود اعلام نموده که 25 آسیب پذیری کشف شده در برخی محصولات آن دارای درجه اهمیت بالاتری هستند. بیشتر آسیب پذیری ها بر روی محصولات سخت افزار شبکه ای هستند که مشکلاتی همچون حملات DoS بر روی سیستم عامل های IOS و IOS XE را در این سخت افزارها موجب می شوند. دو مورد از این آسیب پذیری ها بر روی محصولات سوئیچ های سری Catalyst 6800 و محصولات Webex Meetings Client می باشد.

از دیگر آسیب پذیری های منتشر شده می توان به انتشار اطلاعات حافظه، تزریق دستورات سیستمی، دور زدن محدودیت های دسترسی، اجرای کدهای مخرب را نام برد. برخی دیگر از آسیب پذیری ها دارای درجه اهمیت بیشتری هستند، چراکه نفوذگر می تواند با دسترسی از راه دور، این آسیب پذیری ها را Exploit کرده و به Device آسیب پذیر نفوذ کند.

یکی از این آسیب پذیری ها که حمله به آن از راه دور انجام می گیرد، حمله ی DoS به بخش Web Interface سیستم عامل IOS XE می باشد که نفوذگر توسط ساخت و ارسال نوع خاصی از درخواست های HTTP می تواند باعث Reload شدن سیستم عامل آن سخت افزار شبکه ای گردد. در ادامه آسیب پذیری های منتشر شده همراه با کد شناسایی هر کدام از آنها را مشاهده می نمایید:

آسیب پذیری شماره6 : قاتل ویندوز

آسیبپذیری بحرانی روی تمامی نسخههای ویندوزی اعم از سرور دسکتاپ xp تا ویندوز 10 کشف شده است. این آسیبپذیری روی یک کتابخانه از ویندوز به نام crypt32.dll که گواهینامهها و مسائل مربوط رمزنگاری را بر عهده دارد و کارکرد مهم آن احراز هویت، حفاظت دادههای حساس در مرورگرهای ویندوزی و … است کشف شده و حتی TLS را نیز تحت تاثیر قرار میدهد و معنای آن این است که هر دولت یا مهاجم سازمان یافتهای میتواند دست به جعل گواهینامه SSL زده و ترافیک رد و بدل شده را بخواند حتی اگر وبسایت مزبور از پروتکل HTTPS استفاده نماید.

هشدار داده میشود که مدیران شبکه و سازمانهای حساس، فعالان سیاسی، روزنامهنگاران، کارمندان به سطح دسترسی حیاتی و تمامی کاربران هر چه سریعتر به نصب وصله آسیبپذیری CVE-2020-0601 اقدام نمایند.

این آسیب پذیری بحرانی میتواند تعداد زیادی از عملکرد های ویندوز را تحت الشعاع قرار دهد. از جمله تایید اعتبار در سیستم عامل های ویندوز مبتنی بر دسکتاپ یا سرور، یا امنیت اطلاعات حساس ذخیره شده توسط مرورگر Internet Explorer/Edge Microsoftو حتی تعداد زیادی از نرم افزار ها و ابزار های شخص ثالث تحت ویندوز در خطر سو استفاده از این آسیب پذیری هستند.

آسیب پذیری شماره 5 : ضعف امنیتی Bluekeep

آشنایی با آسیب پذیری Bluekeep : ضعف امنیتی که با نوشتن یک Exploit امکان اجرای کدهای مخرب از راه دور را فراهم می آورد . این ضعف به شدت خطرناک است و از این لحاظ امتیاز 9.8 از 10 را گرفته است . در دسته بدافزارهای wormable است و پس از آلوده کردن یک سیستم به صورت خودکار اقدام به آلوده کردن سیستمهای دیگر شبکه به صورت خودکار میکند.

راهکارهای جلوگیری از خطر برای آنها شامل موارد زیر است:

- غیرفعال کردن سرویسهای RDP درصورتی که مورد نیاز نباشند.

- مسدود کردن پورت 3389 در فایروال edge سازمان یا پیکربندی RDP بهشیوهای که تنها از طریق یک VPN یا دستگاههای موجود در شبکه قابل دسترسی باشد.

- به کار بردن Signatureهای IDS/IPS برای شناسایی اکسپلویت که به دلیل رمزنگاری ترافیک اثر قابل توجهی ندارد.

- فعالسازیِ Network Level Authentication یا به اختصار NLA که در صورت داشتن اطلاعات اعتباری صحیح قابل استفاده است.

یافتن سیستمهای آلوده:

سازمانها برای تشخیص سیستمهای آلوده، ابزارهایی را در اختیار دارند؛ از جمله موارد ذیل که به آن اشاره میگردد:

- ابزار rdpscan گراهام، که برای اسکن شبکههای کوچک مناسب است.

- شان دیلن Sean Dillon، پژوهشگر ارشد امنیتِ شرکت RiskSense به همراه یک محقق دیگر به نام JaGoTu، اسکنری ساختهاند که به یک افزونهی Metasploit تبدیل شده است.

- کمپانی Tenable نیز مجموعهای افزونه را برای شناسایی وجود CVE-2019-0708 و یک بررسی Uncredentialed را برای فعالسازی امکان شناسایی نقص Wormable برای مشتریها، عرضه کرده است.

مایکروسافت برای برطرف کردن این ضعف امنیتی یک Patch ارائه کرده است . این ضعف امنیتی سیستم عاملهای ویندوزهای 2008 ، 2003 ، XP ، 2008 R2 را تحت تاثیر قرار داده است . این باگ با کد CVE-2019-0708 منتشر شده است.

دانلود آپدیتهای ارائه شده توسط شرکت مایکروسافت برای ضعف امنیتی Blue keep

آآسیب پذیری شماره 4 : در ابزار معروف Rconfig

هشدار مهم و فوری برای کسانی که از ابزار محبوب مدیریت پیکربندی شبکهی rConfig برای محافظت و مدیریت دستگاههای شبکه خود استفاده میکنند. یک آسیب پذیری مهم و بسیار خطرناک است.

اطلاعیه مهم 1 :

بر اساس اطلاعیه های متعدد شرکت مایکروسافت، از تاریخ 14 ژوئن سال 2020 (24 دی سال 1398) از نسخه های ویندوز هفت و سرور 2008 پشتیبانی نخواهد شد. بدین معنی که در صورت وجود نقص امنیتی یا مشکلی در ساختار این سیستم های عامل، مایکروسافت وصله امنیتی جدیدی برای آن صادر نمی کند و یا به بیان دیگر، این سیستم های عامل قابل اطمینان نخواهند بود. لذا اکیدا توصیه می گردد کلیه کاربران و سازمان ها در این مدت محدود یک ماهه، به بروزرسانی سیستم های خود برای محافظت از تهدیدهای سایبری بپردازند. لازم به توضیح است عدم دسترسی سیستم ها به شبکه اینترنت دلیل عدم نیاز به بروزرسانی آن نخواهد بود و لازم است کلیه سیستم های عامل کلاینت و سرور در اسرع وقت به نسخه های جدید بروزرسانی گردند.

آسیب پذیری شماره 3 : CVE-2019-5539

در هفته پایانی سال ۲۰۱۹ با آسیبپذیری چندین محصول پرکاربرد روبهرو هستیم که از جمله آنها میتوان به آسیبپذیری مجازیساز محبوب VMware، سامانه مدیریت محتوای WordPress، سامانه مدیریت پایگاه داده SQLite و واحد پردازشگر گرافیک GeForce محصول شرکت nvidia اشاره کرد.

یک آسیب پذیری به شناسه CVE-2019-5539در دو محصول VMware از نوع DLL-hijacking کشف شده است که منجر به افزایش سطح دسترسی میشود . مهاجم با بهره برداری از این آسیب پذیری میتواند سطح دسترسی خود را از یک کاربر معمولی به کاربر admin ارتقا دهد.

محصولات آسیب پذیر عبارتند از:

VMware Workstation Pro / Player for Linux (Workstation) version 15.x

VMware Horizon View Agent (View Agent) version 7.x.x

به مدیران شبکه توصیه میشود برای رفع این آسیب پذیری به روزرسانی های زیر را انجام دهند.

Workstation 15.5.1

View agent 7.5.4 , 7.10.1 , 7.11.0

آسیب پذیری شماره 2 : باج افزار zeppelin

باجافزار Zeppelin نمونه جدیدی از باجافزار شناخته شده VegaLocker یا Buran است که هم اکنون در حال آلودهسازی سیستمهای کاربران است. تاکنون ویرایشهای مختلفی از جمله Jamper از این باجافزار منتشر شده است. در حال حاضر آخرین نمونه باجافزار VegaLocker با نام Zeppelin توزیع میشود.این باجافزار دارای قابلیت شخصیسازی است و دارای ابزاری است که در اختیار مجرمین سایبری قرار گرفته است. باجافزار میتواند به عنوان فایلهایی چون EXE، DLL یا به صورت اسکریپت PowerShell در سیستم هدف مستقر شود. متن باجخواهی نیز در این ابزار قابل ویرایش است.

آشنایی آسیب پذیری شماره 1 : آسیب پذیری winshock

آسیب پذیری winshock به یک مهاجم احراز هویت شده اجازه ی اجرای کد دلخواه خود با امتیازات ویژه را میدهد. این آسیب پذیری بر روی سیستم عاملهای به روز نشده ایجاد خطر میکند :

آسیب پذیری Winshock : این آسیب پذیری با نام های CVE-2014-6321 و MS14-066 شناخته میشود ،آسیب پذیری Winshock بر روی سیستم قربانی اقدام به اجرای کد بدون نیاز به دسترسی Admin میکند و باعث عدم دسترسی به سرویسها میشود و معمولا نرم افزارهای به روز نشده میتواند مستعد تاثیر پذیری از این نوع آسیب پذیری باشند ، این آسیب پذیری مربوط به بسته امنیتی Microsoft Secure Channel در نسخه های ویندوزی که در ادامه لیست میشود مشاهده شده است ، مایکروسافت برای رفع این مشکل اقدام به ساخت بسته ی نرم افزاری برای ساخت ارتباطات شبکه ای امن و رمزنگاری شده کرده است ، این نوع آسیب پذیری از نوع Heap overflow است و با آسیب پذیری هایی مانند poodle و heartbleed و … بر روی SSL متفاوت است ، مهاجم با استفاده از این آسیب پذیری میتواند اقدام به اجرای کد از راه دور به سیستم قربانی کند.

تمام برنامه هایی که در ساخت آن ها SSL/TLS وجود داره از SChannel استفاده می کنند. مثل IIS، Active Directory، OWA، Exchange، Internet Explorer و Windows Update. پس در یک صورت امکان داره که سرور وصله نشده ی شما هک نشود ، در صورتی که سروسیهای ذکر شده را نداشته باشد .این آسیب پذیری برای کاربران زمانی جدی میشود که از یک درگاه منتظر دریافت ارتباط رمز شده باشند مانند داشتن سرویس FTP یا RDPفعال بر روی سیستم آسیب پذیر.

نسخه های ویندوز آسیب پذیر:

Microsoft windows server 2003 SP2

Windows Vista

Microsoft windows server 2008 SP1

windows 7 SP1

windows 8

windows 8.1

Microsoft windows server 2012 Gold and R2

windows RT Gold and 8.1

این آسیب پذیری به دو دلیل در دسته ی آسیب پذیری های بحرانی است:

- فراوان بودن نسخه های آسیب پذیر

- مهاجم از راه دور بدون نیاز به هیچگونه ابزار احراز هویت اولیه قادر به اجرای کد مخرب است.

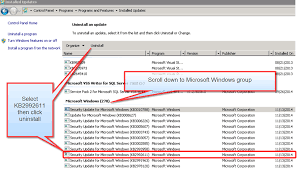

آسیب پذیری Winshock

راه حل بر طرف کردن این آسیب پذیری نصب Patch امنیتی ارائه شده توسط شرکت مایکروسافت با نام KB299611 است.