بانک آموزشی

نرم افزار - سخت افزار - طراحی - برنامه نویسی _ ویروس شناسی ...

بانک آموزشی

نرم افزار - سخت افزار - طراحی - برنامه نویسی _ ویروس شناسی ...نحوه تغییر پورت پیشفرض پروتکل RDP در ویندوز

RDP مخفف Remote Desktop Connection است. این پروتکل یکی از پروتکل های خاص شبکه است که جهت ارتباط از راه دور استفاده می شود و به کاربر اجازه برقراری ارتباط بین دو کامپیوتر و دسترسی به دسک تاپ یک میزبان از راه دور را می دهد. در این مقاله خواهیم دید که چگونه پورت پیشفرض (port: 3389) را در Remote Desktop Connection تغییر دهیم.

قبل از شروع ، قصد داریم در مورد نحوه عملکرد RDP صحبت کنیم. در حالی که هر نسخه ویندوز 10 می تواند به عنوان Remote Desktop Client عمل کند ، برای برگزاری یک جلسه از راه دور ، باید Windows 10 Pro یا Enterprise را اجرا کنید. می توانید از یک رایانه شخصی دیگر که دارای Windows 10 یا نسخه های قبلی Windows مانند Windows 7 یا Windows 8 یا Linux است ، به یک میزبان Windows Remote Desktop ارتباط برقرار کنید. ویندوز 10 از هر دو نرم افزار client و server استفاده می کند، بنابراین نیازی به نصب هیچ نرم افزاری اضافی ندارید. من از ویندوز 10 “Fall Creators Update” نسخه 1709 به عنوان میزبان دسک تاپ از راه دور استفاده خواهم کرد.

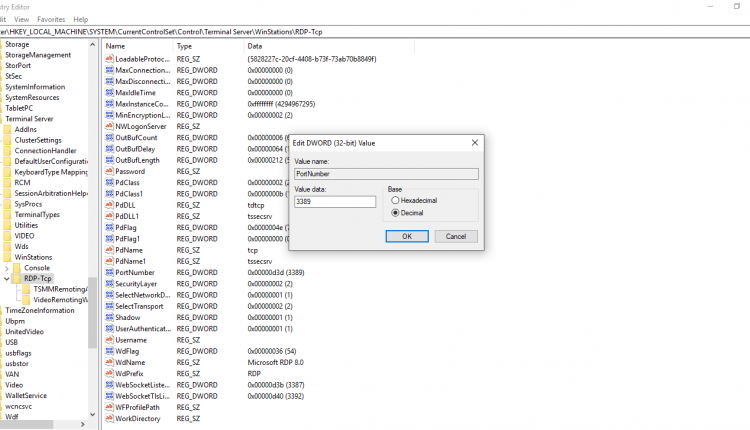

اول از همه ، مطمئن باشید که RDP را در ویندوز 10 به درستی تنظیم کرده اید ، همچنین باید برای ادامه کار با یک یوزر Administrator وارد شوید. نرم افزار Registry Editor را باز کنید این کار را می توانید ازRun با نوشتن Regedit هم انجام بدید سپس به register key که در زیر مشخص کردیم بروید:

در سمت راست ، مقدار 32 بیتی DWORD “PortNumber” را تغییر دهید. به طور پیش فرض در Decimal 3389 تنظیم شده توجه: حتی اگر ویندوز 64 بیتی دارید ، باید از مقدار DWORD 32 بیتی استفاده کنید.

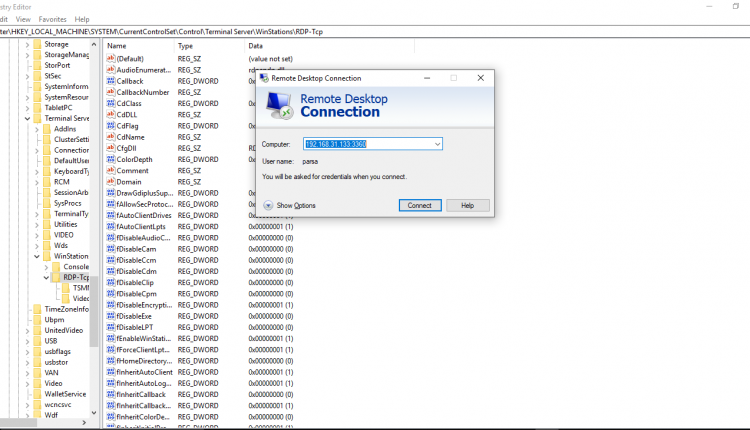

حالا می تونید با استفاده از “Remote Desktop Connection” (mstsc.exe) به سرور RDP وصل شوید. چگونگی انجام این کار به صورت کامل توضیح دادیم، پس از تغییر پورت ، باید مقدار پورت جدید را در انتهای آدرس IP دستگاه میزبان تغییر دهید. بعد از آدرس رایانه از راه دور (آدرس سرور RDP) آن را با یک کاما دو برابر جدا کنید. تصویر زیر را مشاهده کنید.

پنج روش ساده برای سرعت بخشیدن به مرورگر شما

از روزهایی که اینترنت مجموعه ای از صفحات با متنهایی ساده بود زمان زیادی میگذرد. امروزه سایتها میتوانند حاوی فیلم، صوت و عناصر تعاملی باشند بنابراین مرورگر شما میتواند در مقابل این حجم زیاد از محتوا کند شود، اما لزومی ندارد به این صورت باشد و شما میتوانید با کمی مراقبت و و مرتب کردن به موقع باعث سرعت بخشیدن به مرورگر خود شوید. این روش میتواند روی همه مرورگرهای اصلی از جمله Google Chrome, Safari, Microsoft Edge , Firefox و Opera اعمال شود.

افزونههای غیر ضروری را حذف کنید

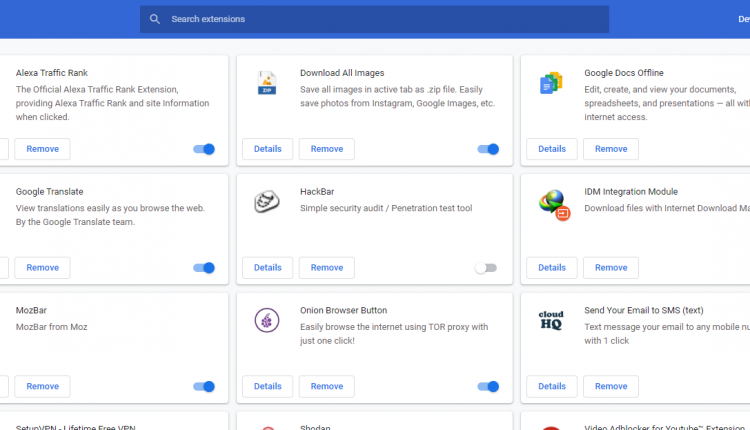

همانطور که بسیاری از برنامههای غیر ضروری سرعت کامپیوتر شما را کند میکنند بسیاری از افزونههای غیر ضروری نیز میتوانند همین کار را برای مرورگر شما انجام دهند.

افزونههای غیرضروری منابع سیستم را به دست میگیرند و حتی میتوانند باعث بروز خرابیها و اشکالات شوند. افزونهها ذاتا بد نیستند حتی میتوانند ویژگیهای واقعا مفیدی به مرورگر شما اضافه کنند اما این ایده خوبی است که مرورگر خود را حسابرسی کنید و افزونههایی که به آنها نیاز ندارید را حذف کنید. این کار در اکثر مرورگرها ساده است و یک منوی ساده برای دسترسی به افزونهها دارند.

در مرورگر Chrome افزونهها در منو More Tools قرار دارند، در Firefox میتوانید افزونهها را از منوی اصلی انتخاب کنید و در Microsoft Edge و Opera نیز میتوانید افزونهها را در منوی اصلی پیدا کنید. در مرورگر Safari افزونه ها کمتر متداول هستند اما میتوانید آنها را در قسمت preferences و Extensions از منوی Safari پیدا کنید.

پس از یافتن افزونههای موجود در مرورگر خود ممکن است تعجب کنید که تعداد زیادی از آنها بدون استفاده هستند و مرورگر میتواند بدون وجود آنها نیز به کار خود ادامه دهد.اگر واقعا برای پاکسازی آماده هستید بهتر است سعی کنید همه آنها را به یکباره حذف کنید و تنها آنهایی را که نیاز دارید پیدا کرده و نصب کنید.

حافظه پنهان و کوکیها را پاک کنید

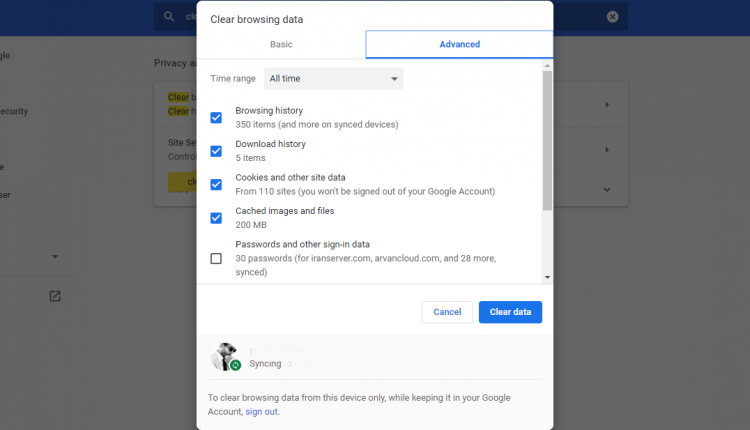

هنگام وب گردی شما مرورگر برای سرعت بخشیدن به کار خود پروندههای خاصی را جمع آوری میکند و در حافظه پنهان نگه میدارد به صورتی که اگر بعدا به سایتی تکراری مراجعه کنید فایلهای ذخیره شده وجود دارند و مرورگر فقط نیاز به بارگیری هر بیتهای جدید از وب را دارد، این به این معنی است که باید انتظار کمتری بکشید و به طور کلی به جای کند کردن مروگر شما به سرعت آن نیز اضافه میکند.

با این حال توصیه میکنیم گاهی اوقات حافظه پنهان خود را پاک کنید و دوباره شروع کنید. مرورگر شما باید به صورت خودکار حافظه پنهان را مدیریت کند اما این کار جالب نیست و گاه به گاه میتواند باعث بروز مشکلات شود، پس اگر میخواهید سرعت مرورگر خود را حفظ کنید هر چند ماه یکبار حافظه پنهان آن را پاک کنید، پس از آن مرورگر خود به خود حافظه پنهان خود را بازسازی میکند اما سرعت مرورگر به حالت عادی خود برمیگردد.

همزمان به پاک کردن حافظه پنهان اکثر مرورگرها به شما امکان پاک کردن کوکیها را نیز میدهند.کوکیها بیت هایی از اطلاعات هستند که وب سایتها به دستگاه شما لینک میکنند تا مشخص کنند که چه کسی هستید، از کدام کشور هستید، تنظیمات برگزیده وب سایت شما چیست و … . کوکیها معمولا بی ضرر و مفید هستند اما پاکسازی منظم آنها میتواند به بهبود سیستم شما کمک کند و از شر هر گونه فاسد خلاص شوید.

در مرورگر Chrome از منوی تنظیمات پاک کردن اطلاعات مرورگر (Clear browsing data) را انتخاب کنید و در تنظیمات برگزیده Firefox میتوانید این موارد را تحت عنوان privacy & Security و Clear Data پیدا کنید. در مرورگر Opera گزینه تنظیمات را باز کنید و سپس حریم خصوصی و امنیت (Privacy & Security) و در آخر گزینه پاک کردن دادهها مرورگر (Clear browsing data) را انتخاب کنید. در مرورگر Microsoft Edge پس از رفتن به صفحه تنظیمات روی گزینه Privacy and Services کیک کنید.

مرورگر خود را حذف و دوباره نصب کنید

ما در مورد مرتب سازی افزونهها و پاک کردن حافظه پنهان و کوکیها صحبت کردیم تا مرورگر شما به حالت اصلی خود برگردد و بهترین روش برای متوقف کردن کاهش سرعت در مرورگر است اکنون در مورد حذف و نصب مجدد مرورگر صحبت میکنیم که میتواند یک میانبر سریع برای انجام دو روش قبل باشد. پس از خلاص شدن از نسخه قدیمی مرورگر مورد علاقه خود میتوانید آخرین بروزرسانی آن را از وب سایتها پیدا کرده و نصب کنید. با این کار حافظه پنهان مرورگر و همچنین افزونههای غیرضروری آن پاک میشوند، اما باید اطمینان حاصل کنید که شما بروزترین نسخه مرورگر را اجرا میکنید که این یکی دیگر از فاکتورهای اجرای روان مرورگر شماست.

تبهای مرورگر را مدیریت کنید

پاک کردن حافظه پنهان مرورگر تنها راه سرعت بخشیدن به وب گردی شما نیست. مدیریت تبهای باز شده در مرورگر میتواند کارایی بیشتری برای سرعت بخشیدن به سرچ کردن شما داشته باشد. هر چه تبهای بیشتری در مرورگر باز باشد سرعت مرورگر شما کندتر خواهد شد( اگر چه نرم افزارها در مدیریت این خواستهها بهتر میشوند بنابراین بهتر است آنها را بروز نگه دارید)

اگر برای بازگشت به سایتهای مختلف نیاز به باز گذاشتن تبها دارید به شما پیشنهاد میکنیم که از یک سرویس read-it-later مانند Pocket یا Instapaper استفاده کنید یا فقط پیوندهای سایت را در لیست نشانکهای مرورگر خود ذخیره کنید و برای راحتی کار میتوانید یک پوشه Temp برای خود تنظیم کنید.

چند افزونه خوب نیز میتوانند به مدیریت تبهای مرورگر شما کمک کنند اگرچه شما باید تا حد امکان تعداد کمی افزودنههای مرورگر را نصب کنید اما چنین افزونههایی واقعا مفید هستند. به عنوان مثال تعداد ماکسیمم تبها در مرورگر Firefox محدودیت سختی را ایجاد میکند و وقتی تعداد تبهای باز شده شما به تعداد ماکسیمم رسید باید تصمیم بگیرید که تعدادی از آنها را پاک کنید

از برخی افزونه ها کمک بگیرید

علاوه بر مدیریت تبهای مرورگر سایر افزونهها و برنامهها به شما کمک میکنند که سرعت مرورگر خود را تا بیشترین حد ممکن افزایش دهید، بسیاری از این افزونهها کارهای مدیریتی که در بالا گفته شد را انجام میدهند ( پاک کردن حافظه پنهان، مدیریت تبها و …) دیگر نیازی به انجام دستی آنها ندارید و بهتر است یکی دو مورد از این موارد را آزمایش کنید تا ببینید سرعت مرورگر شما افزایش مییابد یا نه.

5 آنتی ویروس برتر در سال 2020

امروز در این مقاله کاربردی قصد داریم 5آنتی ویروس برتر در سال 2020 را به شما معرفی کنیم تا بتوانید با مقایسه آنها با یکدیگر بهترین آنتی ویروس را برای دیوایس های خود انتخاب کنید و امنیت نسبی را برای سیستم های خود به ارمغان آورید. همانطور که میدانید با پیشرفت تکنولوژی، کاربرد بالای کامپیوتر و موبایل در بهبود زندگی بشر بر هیچ کس پوشیده نیست. به تناسب همین مورد بدافزار ها و ویروس ها نیز توسعه یافته اند که در این حین نیاز مبرم به ضد بدافزار(آنتی ویروس) کاملا حس می شود. خب قبل از اینکه به معرفی و مقایسه آنها با یکدیگر بپردازیم بهتر است تا مقدمه ای در مورد ویروس ها گفته شود تا یک درک نسبی را نسبت به ویروس داشته باشید و سپس به ادامه بحث و مقایسه خواهیم پرداخت.تا انتهای مقاله با ما همراه باشید.

ویروس رایانهای چیست؟

ویروس یک نوع بدافزار است که راههای گوناگونی برای ورود به رایانه دارد و در سیستمها اختلال ایجاد میکند. با توجه به اینکه بیش از 46 درصد مردم اطلاعات شخصی خود را در کامپیوتر یا لبتاپ شخصی خود ذخیره سازی میکنند این امر موجب شده تا کاربران دنبال بهترین راه و ترفند برای دزدیده نشدن یا خراب نشدن اطلاعات خودشان انجام دهند.

آنتیویروس نرمافزاری است که وظیفه جلوگیری و پاکسازی ویروسها و محافظت از کامپیوترها را بر عهده دارد. در این مقاله، قصد داریم 5 آنتی ویروس برتر را معرفی کرده و مزایا و معایب آن ها را با هم به نمایش بگذاریم.

آنتی ویروس BitDefender

در سال 1998 میلادی فردی به نام Florin Talpes و همسرش Mariuca Talpes با نام گروه نرمافزاری سافت وین در کشور رومانی شروع به عرضه آنتی ویروس avx کردند. در آن زمان این آنتی ویروس اولین برنامه ای بود که با مرورگرهای اینترنتی همخوانی داشت و تمام فایلهایی که رد و بدل میشد را بررسی میکرد. از سال 2001 نام این شرکت به بیت دیفندر تغییر پیدا کرد. این شرکت ابزارهایی برای امنیت سرورها و شبکههای کامپیوتری و کاربران تجاری ارائه میدهد. شایان ذکر است این نرمافزار در حال حاظر حدود 45 میلیون کاربر در جهان دارد.

مزایای آنتی ویروس بیت دیفندر

- موتور هوشمند در بلاک کردن عملکرد انواع ویروس.

- مبارزه با “باج افزارها” جهت ممانعت از تغییر پسوند فایل ها و Encryption.

- مجهز به سیستم Anti-Tracker برای جلوگیری از ثبت اطلاعات شما در مرورگرها.

- وبگردی ایمن بدون نگرانی با سرویس Safe Browser.

- کنترل کامل والدین بر روی عملکرد فرزندان و تعیین سطح دسترسی.

- دیوار آتشین (Firewall) پیشرفته برای دفاع در برابر حملات احتمالی از طریق اینترنت.

- کنترل عملیات بانکی به جهت جلوگیری از به سرقت رفتن اطلاعات حساب بانکی.

- مجهز به سیستم ضد کلاهبرداری و گزارش وب سایت های کلاهبردار.

- کنترل شدید و دقیق Flash Memory پیش از ورود فایل ویروسی به درون سیستم.

- کنترل شبکه های اجتماعی و میکروفون کاربر.

- گزارش هفتگی از عملکرد آنتی ویروس بر روی سیستم شما.

- مجهز به سیستم Rootkit Rescue Mode به جهت مبارزه با ویروس هایی که پیش از ورود به ویندوز فعالیت می کنند.

- کنترل و محافظت از Passwordهای روی سیستم.

معایب آنتی ویروس بیت دیفندر

- کاهش سرعت سیستم به دلیل امکانات اضافی در حال اجرا نسبت به آنتی ویروس های دیگر

- حجم بالا و عدم ذخیره فایل بهروزرسانی (Update) برای انتقال به سیتسمهای دیگر و یا برای استفاده در دفعات بعدی.

آنتی ویروس KasperSky

این شرکت در سال 1997 توسط یوجین (Eugene) و ناتالیا کاسپرسکی (Kaspersky Natalia) در کشور روسیه تاسیس گردید و از سال 2003 به شهرت رسید. این آنتیویروس یکی از قدیمیترین نرمافزارها به حساب میآید که از سالها قبل تاکنون توانسته قدرت مانور خود را در حد استاندارد نگه دارد. kasperSky بهترین پیشنهاد برای لپ تاب و تبلت به شمار میآید چرا که به دلیل داشتن حجم کم، برای رایانههای پرتابل مناسبتر است. کاسپراسکای قابلیت نصب روی سیستم های آلوده بدون دخالت کاربر و پردازش Self Defense بهینهسازی شده را نیز داراست. محصولات این شرکت توسط بسیاری از سازمانهای تست ابزارهای امنیتی بررسی شدهاند و از تمامی امتحانات سربلند بیرون آمدهاند. یکی از خصوصیات بسیار مهم کاسپراسکای این است که همیشه در حال اسکن سیستم است. جالب است بدانید که شعار کاسپراسکای سبز برای شما، قرمز برای تهدیدات (Green for you Red for threat) است.

مزایای آنتی ویروس کسپرسکی

- برنده هوشمندترین موتور در بین آنتی ویروس ها.

- برقراری امنیت بهینه ، بدون افت سرعت.

- مدیریت سریع و راحت برای امنیت آنلاین.

- قابل استفاده بر روی کامپیوتر ، MAC و تلفن همراه.

- امنیت حداکثری برای پرداخت های بانکی و خریدهای آنلاین.

- کنترل شدید و دقیق Flash Memory پیش از ورود فایل ویروسی به درون سیستم.

- مجهز به سیستم ضد کلاهبرداری و گزارش وب سایت های کلاهبردار.

- مجهز به فن آوری کنترل والدین بر فرزندان.

- مبارزه با “باج افزارها” جهت ممانعت از تغییر پسوند فایل ها و Encryption.

- دیوار آتشین سخت گیر برای دفاع در برابر خطرات اینترنتی.

- امکان ارسال فایل های مشکوک به لابراتوار کسپرسکی برای بررسی سلامت فایل.

- مجهز به امکان بلاک کردن تبلیغات وب سایت ها.

- محافظت از مجموعه پسوردهایی که برای کارهای مختلف مورد استفاده قرار می دهید (فقط در نسخه Total Security).

- قابلیت ایجاد Encryption برای محافظت از فایل های مهم شما در برابر نفوذ ویروس ها (فقط در نسخه Total Security).

معایب آنتی ویروس کسپرسکی

- سرعت پایین در Scan

- حجم بسیار بالای آپدیتها

- عدم توانایی ذخیره فایل بهروزرسانی Update

- تاخیر در اجرای برنامهها به دلیل اسکن کردن برنامهها.

آنتی ویروس ESET

این شرکت در سال 1992 در نتیجه ادغام دو شرکت به وجود آمد. محصول معروف و قدرتمند این شرکت یعنی آنتی ویروس ESET با کسب جوایز مختلف و متعدد تحسین همگان را به خود جلب کرده است. باتوجه به علمکرد بسیار خوب این آنتی ویروس در سالهای اخیر و کسب جوایز و گواهینامههای متعدد از سازمان ویروسAv-Comparatives میتوان ESET را بهترین آنتی ویروس در سیستم پیشگیرانه (که کاربرد اصلی آن مقابله با تهدیدات ناشناخته است) معرفی کرد. در پنجم نوامبر سال 2007 محصول جدید این شرکت بانام ESET Smart Security نیز که به غیر از آنتی ویروس و ضد جاسوسافزار، فایروال و ضد اسپم هم دارد ، به بازار ارائه شد.

به گفته برخی از کارشناسان، ESET برترین نرم افزار امنیتی دنیا محسوب میشود چرا که حجم بسیار کمی داشته و با حداقل سختافزار کنار میآید. بهروزرسانی بی دردسری دارد و قطعا با یک بار اسکن، رایانه شما را در برابر همه اطلاعاتتان از خطر پاکسازی میکند. در یک جمله میتوان گفت: NOD32 یک آچار فرانسه برای رایانه شماست.

مزایای آنتی ویروس eset

- ضد ویروس ، ضد جاسوس و ضد سوءاستفاده.

- تکنولوژی ضدسارق لپتاپ یا تلفن همراه (لایسنس Smart Security Premium و Multi-Device Security این قابلیت را دارد).

- مجهز به سیستم ضدکلاهبرداری.

- دیوار آتشین یا همان Firewall (نسخه NOD32 Antivirus این قابلیت را ندارد).

- تکنولوژی مبارزه با هرزنامه ها (نسخه NOD32 Antivirus این قابلیت را ندارد).

- بانکداری و پرداخت امن (نسخه NOD32 Antivirus این قابلیت را ندارد).

- مجهز به سیستم کنترل والدین بر فرزندان (نسخه NOD32 Antivirus این قابلیت را ندارد).

- قابلیت Scan کردن Flash Memory پس از اتصال.

- ممانعت از ورود Hackerها (نسخه NOD32 Antivirus این قابلیت را ندارد).

- محافظت از Passwordهای کاربر (فقط لایسنس Smart Security Premium و Multi-Device Security این قابلیت را دارند).

- رمزگذاری بر روی فایل های فوق العاده مهم (این امکان فقط در نسخه Smart Security Premium وجود دارد).

- امکان آپدیت آفلاین.

- عدم کاهش سرعت سیستم و بهینه بودن آن

معایب آنتی ویروس eset

- داشتن قدرت نسبتا کم برای حذف و شناخت Trojan

- پاک کردن فایلهای ویروسی بدون اجازه کاربر(به صورت پیش فرض)

آنتی ویروس Avira

آنتی ویروس Avira Premium Security Suite یکی از محصولات کمپانی Avira GmbH میباشد که H+BEDV Datentechnik Gmbh نخستین نام آن به هنگام پیدایش بود. موتور آن با نام Luke Filewalker در سال 1988 در کشور آلمان آغاز به کار کرد و اولین محصول آنتی ویروس خود یعنی H+BEDV را روانه بازار کرد. بعدا در سال 2001 با معرفی آنتیویروس Avira Antivirus نام قبلی را کنار گذاشت و با معرفی آنتی ویروس فوقالعاده سریعش و قدرتمند باعث شگفتی اغلب کارشناسان امنیتی شد. طلوع آن سال 2007 و 2009 بود که جزو 100 محصول برتر رایانهای توسط مجله PC World معرفی گردید. جالب است بدانید که این شرکت بیش از 100 میلیون کاربر و 300 پرسنل در سراسر جهان دارد.

مزایای آنتی ویروس آویرا

- مبارزه با بدافزار ، ویروس و باج افزار.

- فایروال قوی و قابل تنظیم برای تعیین دسترسی یا عدم دسترسی نرم افزارها به اینترنت.

- امنیت کامل در مرور کردن وب سایت ها و کنترل مرورگر.

- امکان بهینه سازی ویندوز و افزایش سرعت و راندمان سیستم عامل.

- پاکسازی پوشه ها و فایل های تکرار شده که باعث اشغال فضای سیستم می شوند.

- تعمیر باگ های رجیستری ویندوز جهت ممانعت از هنگ کردن ویندوز.

- امکان Delete کردن فایل و پوشه به صورتی که غیرقابل بازیابی باشند.

- قابلیت Encryption جهت عدم دسترسی به فایل و پوشه ای مهم که ممکن است آلوده شود.

- مدافعی قوی در برابر نرم افزارهای جاسوسی.

- امکان پاک کردن History کامپیوتر جهت سبک شدن سیستم از فایل های قدیمی.

معایب آنتی ویروس آویرا

- از بین بردن کرک (Crack) و پچ (Patch) بسیاری از نرم افزار ها.

- عدم توانایی آپدیت آفلاین در نسخه 2019.

آنتی ویروس F-Secure

شعار F-Secure “حفاظت از آنچه جایگزینی ندارد” است. این کمپانی از سال 2006 تاکنون با اخذ رتبه های بالا از کمپانی های معتبر تست آنتی ویروس در رتبه بهترین محصول حفاظت قرار گرفته است. F-Secure یک شرکت فنلاندی است که در زمینه ارائه امنیت به عنوان یک سرویس در بین اپراتورها در جهان پیشگام است F-Secure بیست دفتر و ۹۴۰ کارمند در دنیا دارد در حال حاضر ۲۰۰ اپراتور در بیش از ۴۰ کشور جهان از F-Secure استفاده می کنند و میلیون ها خانه و تجارت به F-Secure اعتماد دارند. F-Secure در حال گسترش به سمت فضای ابری است و راه حل های زیادی که نیازهای جامعه اپراتورها را فراتر از امنیت اینترنت برطرف می کند. خدمات قابل اعتماد F-Secure برای مشتری ها و تجارت های آنلاین آرامش خاطر به همراه می آورد و خدمات نرم افزاری آنلاین F-Secure به سادگی قابل استفاده هستند و پشتیبانی مطلوبی را ارائه می کنند.

محصولات افسکیور برای کاربران خانگی بهشرح زیر است :

- Secure Internet Security

- F-Secure Anti-Virus

- F-Secure Mobile Security

- F-Secure Online Backup

- F-Secure Home Server

و محصولات آن برای کاربران تجاری شامل:

- F-Secure Protection Service

- F-Secure Client Security

- F-Secure for Exchange

- F-Secure Policy Manager Framework

- F-Secure Messaging Security Gateway

- F-Secure Linux Security

مزایای آنتی ویروس اف سکیور

- دریافت خودکار وصله های امنیتی نرم افزارها بصورت یکپارچه

- بهبود امنیت و بهره وری با کنترل دسترسی به وب سایت ها

- افزایش امنیت فعالیت های حساس مانند بانکداری آنلاین

- قطع کنترل بیرونی دستگاه هایی که مورد نفوذ قرار گرفته

- کاهش قابل توجه ترافیک شبکه هنگام آپدیت

- جلوگیری از دسترسی به انواع فایل های مخرب دانلود شده

- ارسال و اسکن منابع سنگین و مشکوک به موتور درون شبکه ای

- حفاظت بیشتر در برابر حملات باج افزار ها

- ارسال آپدیت از طریق کلاینت ها به یکدیگر

معایب آنتی ویروس اف سکیور

- اسکن Deep کل سیستم پس از نصب نرم افزار

- سرعت پایین در اسکن فایل ها

نتیجه گیری کلی

ما تا اینجا 5 آنتی ویروس برتر در سال جدید را با توجه به معیارهای مختلف از جهت تاثیر روی کارایی سیستم، پاکسازی، امنیت، جلوگیری از ورود بدافزار و… به درون سیستم، قدرتمندی از جهت تشخیص فایل های ویروسی و… را مورد بررسی قرار دادیم. البته ناگفته نماند آنتی ویروس های دیگری نیز وجود دارند که ما تنها به معرفی 5 مورد از آنها که در طول سال های اخیر عملکرد مطلوبی نسبت به بقیه داشته اند پرداخته ایم و از باقی موارد صرف نظر نموده ایم.

انتشار بزرگترین بهروزرسانی مایکروسافت و رفع 99 آسیبپذیری

مایکروسافت بهروزرسانیهای امنیتی ماه فوریهی خود را منتشر کرد. بهروزرسانیهای این ماه، اصلاحاتی برای 99 آسیبپذیری ارایه میدهد و بزرگترین بهروزرسانی مایکروسافت تا به امروز بهشمار میرود.

بیشتر نقصهای مهم، مربوط به اجرای کد از راه دور و اشکالات فساد حافظه در سرویسهایی مانند موتور اسکریپت IE، سرویس کنترل از راه دور میز کار، پروندههای LNK و مؤلفهی Media Foundation هستند.

آسیبپذیری فساد حافظهی موتور اسکریت

آسیبپذیری "CVE-2020-0674" یک آسیبپذیری روز صفرم در نحوهی کار موتور رندر Trident در اشیاء در حافظه است. یک مهاجم میتواند از این نقص برای اجرای کد با همان امتیازاتی که به کاربر داده شده است، استفاده کند. استفاده از اینترنت اکسپلورر برای ایجاد این نقص ضروری نیست و روشهای دیگر (مانند اسناد اداری خاص ساختهشده) نیز قابل سوءاستفاده است. این نقص برای اولین بار در اواسط ژانویه توسط مایکروسافت مشاهده شد و تنها نقص بحرانی است که تا به امروز مورد سوء استفاده قرار گرفت.

آسیبپذیری LNK

مهمترین آسیبپذیری اجرای کد از راه دور (RCE) در این ماه، "CVE-2020-0729" است که میتواند متقاعدکردن کاربر برای بازکردن یک اشتراک از راه دور یا قراردادن فایل ".LNK" مخرب روی درایو USB و بازکردن کاربر، مورد سوءاستفاده قرار گیرد. سوءاستفادهی موفقیتآمیز از این آسیبپذیری، میتواند به مهاجمان، حقوق کاربر محلی را اعطا کند.

این نقص، مشابه اشکالی است که توسط بدافزار "Stuxnet" مورد سوءاستفاده قرار گرفته است. Stuxnet برای بهدست آوردن امکانات غنیسازی هستهای ایران در سال 2012 مورد استفاده قرار گرفت.

آسیبپذیریهای کنترل از راه دور میز کار

"CVE-2020-0681" و "CVE-2020-0734" آسیبپذیریهای RCE هستند که در "Windows Remote Desktop Client" وجود دارند. مهاجمان میتوانند هنگام اتصال یک کاربر به یک سرور مخرب، از این آسیبپذیریها سوءاستفاده کنند. این کار به آنها امکان نصب برنامهها، دسترسی و تغییر دادهها و همچنین ایجاد حسابهای جدید با حقوق کامل کاربر را میدهد.

"CVE-2020-0655" نیز یک آسیبپذیری RCE در خدمات میز کار از راه دور است (که قبلاً به عنوان خدمات پایانه شناخته میشد). هیچگونه نیازی به تعامل با کاربر برای سوءاستفاده از این آسیبپذیری وجود ندارد. مهاجمان میتوانند برای اجرای یک کد دلخواه و بهدستآوردن حقوق کاملی از کاربر، از طریق پروتکل کنترل از راه دور میز کار (RDP)، درخواستهای دستکاریشدهی ویژهای را به سرویس هدف از راه دور از طریق سیستم هدف خود ارسال کنند.

"CVE-2020-0660" یک آسیبپذیری انکار سرویس است که مهاجمان میتوانند در سرورهای RDP Gateway از آن سوءاستفاده کنند. در صورت موفقیت، آنها میتوانند با استفاده از RDP به یک سرور هدف آسیبپذیر متصل شوند و درخواستهای سفارشی ارسال کنند که میتواند باعث شود سرویس RDP روی سیستم هدف از پاسخ دادن، متوقف شود.

آسیبپذیریهای افزایش سطح امتیازات

55 آسیبپذیری برای افزایش امتیاز در این ماه برای بخشهای مختلف ازجمله هستهی ویندوز، جستجوی شاخصبندی، DirectX و ابزار حذف نرمافزارهای مخرب درنظر گرفته شده است. یکی از تهدیدهای جدی، آسیبپذیری "CVE-2020-0692" است که میتواند با اجرای یک حملهی مرد میانی (MITM) برای ارسال درخواست احراز هویت به سرور مایکروسافت Exchange مورد سوءاستفاده قرار بگیرد. این نقص به مهاجمان اجازه میدهد تا کاربر دیگری از Exchange را جعل کنند.

آسیبپذیریهای موجود در SQL

اشکالات قابل ملاحظه در این ماه همچنین شامل دو نقص اجرای کد از راه دور "CVE-2020-0618" و "CVE-2020-0662" در سرورهای 2012، 2014 و 2016 (32 و 64 بیتی) SQL و ویندوز 7، 8.1، 10، بهترتیب سرور 2008 ، 2012 ، 2016 و 2019 هستند.

بهگفتهی محققان، این آسیبپذیریها به مهاجمان اجازه میدهند تا به یک سیستم دسترسی داشته باشند و مطالب را بخوانند یا حذف کنند، تغییراتی ایجاد یا مستقیماً کد را روی سیستم اجرا نمایند. این دسترسی سریع و آسان به یک مهاجم اجازه میدهد تا نهتنها به مهمترین دادههای سازمانی که در سرور SQL ذخیره شده است دسترسی پیدا کند، بلکه این امکان را فراهم میکند تا حملات مخرب اضافی را علیه سایر دستگاههای اطراف انجام دهند.

راهحلهای امنیتی

کاربران میتوانند با نصب بهروزرسانیهای منتشرشده در این ماه، سیستمها را از تهدیدات مربوط به آسیبپذیریهای موجود، محافظت کنند. بهروزرسانیهای این ماه بهصورت عمده تحویل داده میشوند، بنابراین با پذیرش بهروزرسانی، بهطور خودکار وصلههای امنیتی برای 99 نقص، نصب میشوند.

کاربران همچنین میتوانند برنامههای سیستم محافظ خودکار را نصب کنند که اختلالات را به حداقل میرساند و تضمین میکند که برنامههای مهم و دادههای حساس شرکت محافظت و بهروز میشوند.

رمزگشای باجافزار RANSOMWARED

رمزگشای باجافزار Ransomwared توسط پژوهشگران شرکت امنیتی Emsisoft بهروزرسانی شد.

این باجافزار از الگوریتم رمزنگاری DES برای رمزگذاری اطلاعات قربانیان خود استفاده میکند و پیام کوتاهی مشابه نسخه قبلی خود منتشر کرده و بر خلاف سایر باجافزارها که باج پولی میگیرند، طلب عکسی غیراخلاقی از قربانی را دارد.

در صورتی که فایلهای رمزشده شما توسط این باجافزار دارای پسوندهای

• .ransomwared

• .iwanttits

میباشند. میتوانید با این رمزگشا فایلهای خود را رمزگشایی کنید.

به منظور دانلود رمزگشا به لینک زیر مراجعه بفرمایید:

https://www.emsisoft.com/ransomware-decryption-tools/ransomwared

هشدار مایکروسافت در خصوص وجود یک آسیبپذیری روزصفرم وصله نشدهی تحت حملات فعال در INTERNET EXPLORER

مایکروسافت بهتازگی یک توصیهنامه امنیتی با شماره ADV200001منتشر ساخته است که حاوی راهحلهای مقابله با یک آسیبپذیری روزصفرم اجرای کد راه دور در مرورگر Internet Explorerاست. هنوز وصلهای برای این آسیبپذیری دردسترس نیست.

این آسیبپذیری که با شناسهی CVE-2020-0674ردیابی میشود و دارای رتبهبندی «متوسط» است، یک نقص اجرای کد راهدور است و در روشی که موتور اسکریپتنویسی، اشیا را داخل حافظهی Internet Explorerمدیریت میکند وجود دارد. این نقص از طریق کتابخانهی JScript.dllراهاندازی میشود.

یک مهاجم راه دور میتواند کد دلخواه را در رایانههای هدف اجرا کند و با متقاعدکردن قربانیان به بازکردن یک صفحهوب ساختگی مخرب در مرورگر آسیبپذیر مایکروسافت، کنترل کامل آنها را در متن کاربر فعلی بهدست آورد. اگر کاربر فعلی یک مدیر سیستم باشد، مهاجم میتواند پس از سوءاستفادهی موفق، کنترل کامل سیستم را بهدست آورد و در نتیجهی آن، در سیستم برنامه نصب کند؛ دادهها را مشاهده کند، حذف نماید و نیز آنها را تغییر دهد؛ یا حساب کاربری جدید با حقوق کاربری کامل ایجاد نماید.

آسیبپذیری CVE-2020-0674، نسخههای 8، 9 و 10 ازInternet Explorer ، زمانی که در نسخههای Windows 10، Windows 8.1و Windows 7(که به تازگی پشتیبانی از آن متوقف شده است) اجرا میشوند، Server 2008، Server 2012، Server 2016و Server 2019را تحتتأثیر قرار میدهد. البته خطر این آسیبپذیری در Server 2008کاهش یافته است، زیراInternet Explorer در آن به صورت پیشفرض در حالت محدودی به نام Enhanced Security Configurationاجرا میشود که این حالت، شانس اینکه یک کاربر یا مدیر محتوای مخرب بر روی سیستم دانلود یا اجرا کند را کاهش میدهد.

مایکروسافت اعلام کرده است که در حال کار بر روی وصلهی این نقص جهت برطرف ساختن آن است و از انجاییکه این آسیبپذیری تحت حملات فعال است احتمال دارد یک بهروزرسانی خارج از محدودهی زمانی همیشگی منتشر سازد. اما تا زمان انتشار یک وصله، برای کاربران متأثر راهحلها و راههای مقابله با آن بهمنظور جلوگیری از حملات سایبری به سیستمهای آسیبپذیر، ارائه شده است.

در همین حین، 0Patchکه ریزوصلهی شخص ثالث برای آسیبپذیریهای جدی فراهم میکند قول داده است که به زودی نقص CVE-2020-0674را برطرف سازد. این رفع نقص مانع از بارگذاری Jscript.dllخواهد شد.

متخصصان امنیتی به کاربران توصیه میکنند که استفاده از Internet Explorerرا متوقف سازند؛ اما بنا به توصیهنامهی منتشرشده توسط مایکروسافت، برخی از برنامهها تنها در Internet Explorerاجرامیشوند.

راهحلهای مقابله با آسیبپذیری CVE-2020-0674

طبق توصیهنامهی منتشرشده توسط مایکروسافت، جلوگیری از بارگیری کتابخانهی JScript.dllمیتواند به صورت دستی مانع از سوءاستفاده از این آسیبپذیری شود.

بهمنظور محدودکردن دسترسی به Jscript.dll، باید دستورات زیر را در سیستم ویندوزی با امتیازات مدیریتی اجرا کرد:

برای سیستمهای 32 بیتی:

takeown / f% windir% \ system32 \ jscript.dll cacls% windir% \ system32 \ jscript.dll / E / P everyone: N |

برای سیستمهای ۶۴ بیتی:

takeown / f% windir% \ syswow64 \ jscript.dll cacls% windir% \ syswow64 \ jscript.dll / E / P everyone: N takeown / f% windir% \ system32 \ jscript.dll cacls% windir% \ system32 \ jscript.dll / E / P everyone: N |

پس از انتشار وصله، باید پیش از نصب آن، بااستفاده از دستورات زیر، این راهحلها را بازگرداند:

برای سیستمهای 32 بیتی:

cacls %windir%\system32\jscript.dll /E /R everyone |

برای سیستمهای ۶۴ بیتی:

cacls %windir%\system32\jscript.dll /E /R everyone cacls %windir%\syswow64\jscript.dll /E /R everyone |

لازم به ذکر است که برخی از وبسایتها یا ویژگیها که به کتابخانهی آسیبپذیر JScript.dllمتکی هستند ممکن است بعد از غیرفعالکردن آن، دچار مشکلاتی شوند. بنابراین، لازم است کاربران بلافاصله پس از اننتشار وصلهی این آسیبپذیری، بهروزرسانی را اعمال نمایند.

بدافزار جدید اندرویدی در فروشگاه Play با قابلیت غیرفعالکردن سرویس Google Play Protect

یک بدافزار اندرویدی در فروشگاه Play در حال انتشار است که توسط فعالان تهدید برای غیرفعالکردن سرویس Google Play Protect، تولید نظرات جعلی، نصب برنامههای مخرب، نمایش تبلیغات و موارد دیگر بهکار گرفته شده است.

این بدافزار بسیار مبهم که "Trojan-Dropper.AndroidOS.Shopper.a" نام دارد، از یک آیکون سیستم به نام "ConfigAPKs" استفاده میکند. این نام مشابه نام یک سرویس قانونی اندروید است که مسئول پیکربندی برنامهها در هنگام شروع بهکار دستگاه است.

پس از آلودهکردن دستگاه اندروید، این بدافزار payload را بارگیری و رمزگشایی میکند، سپس مستقیماً به جمعآوری اطلاعات دستگاه مانند کشور، نوع شبکه، فروشنده، مدل تلفن هوشمند، آدرس ایمیل، IMEI و IMSI میپردازد. این دادهها سپس به کارگزارهای اپراتور منتقل میشوند که یک سری دستورات را برای اجرا در تلفن هوشمند یا تبلت آلوده ارسال میکنند.

همهی این کارها با سوءاستفاده از سرویس دسترسی انجام میشود. این سرویس، یک روش شناختهشده است که توسط بدافزار اندرویدی برای انجام طیف گستردهای از فعالیتهای مخرب و بدون نیاز به تعامل کاربر بکار گرفته میشود. اگر تروجان، مجوزی برای دسترسی به این سرویس نداشته باشد، برای گرفتن آن از صاحب دستگاه، از فیشینگ استفاده میکند.

این بدافزار همچنین سرویس محافظت از تهدید Google Play Protect را غیرفعال میکند. با استفاده از این سرویس، بدافزار تقریباً اختیار نامحدودی برای تعامل با رابط سیستم و برنامهها دارد. بهعنوان مثال، میتواند دادههای نمایش دادهشده روی صفحه را رهگیری کند و دکمههای کلیکشده و حرکات کاربر را تقلید کند.

Shopper.a میتواند بسته به دستوراتی که دریافت میکند، یک یا چند کار زیر را انجام دهد:

• لینکهای دریافتشده از سرور راه دور را در یک پنجرهی نامرئی باز کند (با این کار بدافزار تأیید میکند که کاربر به یک شبکهی تلفن همراه وصل شده است).

• بعد از بازکردن تعداد مشخصی از قفل صفحه، خود را از فهرست برنامهها مخفی کند.

• در دسترسبودن مجوز سرویس دسترسی را بررسی کند و در صورت عدم اعطای آن، بهطور دورهای درخواست فیشینگ را برای ارایه به کاربر ارسال کند.

• Google Play Protect را غیرفعال کند.

• در فهرست برنامهها میانبرهایی را برای سایتهای تبلیغاتی ایجاد کند.

• برنامههای تبلیغشده را در Google Play باز کند و برای نصب آنها کلیک کند.

• نظرات جعلی را از طرف کاربر Google Play ارسال کند.

• هنگام باز کردن صفحه، تبلیغات را نشان دهد.

• کاربران را از طریق حسابهای گوگل یا فیسبوک خود در چندین برنامه ثبت کند.

علاوهبراین، این تروجان با ارسال نظرات بسیار خوشبینانه، به افزایش محبوبیت سایر برنامههای مخرب در فروشگاه Play کمک میکند و برنامههای خاصی را نیز از فروشگاه شخص ثالث به نام "Apkpure [.] com" با اجازهی قربانی نصب میکند.

بهگفتهی محققان، روسیه با 46/28٪ بیشترین میزان آلودگی به این بدافزار را داراست و پس از آن کشورهای برزیل و هند به ترتیب با 23/23٪ و 70/18٪ در رتبههای دوم و سوم قرار دارند.

به کاربران توصیه میشود برای محافظت از خود در برابر چنین حملاتی، موارد احتیاطی زیر را رعایت کنند:

• سیستمعامل تلفنهای همراه خود را همواره بهروز نگه دارند.

• برنامهها را فقط از منابع معتبر بارگیری کنند.

• هنگام نصب برنامهها به نظرات کاربران توجه کنند.

• از یک آنتیویروس مناسب استفاده کرده و آنرا همواره بهروز نگه دارند.

کشف بستهی مخرب NPM توسط مایکروسافت که منجر به سرقت اطلاعات از سیستمهای UNIX میشود

تیم امنیتی npm

(Node Package Manager) ، مدیر بستهی de-Facto برای اکوسیستم جاوااسکریپت، بستهی مخربی که اطلاعات حساس را از سیستمهای UNIX به سرقت میبرد، از بین برد.

این بستهی مخرب که 1337qq-js نامیده میشود، در 30ام دسامبر سال 2019 در مخزن npm بارگذاری شده است و حداقل 32 بار طی دو هفتهی گذشته و پیش از آنکه توسط تیم تحقیقات آسیبپذیری مایکروسافت کشف شود، دانلود شده است.طبق تجزیه و تحلیلهای تیم امنیتی npm، این بسته اطلاعات حساس را از طریق نصب اسکریپتها استخراج میکند و تنها سیستمهای UNIX را هدف قرار میدهد. نوع دادههایی که این بسته جمعآوری میکند شامل موارد زیر است:

• متغیرهای محیطی

• فرایندهای در حال اجرا

• /etc/hosts

• Uname-a

• فایل npmrc

سرقت متغیرهای محیطی نقص امنیتی بزرگی است، زیرا اطلاعاتی همچون گذرواژههای سخت کدشده یا نشانههای (token) دسترسی API اغلب به عنوان متغیرهای محیطی در برخی وبها یا برنامههای کاربردی تلفن همراه جاوااسکریپت، ذخیره میشوند.

Npm توصیه میکند تمامی توسعهدهندگانی که این بستهی جاوااسکریپت را دانلود کردهاند یا از آن در پروژههای خود استفاده کردهاند، آن را از سیستم خود حذف و هرگونه اعتبارنامه در معرض خطر را بازنشانی کنند.

این ششمین باری است که بستههای مخرب در فهرست مخازن npm جای گرفته است. بستهی مخرب 1337qq-js دارای کمترین شدت بوده است، در درجهی اول بدین دلیل که تحلیلگران امنیتی مایکروسافت این کتابخانه را دو هفته پس از انتشار و پیش از آنکه عواقب جدی ایجاد کند، شناسایی کردند.

حوادث پیشین ناشی از بستههای مخرب npm عبارتاند از:

• ماه ژوئن سال 2019: یک هکر به کتابخانهی اطلاعرسانی الکترونیکی بومی برای درج کد مخربی که به کیف پول رمزنگاری Agama دست یافته بود، حملهی دربپشتی کرد.

• ماه نوامبر سال 2018: یک هکر به یک بستهی npm جریان مبتنی بر رخداد (event-stram) بهمنظور بارگذاری کد مخرب درون میزکار BitPay Copay و برنامههای کیف پول تلفن همراه و نیز سرقت ارز رمزمبنا حملهی دربپشتی کرد.

• ماه جولای سال 2018: یک هکر، کتابخانهی ESLint را با کد مخربی که برای سرقت اعتبارنامههای npm توسعهدهندگان دیگر طراحی شده بود، در معرض خطر قرار داد.

• ماه می سال 2018: یک هکر سعی کرد یک دربپشتی را در یک بسته npm محبوب به نام getcookies پنهان کند.

• ماه آوریل سال 2017: یک هکر از typosquatting برای بارگذاری 38 کتابخانه JavaScript مخرب در npm استفاده کرد. این کتابخانههای مخرب برای سرقت جزئیات محیط پروژههایی که در آنها مورد استفاده قرار میگرفتند، تنظیم شده بودند.

فناوری بلاکچین چگونه امنیت اینترنت اشیا (IOT) را بهبود می بخشد؟

بلاکچین یکی از قدرتمندترین فناوری ها برای ایجاد و مدیریت یک دفترچه راهنمای جامع برای تراکنش های دیجیتالی است که در مقابل هر نوع تغییری مقاوم است این فناوری برای رمزگذاری کردن تراکنش ها و ایمن کردن داده های ارزشمند دیجیتالی در شبکه توزیع شده با گره های متعدد و بدون کنترل متمرکز استفاده می شود. زبانهای اصلی مورد استفاده در برنامه نویسی بلاکچین C ++ و JavaScript می باشد. این مقاله به شما کمک خواهد کرد که فن آوری بلاکچین و محبوبیت آن و استفاده از آن در زمینه های مختلف و همچنین چگونگی بهبود امنیت اینترنت اشیا یا فناوری IoT با استفاده از این فناوری را درک کنید.

فناوری بلاکچین چیست؟

بلاکچین فن آوری است که برای حفظ ثبت ضعیف داده ها و تراکنش های آن در شبکه غیرمتمرکز و توزیع شده توسعه یافته است. بیایید یک راه عمیق تر برای پیدا کردن مفهوم این فناوری داشته باشیم ، بلاک چین چگونه کار می کند؟

فن آوری بلاکچین زنجیره ای از داده های بلوکی رمزگذاری شده است. بنابراین هرگونه تغییر در داده های قبلی به دلیل تأیید هویت قدرتمند مبتنی بر تأیید کد هش غیرممکن خواهد بود.

شهرت بلاکچین

اولین استفاده از فناوری بلاکچین در دنیای واقعی در سال 2009 و در هنگام به وجود آمدن رمز ارز بیت کوین بوده است. بیت کوین کاملا بر پایه فناوری بلاکچین است که از رمزگذاری قدرتمند داده های بلوکی استفاده می کند. بعد از بیت کوین بسیاری از رمز ارزها ، قراردادهای هوشمند، و سایر تراکنش های مالی از این فناوری برای مدیریت دفتر راهنمای جامع از اطلاعات می باشد. براساس گزارش تحقیقاتی Apium Hub با استفاده از قدرت فناوری بلاکچین پتانسیل بسیار زیادی برای پس انداز در رنج 8 الی 10 میلیارد دلار را در بخش بانکی وجود دارد . شرکت تحقیقاتی شفافیت بازار کل ارزش بازار جهانی فناوری بلاکچین را بالای 20 میلیارد دلار تا سال 2024 پیش بینی می کند.

پیش بینی می شود که فناوری بلاکچین در بخش های مختلف دولتی ، اجتماعی و صنعتی آینده ای بسیار روشنی داشته باشد. به عنوان مثال ، رای گیری معتبر ، سوابق پزشکی دیجیتال ، بانکداری ، داده های املاک و مستغلات ، اینترنت غیر متمرکز و ذخیره سازی ابری توزیع شده نمونه هایی از استفاده از فناوری بلاکچین در آینده است. استفاده از فناوری بلاکچین برای حل مسائل امنیتی IoT یکی دیگر از حوزه های مهم است که می تواند صنعت اتوماسیون را در سطح جهانی متحول کند.

چگونه فناوری بلاکچین امنیت اینترنت اشیا را بهبود می بخشد؟

طبق پیش بینی STATA ارزش کل بازار اینترنت اشیاء (IoT) تا سال 2019 با 35.20 دستگاه متصل در سراسر جهان از 1.7 تریلیون دلار عبور خواهد کرد. در چنین بازاری عظیمی نگرانی های صنعت نیز بسیار زیاد است.

با توجه به نظر سنجی توسعه دهندگان 2017 ، نگرانی اصلی صنعت اینترنت اشیاء (IoT) با نسبت حیرت انگیز 46.7٪ از پاسخ دهندگان امنیت IoT است. دو مورد مهم دیگر شامل قابلیت همکاری و اتصال هستند. همین نظرسنجی همچنین نشان می دهد که ارتباطات و رمزگذاری داده ها از طریق امنیت بلاکچین به عنوان اکثر شرکت کنندگان در این نظرسنجی به عنوان دو گزینه برتر برای حل نگرانی های امنیتی IoT در نظر گرفته شده است. رمزگذاری ارتباطات براساس اطلاعات بررسی شده راه حل دوم برای امنیت IoT است.

اجازه دهید درک عمیق تری نسبت به بهبود امنیت دستگاه های IoT و سیستم عامل ها با استفاده از فناوری بلاکچین داشته باشیم.

بدون نقطه ضعف

تنها نقطه ضعف آن یکی از مشکلات اساسی امنیتی است که می تواند تمام سیستم IoT را متوقف کند همانطور که در سال 2016 بیش از 100 هزار دستگاه Mirai Bonet به خطر افتاد. فناوری بلاکچین یک فناوری توزیع شده و غیر متمرکز است که هیچگونه تأثیری از نقطه ضعف در یک شبکه نمی گیرد.

دستگاههای در معرض خطر را می توان به راحتی در شبکه پیدا کرد و از آن بیرون کرد تا سیستم بدون هیچ مشکلی به کار خود ادامه دهد. داده های شبکه IoT بلاکچین بطور کامل در چندین گره توزیع می شود که آن را به یکی از مقاوم ترین سیستم ها تبدیل می کند.

تراکنش ها با رمزگذاری قوی در شبکه

تراکنش های بلاکچین بر اساس رمزگذاری داده های قدرتمند از طریق برچسب های هشی در نظر گرفته می شوند. با استفاده از فناوری بلاکچین می توان تراکنش های ارتباطی شبکه IoT را بسیار امن کرد، تا اینکه توسط مهاجمان مخرب امکان هک شدن وجود نداشته باشد. با استفاده از فناوری بلاکچین می توان تراکنش های ارتباطی شبکه IoT را رمزگذاری و امن کرد که توسط مهاجمان هک نمی شود. بنابراین ، استفاده از بلاکچین می تواند امنیت شبکه IoT را به میزان قابل توجهی بهبود بخشد.

قابلیت ردیابی وضعیت گره

دن بیلر ، یک تحلیلگر در این باره می گوید ، فناوری بلاکچین می تواند با نگه داشتن هدر ، یک عامل قدرتمند در امنیت IoT باشد که به شما کمک می کند تا دستگاه ها را ردیابی نکنید ، بلکه نحوه تعامل این گره ها با یکدیگر و اینکه در چه وضعیتی هستند را چک کنید. با استفاده از قدرت فناوری بلاکچین برای ردیابی وضعیت گره می توان از هرگونه تلاش برای ورود به امنیت IoT توسط متجاوزان و هکرها پیشگیری کرد. از این ویژگی فن آوری بلاکچین می توان در امنیت اینترنت اشیا استفاده زیادی کرد.

فناوری تغییرناپذیر

فناوری بلاکچین یک فناوری بدون مشکل است که به دلیل استفاده از رمزگذاری قوی و درج کد هش بلوک قبلی نمی تواند به خطر بیفتد و یا خراب شود. برای هرگونه معامله در مورد فناوری بلاکچین ، شما نیاز به اجماع گره های شبکه دارید.

فناوری بلاکچین از ID دیجیتالی منحصر به فردی برای هر گره استفاده می کند که تقریباً غیرممکن است که توسط هر کاربر هکر تقلید شود. بنابراین فناوری بلاکچین می تواند یک فناوری مهم در حوزه امنیت IoT باشد.

چگونه از فناوری بلاکچین در صنایع مختلف استفاده می شود؟

فناوری بلاکچین در ابتدا برای رمزارز توسعه یافته بود ، اما خیلی زود توسط بسیاری از صنایع تحقق یافت تا از ویژگی های عالی آن در رابطه با امنیت و استحکام بهره مند شود. از فناوری بلاکچین می توان در بسیاری از صنایع و بخش های دولتی استفاده کرد. طبق مقاله Financial Times ، فناوری بلاکچین می تواند بیش از 20 میلیارد دلار هزینه بابت واسطه را صرفه جویی کند.

راه های دیگر اجرای فناوری بلاکچین در بخش ها و صنایع مختلف عبارتند از:

- رأی دادن ، شمارش و پیگیری آراء آنلاین

- سیستم های پرداخت غیر متمرکز در بیمه ، بودجه مالی عمومی و سیستم های بانکی

- توسعه سیستم های زیرساختهای حیاتی امنیتی و سیستم های دسترسی فیزیکی

- سیستم های تأیید اعتبار ساعت آموزش و پرورش برای اینکه آن را تایید کنند

- اتوماسیون صنعتی مبتنی بر ترکیبی از هوش مصنوعی و فناوری بلاکچین

- توسعه راه حل های ذخیره سازی ابری مبتنی بر توکن در زمینه محاسبات ابری

- ابزارهای نرم افزاری برای پیش بینی تقاضای دقیق بر اساس تحلیل داده ها

- راه حل های معاملات سهام قوی برای معاملات امن و معتبر

- سیستم مدیریت املاک و مستغلات برای ثبت و پیگیری معاملات انتقال ملک

- و خیلی موارد دیگر

جمع بندی نهایی این مقاله شامل موارد زیر است:

- معرفی فنی و گذشته فناوری بلاکچین

- محبوبیت فناوری بلاکچین در اکوسیستم های تجاری مدرن

- چهار قابلیت اصلی فناوری بلاکچین که می تواند در چگونگی بهبود امنیت IoT کمک کند.

- روشهای مختلفی که صنایع و دولتها از فناوری بلاکچین در سیستم های خود استفاده می کنند.

- چشم انداز آینده فناوری بلاکچین

آشنایی با آسیب پذیری هایی که هر مدیر IT باید آن را رفع کند !

آشنایی با آسیب پذیری هایی که هر مدیر IT باید آن را رفع کند ! : در این مقاله اقدام به معرفی جدید ترین آسیب پذیری هایی که هر مدیر فناوری نسبت به رفع آن باید اقدام کند میپردازیم ، منبع این اطلاعیه ها سایت افتا هست . این مقاله به صورت مرتب آپدیت میشود و جدید ترین و به روز ترین آسیب پذیری ها معرفی میگردد ، منتظر روزی هستیم که شبکه ای امن در سازمانها و اداراتمان داشته باشیم .

آسیب پذیری شماره 7 : معرفی 14 آسیب پذیری مهم توسط سیسکو

آشنایی با آسیب پذیری های جدید سیسکو : کمپانی #سیسکو در جدیدترین هشدارهای منتشره از بخش امنیتی خود اعلام نموده که 25 آسیب پذیری کشف شده در برخی محصولات آن دارای درجه اهمیت بالاتری هستند. بیشتر آسیب پذیری ها بر روی محصولات سخت افزار شبکه ای هستند که مشکلاتی همچون حملات DoS بر روی سیستم عامل های IOS و IOS XE را در این سخت افزارها موجب می شوند. دو مورد از این آسیب پذیری ها بر روی محصولات سوئیچ های سری Catalyst 6800 و محصولات Webex Meetings Client می باشد.

از دیگر آسیب پذیری های منتشر شده می توان به انتشار اطلاعات حافظه، تزریق دستورات سیستمی، دور زدن محدودیت های دسترسی، اجرای کدهای مخرب را نام برد. برخی دیگر از آسیب پذیری ها دارای درجه اهمیت بیشتری هستند، چراکه نفوذگر می تواند با دسترسی از راه دور، این آسیب پذیری ها را Exploit کرده و به Device آسیب پذیر نفوذ کند.

یکی از این آسیب پذیری ها که حمله به آن از راه دور انجام می گیرد، حمله ی DoS به بخش Web Interface سیستم عامل IOS XE می باشد که نفوذگر توسط ساخت و ارسال نوع خاصی از درخواست های HTTP می تواند باعث Reload شدن سیستم عامل آن سخت افزار شبکه ای گردد. در ادامه آسیب پذیری های منتشر شده همراه با کد شناسایی هر کدام از آنها را مشاهده می نمایید:

آسیب پذیری شماره6 : قاتل ویندوز

آسیبپذیری بحرانی روی تمامی نسخههای ویندوزی اعم از سرور دسکتاپ xp تا ویندوز 10 کشف شده است. این آسیبپذیری روی یک کتابخانه از ویندوز به نام crypt32.dll که گواهینامهها و مسائل مربوط رمزنگاری را بر عهده دارد و کارکرد مهم آن احراز هویت، حفاظت دادههای حساس در مرورگرهای ویندوزی و … است کشف شده و حتی TLS را نیز تحت تاثیر قرار میدهد و معنای آن این است که هر دولت یا مهاجم سازمان یافتهای میتواند دست به جعل گواهینامه SSL زده و ترافیک رد و بدل شده را بخواند حتی اگر وبسایت مزبور از پروتکل HTTPS استفاده نماید.

هشدار داده میشود که مدیران شبکه و سازمانهای حساس، فعالان سیاسی، روزنامهنگاران، کارمندان به سطح دسترسی حیاتی و تمامی کاربران هر چه سریعتر به نصب وصله آسیبپذیری CVE-2020-0601 اقدام نمایند.

این آسیب پذیری بحرانی میتواند تعداد زیادی از عملکرد های ویندوز را تحت الشعاع قرار دهد. از جمله تایید اعتبار در سیستم عامل های ویندوز مبتنی بر دسکتاپ یا سرور، یا امنیت اطلاعات حساس ذخیره شده توسط مرورگر Internet Explorer/Edge Microsoftو حتی تعداد زیادی از نرم افزار ها و ابزار های شخص ثالث تحت ویندوز در خطر سو استفاده از این آسیب پذیری هستند.

آسیب پذیری شماره 5 : ضعف امنیتی Bluekeep

آشنایی با آسیب پذیری Bluekeep : ضعف امنیتی که با نوشتن یک Exploit امکان اجرای کدهای مخرب از راه دور را فراهم می آورد . این ضعف به شدت خطرناک است و از این لحاظ امتیاز 9.8 از 10 را گرفته است . در دسته بدافزارهای wormable است و پس از آلوده کردن یک سیستم به صورت خودکار اقدام به آلوده کردن سیستمهای دیگر شبکه به صورت خودکار میکند.

راهکارهای جلوگیری از خطر برای آنها شامل موارد زیر است:

- غیرفعال کردن سرویسهای RDP درصورتی که مورد نیاز نباشند.

- مسدود کردن پورت 3389 در فایروال edge سازمان یا پیکربندی RDP بهشیوهای که تنها از طریق یک VPN یا دستگاههای موجود در شبکه قابل دسترسی باشد.

- به کار بردن Signatureهای IDS/IPS برای شناسایی اکسپلویت که به دلیل رمزنگاری ترافیک اثر قابل توجهی ندارد.

- فعالسازیِ Network Level Authentication یا به اختصار NLA که در صورت داشتن اطلاعات اعتباری صحیح قابل استفاده است.

یافتن سیستمهای آلوده:

سازمانها برای تشخیص سیستمهای آلوده، ابزارهایی را در اختیار دارند؛ از جمله موارد ذیل که به آن اشاره میگردد:

- ابزار rdpscan گراهام، که برای اسکن شبکههای کوچک مناسب است.

- شان دیلن Sean Dillon، پژوهشگر ارشد امنیتِ شرکت RiskSense به همراه یک محقق دیگر به نام JaGoTu، اسکنری ساختهاند که به یک افزونهی Metasploit تبدیل شده است.

- کمپانی Tenable نیز مجموعهای افزونه را برای شناسایی وجود CVE-2019-0708 و یک بررسی Uncredentialed را برای فعالسازی امکان شناسایی نقص Wormable برای مشتریها، عرضه کرده است.

مایکروسافت برای برطرف کردن این ضعف امنیتی یک Patch ارائه کرده است . این ضعف امنیتی سیستم عاملهای ویندوزهای 2008 ، 2003 ، XP ، 2008 R2 را تحت تاثیر قرار داده است . این باگ با کد CVE-2019-0708 منتشر شده است.

دانلود آپدیتهای ارائه شده توسط شرکت مایکروسافت برای ضعف امنیتی Blue keep

آآسیب پذیری شماره 4 : در ابزار معروف Rconfig

هشدار مهم و فوری برای کسانی که از ابزار محبوب مدیریت پیکربندی شبکهی rConfig برای محافظت و مدیریت دستگاههای شبکه خود استفاده میکنند. یک آسیب پذیری مهم و بسیار خطرناک است.

اطلاعیه مهم 1 :

بر اساس اطلاعیه های متعدد شرکت مایکروسافت، از تاریخ 14 ژوئن سال 2020 (24 دی سال 1398) از نسخه های ویندوز هفت و سرور 2008 پشتیبانی نخواهد شد. بدین معنی که در صورت وجود نقص امنیتی یا مشکلی در ساختار این سیستم های عامل، مایکروسافت وصله امنیتی جدیدی برای آن صادر نمی کند و یا به بیان دیگر، این سیستم های عامل قابل اطمینان نخواهند بود. لذا اکیدا توصیه می گردد کلیه کاربران و سازمان ها در این مدت محدود یک ماهه، به بروزرسانی سیستم های خود برای محافظت از تهدیدهای سایبری بپردازند. لازم به توضیح است عدم دسترسی سیستم ها به شبکه اینترنت دلیل عدم نیاز به بروزرسانی آن نخواهد بود و لازم است کلیه سیستم های عامل کلاینت و سرور در اسرع وقت به نسخه های جدید بروزرسانی گردند.

آسیب پذیری شماره 3 : CVE-2019-5539

در هفته پایانی سال ۲۰۱۹ با آسیبپذیری چندین محصول پرکاربرد روبهرو هستیم که از جمله آنها میتوان به آسیبپذیری مجازیساز محبوب VMware، سامانه مدیریت محتوای WordPress، سامانه مدیریت پایگاه داده SQLite و واحد پردازشگر گرافیک GeForce محصول شرکت nvidia اشاره کرد.

یک آسیب پذیری به شناسه CVE-2019-5539در دو محصول VMware از نوع DLL-hijacking کشف شده است که منجر به افزایش سطح دسترسی میشود . مهاجم با بهره برداری از این آسیب پذیری میتواند سطح دسترسی خود را از یک کاربر معمولی به کاربر admin ارتقا دهد.

محصولات آسیب پذیر عبارتند از:

VMware Workstation Pro / Player for Linux (Workstation) version 15.x

VMware Horizon View Agent (View Agent) version 7.x.x

به مدیران شبکه توصیه میشود برای رفع این آسیب پذیری به روزرسانی های زیر را انجام دهند.

Workstation 15.5.1

View agent 7.5.4 , 7.10.1 , 7.11.0

آسیب پذیری شماره 2 : باج افزار zeppelin

باجافزار Zeppelin نمونه جدیدی از باجافزار شناخته شده VegaLocker یا Buran است که هم اکنون در حال آلودهسازی سیستمهای کاربران است. تاکنون ویرایشهای مختلفی از جمله Jamper از این باجافزار منتشر شده است. در حال حاضر آخرین نمونه باجافزار VegaLocker با نام Zeppelin توزیع میشود.این باجافزار دارای قابلیت شخصیسازی است و دارای ابزاری است که در اختیار مجرمین سایبری قرار گرفته است. باجافزار میتواند به عنوان فایلهایی چون EXE، DLL یا به صورت اسکریپت PowerShell در سیستم هدف مستقر شود. متن باجخواهی نیز در این ابزار قابل ویرایش است.

آشنایی آسیب پذیری شماره 1 : آسیب پذیری winshock

آسیب پذیری winshock به یک مهاجم احراز هویت شده اجازه ی اجرای کد دلخواه خود با امتیازات ویژه را میدهد. این آسیب پذیری بر روی سیستم عاملهای به روز نشده ایجاد خطر میکند :

آسیب پذیری Winshock : این آسیب پذیری با نام های CVE-2014-6321 و MS14-066 شناخته میشود ،آسیب پذیری Winshock بر روی سیستم قربانی اقدام به اجرای کد بدون نیاز به دسترسی Admin میکند و باعث عدم دسترسی به سرویسها میشود و معمولا نرم افزارهای به روز نشده میتواند مستعد تاثیر پذیری از این نوع آسیب پذیری باشند ، این آسیب پذیری مربوط به بسته امنیتی Microsoft Secure Channel در نسخه های ویندوزی که در ادامه لیست میشود مشاهده شده است ، مایکروسافت برای رفع این مشکل اقدام به ساخت بسته ی نرم افزاری برای ساخت ارتباطات شبکه ای امن و رمزنگاری شده کرده است ، این نوع آسیب پذیری از نوع Heap overflow است و با آسیب پذیری هایی مانند poodle و heartbleed و … بر روی SSL متفاوت است ، مهاجم با استفاده از این آسیب پذیری میتواند اقدام به اجرای کد از راه دور به سیستم قربانی کند.

تمام برنامه هایی که در ساخت آن ها SSL/TLS وجود داره از SChannel استفاده می کنند. مثل IIS، Active Directory، OWA، Exchange، Internet Explorer و Windows Update. پس در یک صورت امکان داره که سرور وصله نشده ی شما هک نشود ، در صورتی که سروسیهای ذکر شده را نداشته باشد .این آسیب پذیری برای کاربران زمانی جدی میشود که از یک درگاه منتظر دریافت ارتباط رمز شده باشند مانند داشتن سرویس FTP یا RDPفعال بر روی سیستم آسیب پذیر.

نسخه های ویندوز آسیب پذیر:

Microsoft windows server 2003 SP2

Windows Vista

Microsoft windows server 2008 SP1

windows 7 SP1

windows 8

windows 8.1

Microsoft windows server 2012 Gold and R2

windows RT Gold and 8.1

این آسیب پذیری به دو دلیل در دسته ی آسیب پذیری های بحرانی است:

- فراوان بودن نسخه های آسیب پذیر

- مهاجم از راه دور بدون نیاز به هیچگونه ابزار احراز هویت اولیه قادر به اجرای کد مخرب است.

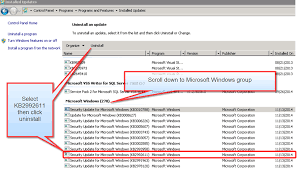

آسیب پذیری Winshock

راه حل بر طرف کردن این آسیب پذیری نصب Patch امنیتی ارائه شده توسط شرکت مایکروسافت با نام KB299611 است.