این قاشق لرزش دست را از طریق سنسوری که در دسته دارد غیر فعال میکند و موجب ثبات دست میشود؛ سر قاشق را میتوان تعویض کرد و به جای آن کارد و چنگال گذاشت و استفاده کرد.

1 |

1 |

Net share share= e:\picture\civil /remark:"welcome to share folder "1 |

1 |

1 |

1 |

قاشقی به منظور کمک به افراد مبتلا به پارکینسون برای جلوگیری از لرزش دست افراد مبتلا به این بیماری ساخته شده است.

فناوری نانو، نانو فناوری یا نانو تکنولوژی؛ رشتهای از دانش کاربردی و فناوری است که جستارهای گستردهای را پوشش میدهد. موضوع اصلی آن نیز مهار ماده یا دستگاههای در ابعاد کمتر از یک میکرومتر، معمولاً حدود یک تا ۱۰۰ نانومتر است.

به گزارش ایسنا، در واقع نانو تکنولوژی فهم و به کارگیری خواص جدیدی از مواد و سیستمهایی در این ابعاد است که اثرات فیزیکی جدیدی - عمدتاً متأثر از غلبه خواص کوانتومی بر خواص کلاسیک - از خود نشان میدهند.

فناوری نانو موج چهارم انقلاب صنعتی، پدیدهای عظیم است که در تمامی گرایشهای علمی راه یافته و از فناوریهای نوینی است که با سرعت هرچه تمامتر در حال توسعه است. از ابتدای دهه ۱۹۸۰ میلادی گستره طراحی و ساخت ساختمانها هر روزه شاهد نوآوریهای جدیدی در زمینه مصالح کارآمدتر و پربازدهتر در مقاومت، شکل پذیری، دوام و توانایی بیشتر نسبت به مصالح سنتی است.

نانوفناوری یک دانش به شدت میانرشتهای است و به رشتههایی چون مهندسی مواد، پزشکی، داروسازی و طراحی دارو، دامپزشکی، زیستشناسی، فیزیک کاربردی، ابزارهای نیم رسانا، شیمی ابرمولکول و حتی مهندسی مکانیک، مهندسی برق، مهندسی شیمی و مهندسی کشاورزی نیز مربوط میشود.

تحلیلگران بر این باورند که فناوری نانو، زیست فناوری و فناوری اطلاعات (IT) سه قلمرو علمی هستند که انقلاب سوم صنعتی را شکل میدهند. نانو تکنولوژی میتواند به عنوان ادامه دانش کنونی به ابعاد نانو یا طرحریزی دانش کنونی بر پایههایی جدیدتر و امروزیتر باشد.

نانو ریشه یونانی "نانس" به معنی کوتوله است. فناوری نانو موج چهارم انقلاب صنعتی، پدیدهای عظیم است که در تمامی گرایشهای علمی راه یافته است تا جایی که در یک دهه آینده برتری فرایندها، وابسته به این تحول خواهد بود.

ماهیت فناوری نانو توانایی کارکردن در تراز اتمی، مولکولی و فراتر از آن در ابعاد بین ۱ تا ۱۰۰ نانومتر، با هدف ساخت و دخل و تصرف در چگونگی آرایش اتمها یا مولکولها با استفاده از مواد، وسایل و سیستمهایی با تواناییهای جدید و با تغییر این ساختارها و رسیدن به بازدهی بیشتر مواد است.

فناوری نانو فرایند دستکاری مواد در مقیاس اتمی و تولید مواد و ابزار، به وسیله کنترل آنها در سطح اتمها و مولکولهاست. در واقع اگر همه مواد و سیستمها ساختار زیربنایی خود را در مقیاس نانو ترتیب دهند؛ آنگاه تمام واکنشها سریعتر و بهینهتر صورت میگیرد و توسعه پایدار پیش گرفته میشود.

از جمله دستاوردهای فراوان این فناوری کاربرد آن در تولید، انتقال، مصرف و ذخیرهسازی انرژی با کارایی بالاست که تحول شگرف را در این زمینه ایجاد میکند. از این رو دستاندرکاران و محققان علوم نانو در تلاش هستند تا با استفاده از این فناوری به آسایش و رفاه بیشتر در درون و برون ساختمان با یافتن طبقه جدیدی از مصالح ساختمانی با عملکرد بالا و صرفهجویی در هزینهها بخصوص در مصرف منابع انرژی و در نهایت به توسعه پایدار دست یابند.

در مجموع این فناوری شامل سه مرحله است:

طراحی مهندسی ساختارها در سطح اتم.

ترکیب این ساختارها و تبدیل آنها به مواد جدید با ساختار نانو با خصوصیات ویژه.

ترکیب اینگونه مواد و تبدیل آنها به ابزارهای سودمند.

در دنیا هر روز اختراعات زیادی در عرصه نانو انجام میشود که در ادامه به بررسی 10 نمونه برتر در عرصه جهانی میپردازیم:

1- لنزهای چشمی و واقعیت مجازی

شرکت "آی اپتیک"(iOptik) فعال در عرصه فناوریهای نانو در آمریکا موفق به توسعه لنزهای تماسی شد که میتوانند به جای هدستهای بزرگ واقعیت مجازی به کار گرفته شوند، بدون آنکه هیچ گونه تاثیری در دید فرد داشته باشند.

2- حسگرهای نانو برای تشخیص حمله قلبی

محققان "دانشگاه صنعتی کالیفرنیا"(Caltech) موفق به طراحی نانوحسگرهایی شدهاند که میتواند حمله قلبی را پیش از وقوع آن تشخیص دهد. این فناوری هم میتواند سبب نجات جان بیماران شده و همچنین در هزینهها صرفهجویی کند. ابعاد آخرین نسخه این تراشه تنها 90 میکرون است.

3- نانومادهای برای مقابله با باکتریها

محققان استرالیایی و اسپانیایی موفق شدند با الهام از نوعی سنجاقک و با استفاده از "سیلیسیم سیاه"(Black Silicon) نانومادهای طراحی کنند که سطح آن شبیه بالهای سنجاقک استرالیایی موسوم به " wandering percher" است. این نانوماده با توجه به داشتن سطح عاجمانند میتواند از رشد باکتریها جلوگیری کند.

4- باتریهای چاپ سهبعدی نانویی

محققان دانشگاه هاروارد و دانشگاه ایلینوی با استفاده از چاپگرهای سهبعدی موفق به طراحی باتریهایی با طول یک میلیمتر شدند.

کاربرد این باتریهای نانویی در مواردی همچون مهندسی پزشکی و توسعه حسگرهای زیستی و ابزارهای ردیاب درمان است که میتوانند روی پوست بدن تعبیه شوند.

5- ربات نانویی جراحی چشم

محققان در "موسسه فناوری زوریخ" (ETH Zürich) موفق شدند یک نانوربات را توسعه دهند که میتواند برای انجام یک عمل جراحی دقیق در چشم تعبیه شده و با دقتی مثالزدنی دوزهای دارویی مورد نیاز را به بافت چشم تزریق کند. قطر این ربات جراح تنها 285میکرون است.

6- تراشه فوق منعطف نانویی

محققان در "موسسه فناوری زوریخ" (ETH Zürich) موفق به توسعه یک تراشه الکترونیکی نانویی شدند که میتواند با انعطاف مثالزدنی به دور یک تارمو بپیچد.

این نانوتراشه میتواند در فناوریهای پوشیدنی و ابزارهای کاربردی در عرصه پزشکی به کار گرفته شود.

در حال حاضر بیشترین کاربرد این نانوتراشهها در تولید چشم مصنوعی و همچنین نظارت بر بیماری آب سیاه چشم است.

7- نانوالکترودهای زیست تخریبپذیر

محققان دانشگاه "کارنگی ملون" (Carnegie Mellon) آمریکا با استفاده از جوهر ماهی "سپیداج"(Cuttlefish) موفق شدند نوعی ماده شیمیایی و یک نانوساختار برای نیرودهی به وسایل الکترونیکی بلعیدنی طراحی کنند.

8- استفاده از نانوذرات برای مبارزه با سلولهای سرطانی

محققان "موسسه فناوری ماساچوست"(MIT) نانوذراتی را طراحی کردند که علاوه بر حمل داروهای ضد سرطان مانند دوکسورابیسین، رشتههای کوتاه RNA را نیز حمل میکند که ژنهایی را که سلولهای سرطانی از آنها برای فرار از دارو استفاده میکنند، غیر فعال میکند.

از این نانوذرات میتوان در درمان نوع تهاجمی سرطان پستان استفاده کرد.

9- نانوذرات نقره برای کشتن میکروبها

محققان موسسه تحقیقاتی "ویلسون" در واشنگتن موفق با تولید نانوذرات نقرهای شدند که از آنها میتوان در همه چیز از خمیردندان گرفته تا پوشاک استفاده کرد. این ذرات میتوانند با باکتریها مقابله کنند.

10- توسعه دستگاههای تست تنفس با استفاده از فناوری نانو

محققان دانشگاه "نیوانگلند"(New England) در آمریکا موفق به طراحی یک دستگاه تست تنفس برای بیماران دیابتی شدند که از حسگرهای نانو برای تشخیص سطوح استون موجود در تنفس بیماران بهره میگیرد.

با توجه به این 10 مورد کاملا مشخص است که این فناوری نو، پای خود را به تمام عرصهها باز کرده است و با استفاده از آن میتوان به پیشرفتهای قابل ملاحظهای دست یافت.

طبق آمار در سال 2014 حدود بیش از 10 درصد مقالات علمی جهان به عرصه نانوفناوری مربوط بوده و کشورهای زیادی در این زمینه فعال هستند.

از نظر تعداد مقالات ثبت شده در سال گذشته، ایران دارای رتبه اول است و در ردهبندی کلی رتبه ششم را به خود اختصاص داده است. در ادامه، ردهبندی جهانی در عرصه نانوفناوری را مشاهده میکنید.

امسال، یک فناوری جدید در هوش مصنوعی موسوم به GAN، امکان خیالپردازی و تصور را برای ماشینها فراهم کرده است، فناوری جنینهای مصنوعی با وجود محدودیتهای اخلاقی، به تعریف مجدد خلق حیات و زندگی میپردازند و پنجرهای به سمت پژوهش لحظههای اولیهی حیات انسان باز میکنند؛ یک واحد آزمایشگاهی در قلب صنایع پتروشیمی تگزاس، در تلاش است از گاز طبیعی به تولید انرژی پاک بپردازد که یک منبع انرژی بزرگ برای آیندهای نهچندان دور به شمار میرود. این فناوریها به همراه فناوریهای دیگر ارزش پژوهش و بررسی را دارند.

سالها از اختراع پرینت سهبعدی میگذرد؛ اما این فناوری هنوز هم در دسترس طراحانی قرار دارد که نمونههای یکبارمصرف تولید میکنند. پرینت اشیاء بهغیر از مواد پلاستیکی و بهویژه فلز، بسیار پرهزینه و کند است.

با این حال امروزه راه کاربردی بالقوهای برای تولید ارزان و آسان قطعات تولیدی ارائه شده است. در صورتی که این فناوری در سطح وسیع تطبیق پیدا کند، میتواند تولید انبوه بسیاری از محصولات را متحول سازد.

در کوتاهمدت، تولیدکنندگان نیاز به انبارهای بزرگ ندارند؛ بلکه میتوانند مثلا یک قطعهی جایگزین برای خودرویی قدیمی را در صورت نیاز به آن تولید کنند. در طولانیمدت، کارخانههای بزرگی که در سطح انبوه به تولید طیف محدودی از قطعات میپردازند، جای خود را به کارخانههای کوچکتری میدهند که انواع محصولات را منطبق با نیازهای متغیر مصرفکننده تولید میکنند.

فناوری میتواند امکان تولید قطعات قویتر و سبکتر و شکلهای پیچیدهتر را فراهم کند که امکان تولید آنها با روشهای معمولی تولید فلز وجود ندارد. همچنین میتواند کنترل دقیقتر میکروسازههای فلزی را فراهم کند. در سال ۲۰۱۷، پژوهشگران آزمایشگاه ملی لاورنس لیورمور اعلام کردند در حال توسعهی یک روش پرینت سهبعدی برای ساخت قطعات فولاد ضد زنگ با مقاومت دو برابر انواع سنتی هستند.

در سال ۲۰۱۷، یک شرکت پرینت سهبعدی معروف به مارک فورجد، بهعنوان یک استارتآپ کوچک خارج از بوستون، یک مدل پرینتر سهبعدی فلز را با قیمت زیر صد هزار دلار عرضه کرد.

یک استارتآپ دیگر در بوستون به نام دسکتاب متال، اولین دستگاههای نمونهسازی فلزی خود را در دسامبر ۲۰۱۷ عرضه کرد. این شرکت برای آغاز فروش دستگاههای بزرگتر تولیدی برنامهریزی کرده است که صد برابر سریعتر از روشهای پرینت قدیمیتر هستند.

پرینت قطعات فلزی روزبهروز آسانتر میشود. امروزه شرکت دسکتاپ متال نرمافزاری پیشنهاد داده است که طرحهای آماده را برای پرینت سهبعدی تولید میکند. کاربران ویژگی شیء مورد نظر را در اختیار برنامه قرار میدهند و این نرمافزار به تولید یک مدل کامپیوتری مناسب برای پرینت میپردازد.

GE که یکی از هواداران استفاده از پرینت سهبعدی در محصولات هوانوردی است، یک نسخهی آزمایشی از پرینتر جدید فلز را در اختیار دارد که از سرعت کافی برای تولید قطعات بزرگ برخوردار است. هدف این شرکت آغاز فروش پرینتر در سال ۲۰۱۸ است.

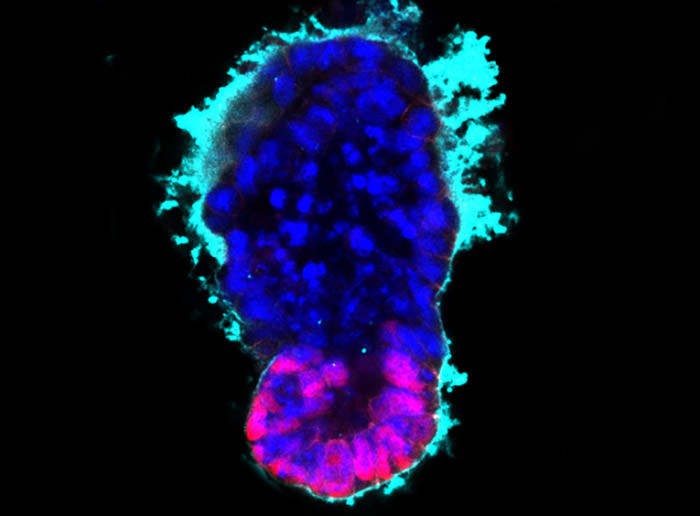

جنینشناسان دانشگاه کمبریج انگلستان در یک جهش فناوری در جهت تعریف مجدد شکلگیری حیات انسان، به پرورش جنینهای شبهواقعی موش تنها با استفاده از سلولهای بنیادی پرداختهاند. هیچ تخم یا اسپرمی در کار نیست، فقط سلولها از یک جنین دیگر گرفته میشوند.

پژوهشگران سلولها را با دقت در یک پوشش سهبعدی قرار دادند و نتیجه، انتقال و منظمسازی آنها به شکل پوشش چندروزهی جنین موش بود. بهگفتهی ماگدلنا زرنیکا گوئتز، سرپرست تیم پژوهش:

میدانیم سلولهای بنیادی بهخاطر پتانسیل بالایی که دارند، شگفتانگیز هستند. اما نمیدانستیم که قادرند به زیبایی و به شکلی بینقص به سازماندهی خود بپردازند.

زرنیکا گوئتز میگوید جنینهای ساختگی او شاید نتوانند در بدن موشها رشد کنند؛ اما این بررسیها ثابت میکنند که تولید مثل پستانداران بدون نیاز به تخمک امکانپذیر است. البته این هدف اصلی زرنیکا گوئتز نیست. هدف او پاسخ به این سؤال است که چگونه سلولهای یک جنین نقشهای ویژهی خود را بر عهده میگیرند. مرحلهی بعدی، ساخت یک جنین مصنوعی از سلولهای بنیادی انسانی است. این پروژه در دانشگاه میشیگان و راکفلر پیگیری میشود.

جنینهای مصنوعی انسانی میتوانند به دانشمندان در رفع ابهام توسعهی اولیهی جنین کمک کنند و از آنجا که این جنینها با سلولهای بنیادی دستکاریشده آغاز میشوند، آزمایشگاهها میتوانند از طیف کاملی از ابزار از جمله ویرایش ژنتیکی برای بررسی آنها در حین رشد استفاده کنند.

با این حال، جنینهای انسانی، مسائل اخلاقی متعددی در پی دارند. اگر تشخیص آنها از جنینهای واقعی غیر ممکن شود، چه اتفاقی رخ میدهد؟ تا چه مدت قبل از احساس درد میتوانند در آزمایشگاه رشد کنند؟ قبل از پیشرفت علم باید به این سؤالها پاسخ داد.

طرحهای مختلف شهر هوشمند به تأخیر افتادهاند، اهداف بلندپروازانهی آنها کاهش یافته است و همه چیز غیر از سرمایهی زیاد را ارزیابی کردهاند. یک پروژهی جدید در تورنتو به نام کوای ساید امیدوار است بتواند الگوی شکستها را با بازنگری در حومهی شهرها تغییر دهد و بر اساس آخرین فناوریها به بازسازی شهر بپردازد.

آزمایشگاههای الفابت در شهر نیویورک در پروژههای فناوری با دولت کانادا همکاری میکنند؛ اسکلهی صنعتی تورنتو یکی از اهداف این پروژهها است. یکی از اهداف پروژهها این است که مبنای تصمیمگیری در مورد طراحی، سیاستگذاری و فناوری را بر اطلاعات یک شبکهی گسترده از حسگرها قرار دهند که به جمعآوری اطلاعات در مورد طیف وسیعی از موضوعها مثل کیفیت هوا یا سطوح نویز و فعالیتهای مردم میپردازد.

این طرح نیازمند وسایل نقلیهی خودکار و مشترک است. رباتهای زیرزمینی، کارهای دشواری مثل حملونقل پستی را انجام میدهند. شرکت سایدواک لبز میگوید دسترسی به نرمافزار آزاد است و سیستمی ایجاد میشود که به واسطهی آن شرکتهای دیگر می توانند خدمات خود را ارائه کنند؛ بهطوری که مردم بتوانند اپلیکیشنهای تلفن همراه خود را بسازند.

هدف این شرکت نظارت دقیق بر زیرساخت عمومی است و این مسئله منجر به بروز نگرانیهایی در مورد حریم شخصی و نظارت بر دادهها شده است. اما سایدواک لبز معتقد است که میتواند در همکاری با جامعه و دولت محلی این نگرانیها را کاهش دهد. ریت آگاروالا، مدیر اجرایی مسئول برنامهریزی سیستمهای شهری سایدواک لبز، میگوید:

نکتهی حائز اهمیت در مورد تلاش ما برای عملکرد در ناحیهی کی ساید این است که پروژهی زیاد نهتنها بلندپروازانه نیست؛ بلکه حتی بسیار متواضعانه است. این فروتنی به کیساید کمک میکند از نقصهایی که در نوآوریهای قبلی شهر هوشمند وجود داشت، اجتناب کند.

بر اساس اعلام سازمان عمومی ناظر بر توسعهی کیساید در اسکلهی صنعتی تورنتو، شهرهای دیگر آمریکای شمالی در حال انتقال به لیست سایدواک لبز هستند. بهگفتهی ویل فلیسینگ، مدیر عامل این سازمان، شهرهای بعدی سانفرانسیسکو، دنور، لسآنجلس و بوستون هستند.

هوض مصنوعی در حال حاضر به یکی از نقاط تمرکز اصلی شرکتهای بزرگ فناوری مثل آمازون، بایدو، گوگل، مایکروسافت و همچنین بعضی از استارتآپها تبدیل شده است. برای بسیاری از شرکتهای دیگر و دیگر بخشهای اقتصاد، سیستمهای هوش مصنوعی بسیار پرهزینه هستند و پیادهسازی کامل آنها دشوار است.

اما راه حل چیست؟ ابزار یادگیری ماشین مبتنی بر ابر، هوش مصنوعی را به حوزهی وسیعتری از مخاطبان عرضه میکند. تا این لحظه، سرویس ابری آمازون (AWS)، بر فضای ابری هوش مصنوعی تسلط یافته است. گوگل هم با TensorFlow دست و پنجه نرم میکند که یک کتابخانهی اوپن سورس هوش مصنوعی است و میتوان از آن برای ساخت دیگر نرمافزارهای یادگیری ماشین استفاده کرد. اخیرا گوگل، به معرفی Cloud AutoML پرداخته است؛ یک مجموعه از سیستمهای پیش آموزشی که میتواند کاربرد هوش مصنوعی (AI) را سادهتر سازد.

در حال حاضرمایکروسافت که دارای بیک پلتفرم ابری هوش مصنوعی موسوم به آژور است، برای ارائهی یک کتابخانهی اوپن سورس یادگیری عمیق موسوم به Gluon، با آمازون همکاری میکند. هدف Gluon سادهسازی تولید شبکههای عصبی به اندازهی یک اپلیکیشن تلفن همراه است؛ شبکههای عصبی، فناوری کلیدی AI هستند که از نحوهی یادگیری مغز انسان تقلید میکنند.

هنوز مشخص نیست کدام یک از این شرکتها در ارائهی خدمات ابری هوش مصنوعی پیشتاز هستند. اما این یک فرصت بزرگ تجاری برای برندگان به شمار میرود. اگر تحول هوش مصنوعی به بخشهای مختلف اقتصاد برسد، این محصولات هم ضرورت پیدا میکنند.

در حال حاضر بیشترین کاربرد هوش مصنوعی در صنایع فناوری است که به تولید محصولات و ارائهی خدمات جدید میپردازد. اما بسیاری از کسبوکارها و صنایع دیگر در کاربرد مزیت پیشرفتهای هوش مصنوعی دچار مشکل هستند. بخشهایی مثل پزشکی، تولید و انرژی هم در صورتی قابل انتقال هستند که قادر به پیادهسازی کامل فناوری با بازدهی بالای فناوری باشند.

البته اغلب شرکتها هنوز افراد کافی و آگاه از نحوهی کاربرد هوش مصنوعی ابری در اختیار ندارند. بنابراین آمازون و گوگل در حال حاضر مشغول تنظیم خدمات مشاوره هستند. زمانی که فضای ابری بتواند فناوری را تقریبا در دسترس همه قرار دهد، تحول واقعی هوش مصنوعی آغاز خواهد شد.

در حال حاضر هوش مصنوعی در شناسایی اشیاء عملکرد بسیار خوبی دارد: وقتی میلیونها تصویر به آن نشان دهید، میتواند با دقت عجیبی به شما بگوید کدام یک عابر پیادهای را در حال رد شدن از خیابان نشان میدهد. فعلا هوش مصنوعی در تولید تصاویر زنده از عابران پیاده ناتوان است؛ اما اگر بتواند این کار را انجام دهد، تکههایی از واقعیت را میسازد و تصاویر ساختگی، عابران پیاده را در تنظیمات مختلف نمایش میدهند؛ بهطوری که یک خودروی بدون راننده بتواند بدون طی مسیر جاده از آنها برای آموزش خود استفاده کند.

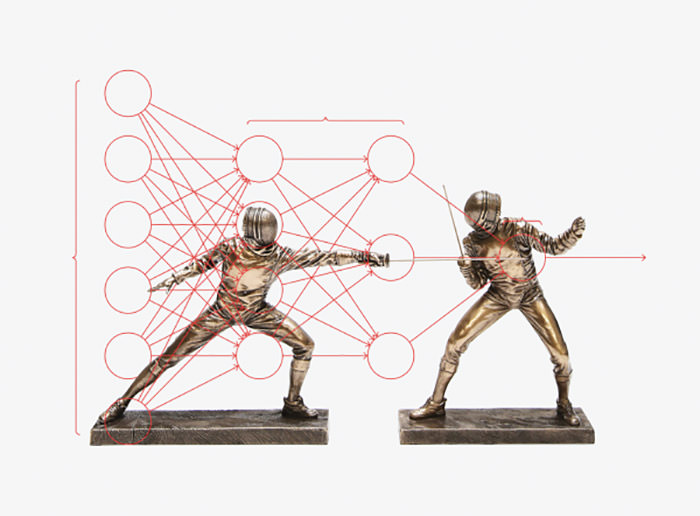

اما مشکل، ساخت یک محصول کاملا جدید است که نیازمند قدرت تصور باشد و همین هوش مصنوعی را پیچیده کرده است. راه حل در ابتدا در یان گودفیلو ارائه شد سپس یکی از دانشجوهای دکترای دانشگاه مونترآل در یک بحث آکادمیک در سال ۲۰۱۴ به آن دست یافت. این روش که به شبکهی تعمیمیافتهی مبارز (GAN) معروف است، دو شبکهی عصبی را بهعنوان ورودی میگیرد. این دو شبکه مدلهای ریاضی سادهای از مغز انسان هستند که بر مدرنترین نوع یادگیری ماشین تأکید میکنند. سپس این دو شبکه در یک بازی دیجیتال موش و گربه مقابل هم قرار میگیرند.

هر دو شبکه روی یک مجموعهی یکسان دادهای آموزش داده شدهاند. یکی از شبکهها که سازنده نامیده میشود، تغییراتی در تصاویر دیدهشده اعمال میکند. این تصویر میتواند تصویر یک عابر پیاده یا یک بازوی اضافه باشد. دومین شبکه که تفکیککننده است، بررسی میکند که تصویر دیدهشده مشابه تصویری است که آموزش دیده یا یک نسخهی تقلبی توسط سازنده است، مثلا بررسی میکند که آیا شخص با سه بازو مشابه نمونهی واقعی است؟

به مرور زمان، سازنده میتواند به اندازهای در تولید تصاویر موفق شود که تفکیککننده قادر به تشخیص تصاویر تقلبی نباشد. سازنده برای تشخیص و سپس ساخت تصاویر شبه واقعی از عابران پیاده، آموزش میبیند.

فناوری به یکی از نویدبخشترین پیشرفتهای هوش مصنوعی در دههی گذشته دست یافتهکه قادر است به ماشینها در تولید نتایج گمراهکننده حتی برای انسانها کمک کند.

GANها از سخنرانی شبه واقعی و پردازش تصویر تقلبی شبه عکس استفاده میکنند. در یک مثال پرتنش، پژوهشگران از سازندهی تراشه Nvidia به آمادهسازی یک GAN با تصاویری از اشخاص معروف پرداختند تا صدها تصویر معتبر از افرادی که وجود نداشتند تولید کنند. یک گروه پژوهشی دیگر نقاشیهای تقلبی مشابه آثار ون گوگتولید کرد. GAN-ها در مرحلهی بعدی میتوانند تصاویر را به شیوههای مختلف تصور کنند؛ مثلا یک جادهی آفتابی را به یک جادهی برفی تبدیل کنند یا اسب را به گورخر تبدیل کنند.

نتیجهها همیشه بینقص نیستند: GAN-ها میتوانند دو دسته برای دوچرخه در نظر بگیرند یا مثلا ابرو را در محل اشتباهی از صورت قرار دهند. اما به این دلیل که تصاویر و صداها اغلب واقعی هستند، به عقیدهی بعضی کارشناسان GAN-ها میتوانند به درک و تأکید بر ساختار جهانی که میبینند و میشنوند بپردازند؛ و این یعنی AI همراه با درک تصور، میتواند به توانایی مستقل درک مشاهدات در دنیای اطراف خود هم برسد.

در داستان علمی تخیلی راهنمای مسافر به کهکشان، یک بابل فیش زرد (یک نوع ماهی کوچک) را در گوش خود قرار میدهید تا ترجمهها را بهسرعت دریافت کنید. در دنیای واقعی، گوگل یک راه حل موقتی ارائه داده است. یک جفت ایرباد ۱۵۹ دلاری به نام پیکسل بادز. این وسیله منطبق با تلفنهای هوشمند پیکسل و اپلیکیشن گوگل ترنسلیت، به ترجمهی کاربردی زمان واقعی میپردازد.

در یک طرف شخص ایرباد را در گوش خود قرار میدهد و مخاطب او ترجمه را دریافت میکند. کاربر ایرباد به زبان بومی خود، مثلا انگلیسی پیشفرض صحبت میکند و اپلیکیشن، صحبتهای او را ترجمه و روی تلفن پخش میکند. مخاطب در آن طرف خط تلفن پاسخ میدهد، این پاسخ ترجمه و از طریق ایرباد پخش میشود.

گوگل ترنسلیت در حال حاضر ویژگی مکالمه را دارد و اپلیکیشنهای iOS و اندروید آن امکان صحبت دو کاربر را ارائه میدهند و بهصورت خودکار به محاسبهی زبان و سپس ترجمهی آن میپردازد. اما نویز پسزمینه میتواند درک گفتههای افراد و همچنین تشخیص زمان توقف مکالمه و شروع ترجمه را دشوار سازد.

پیکسل بادز این مشکل را برطرف کرده است، زیرا کاربر میتواند در حین صحبت انگشت خود را در سمت راست ایرباد حرکت دهد. تقسیم تعامل بین تلفن و ایرباد امکان کنترل میکروفون را برای هر شخص فراهم میکند و به حفظ تماس چشمی گوینده ها هم کمک میکند و دیگر نیازی به جابهجایی تلفن نخواهند داشت.

پیکسل بادز ظاهر مسخرهای دارد و ممکن است بهخوبی در گوش شما جای نگیرد. تنظیم و تطبیق آنها با تلفن هم دشوار است. البته میتوان سختافزار آن را اصلاح کرد. پیکسل بادز قول ارتباط قابل درک بین زبانها را در زمان واقعی داده است.

جهان بهشدت بر مسئلهی گاز بهعنوان یکی از منابع اصلی برق برای آیندهی قابل پیشبینی تأکید دارد. گاز طبیعی ارزان با دسترسی آسان، برای سی درصد از برق ایالات متحده و ۲۲ درصد از برق سراسر جهان در نظر گرفته شده است. البته گاز طبیعی تمیزتر از زغال سنگ است؛ ولی هنوز هم منبع عظیمی از نشر کربن به شمار میرود.

یک واحد برق آزمایشی خارج از هیوستون در قلب صنایع پالایشگاهی و پتروشیمی ایالات متحده در حال تست تکنیکی است که به تولید انرژی پاک از گاز طبیعی میپردازد. شرکت پشتیبانی پروژهی ۵۰ مگاواتی موسوم به Net Power معتقد است که میتواند مثل واحدهای استاندارد گاز طبیعی، با هزینهای اندک به تولید برق بپردازد و کل کربن دیاکسید آزادشده در فرآیند را جذب کند.

در این صورت، روشی برای تولید انرژی بدون کربن از سوخت فسیلی با یک هزینهی معقول در جهان عرضه خواهد شد. این واحدهای گاز طبیعی را میتوان بر حسب نیاز تقویت کرد و به این ترتیب از هزینههای بالای توان هستهای اجتناب کرد و به سمت تأمین غیر پایدار منابع تجدیدپذیر گام برداشت.

Net Power یک همکاری بین سازمان توسعهی فناوری 8 Rivers Capital، Exelon Generation و تولید انرژی CB&I است. این شرکت در مرحلهی قرارداد و آغاز تست اولیه است. هدف این شرکت، رسیدن به نتایجی از ارزیابیهای اولیه در ماههای آینده است.

این واحد، کربن دی اکسید نشریافته از سوخت گاز طبیعی را تحت فشار و گرمای شدید قرار میدهد و بعد از رسیدن به حالت آماده به انفجار، از آن بهعنوان سیالی برای راهاندازی توربین استفاده میکند. بیشتر حجم کربن دیاکسید را میتوان بهصورت پیوسته بازیافت کرد؛ باقیماندهی آن را میتوان با هزینهی کم به دست آورد.

یک بخش کلیدی کاهش هزینهها به فروش کربن دیاکسید حاصل وابسته است. امروزه، هدف اصلی، کمک به استخراج نفت از چاههای پتروشیمی است. بازار این فرآیند محدود است و صرفا یک بازار سبز به سود محیط زیست به شمار نمیرود. با این حال، Net Power امیدوار است نیاز به کربن دیاکسید در تولید سیمان و پلاستیک و دیگر فرآوردههای کربنمحور افزایش پیدا کند.

فناوری Net Power تمام مشکلات گاز طبیعی بهویژه مشکلات استخراج را حل نمیکند. اما از آنجا که ما از گاز طبیعی استفاده میکنیم، میتوانیم به مصرف پاک و تمیزی از آن برسیم. از تمام فناوریهای در حال توسعهی انرژی پاک، Net Power یکی از پیشرفتهترین فناوریها است که نویدی فراتر از یک پیشرفته حاشیهای در کاهش نشر کربن میدهد.

بالاخره حریم شخصی بینقص و کامل به لطف یک ابزار جدید امکانپذیر خواهد شد؛ برای مثال این ابزار بدون افشای تاریخ تولد، ثابت میکند شما بیش از ۱۸ سال سن دارید یا بدون افشای تراز یا جزئیات دیگر ثابت میکند برای یک تراکنش مالی به اندازهی کافی پول در حساب خود دارید. این ویژگی ریسک نقض حریم شخصی یا سرقت هویت را محدود میکند.

این ابزار یک پروتکل رمزنگاری نوظهور معروف به اثبات دانایی صفر است. پژوهشگرها سالها است که مشغول کار روی این پروتکل هستند؛ اما در سال گذشته علاقه به آن به دلیل افزایش کاربرد ارزهای رمزی غیر خصوصی، چندبرابر شده است.

بیشترین اعتبار اثبات کاربردی دانایی صفر به Zcash برمیگردد، Zcash ارزی است که در اواخر ۲۰۱۶ پیادهسازی شد. توسعهدهندگان Zcash از روشی به نام zk-SNARK استفاده کردند تا امکان تراکنش ناشناس را برای کاربران فراهم کنند.

این کار معمولا در بیتکوین و اغلب سیستمهای بلاکچین عمومی امکان پذیر نیست؛ در این سیستمها تراکنشها برای همه قابل نمایش است. این تراکنشها از نظر تئوری بینام هستند؛ اما میتوان آنها را برای پیمایش و شناسایی کاربران با دادههای دیگر ترکیب کرد. ویتالیک بوترین (خالق اتریوم) دومین شبکهی بلاکچین معروف در سراسر دنیا، zk-SNARK را بهعنوان یک فناوری کاملا تغییردهندهی بازی تعریف میکند.

به این ترتیب بانکها میتوانند بدون قربانی کردن حریم شخصی مشتریان خود، از بلاکچینها در سیستمهای پرداخت خود استفاده کنند. سال گذشته جی پی مورگان، zk SNARK را به سیستم پرداخت بلاکچین خود اضافه کرد.

با این حال zk SNARK-ها وابسته به محاسبات، بسیار کند و نیازمند تنظیمات قابل اطمینان هستند تا بتواند یک کلید رمزنگاری ایجاد کنند؛ البته اگر این کلید در دست افراد ناشایست بیفتد میتواند کل سیستم را به خطر بیندازد. اما پژوهشگران به دنبال جایگزینهایی هستند که اثباتهای دانایی صفر را به شکلی بهینهتر توسعه دهند و نیازی به چنین کلیدی نداشته باشند.

روزی برای هر نوزاد هنگام تولد، کارت گزارش DNA صادر میشود. این گزارشها پیشبینیهایی در مورد احتمال حملهی قلبی یا سرطان ، اعتیاد به تنباکو و هوش بالای میانگین ارائه میدهند.

علم تولیدکنندهی این کارتهای گزارش بهلطف بررسیهای گستردهی ژنتیکی بهسرعت گسترش یافته است که بعضی از آنها شامل بیش از یک میلیون نفر هم میشود.

در نهایت این نتیجه به دست آمد که اغلب بیماریها و بسیاری از رفتارها از جمله هوش، نهتنها نتیجهی یک یا چند ژن بلکه شامل همکاری تعداد زیادی از آنها است. با استفاده از دادههای مرتبط با بررسیهای آیندهی ژنتیک، دانشمندان در حال تولید درجههای ریسک پلیژنتیک هستند.

اگرچه تستهای جدید DNA بیشتر به ارائهی احتمالات میپردازند تا تشخیصها؛ ولی بهشدت میتوانند به سود علم پزشکی باشند. برای مثال، اگر زنان در معرض خطر بالای سرطان سینه باشند، آزمایشهای ماموگرافی بیشتری روی آنها انجام میشود و افرادی که با ریسک بیماری کمتری روبهرو هستند، کمتر آزمایش میشوند. این تستها میتوانند سرطانهای واقعی را بیشتر تشخیص دهند و هشدارهای غلط را کم کنند.

شرکتهای داروسازی میتوانند از این امتیازها در آزمایشهای پزشکی داروهای بازدارندهی بیماریهایی مثل آلزایمر یا بیماری قلبی استفاده کنند. با انتخاب داوطلبهایی که احتمال مریضی بالایی دارند، میتوانند بهصورت دقیق عملکرد داروها را بررسی کنند.

مشکل اینجا است که پیشگوییها با درجهی بینقصی فاصله دارند. چه کسی میخواهد از توسعهی آلزایمر آگاه شود؟ اگر شخصی با درجهی ریسک پائین سرطان از تستها سرباز بزند و پس از آن سرطان توسعه پیدا کند، چه اتفاقی رخ خواهد داد؟

درجههای چندژنی هم بحثبرانگیز هستند؛ زیرا میتوانند به پیشگویی بیماریها و همینطور هر نوع رفتاری بپردازند. برای مثال، میتوانند حدود ده درصد از عملکرد افراد در تستهای IQ را پیشگویی کنند. با ارتقاء درجهها، این احتمال وجود دارد که پیشگوییهای DNA IQ به شکلی روتین در دسترس قرار بگیرند. اما والدین و مربیان چگونه از این اطلاعات استفاده میکنند؟

بهعقیدهی اریک تورک هایمر، نسلشناس رفتاری، فرصت استفاده از دادههای ژنتیکی برای خوب و بد، فناوری جدید را هم مهیج میسازد.

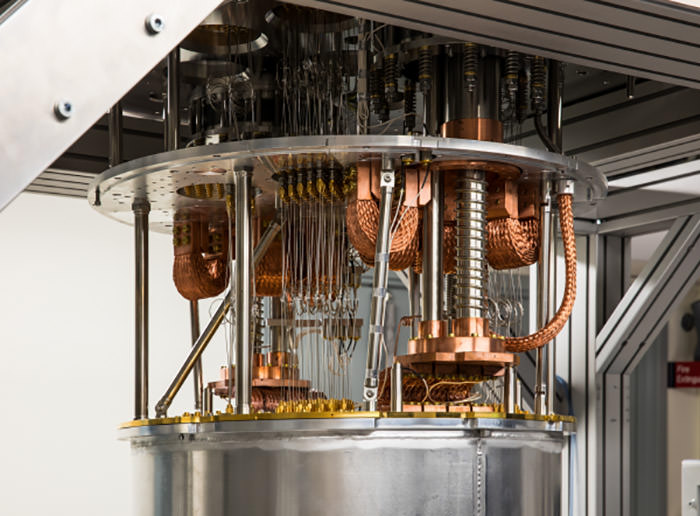

چشمانداز کامپیوترهای کوانتومی جدید با یک پازل ارائه میشود. این پازل میتواند شاهکاره محاسباتی غیر قابل باوری با ماشینهای امروزی انجام دهد؛ اما هنوز هنوز نمیدانیم قصد انجام چه کاری را داریم.

یک گزینهی محتمل و وسوسهانگیز، طراحی دقیق مولکولها است. شیمیدانها در حال حاضر رؤیای پروتئینهای جدید برای دستیابی به داروهای مؤثرتر، الکترولیتهای جدید برای باتریهای بهتر و ترکیبهایی را در سر دارند که بتوانند نور خورشید را بهصورت مستقیم به سوخت مایع و سلولهای بهینهتر خورشیدی تبدیل کنند.

فعلا این گزینهها را در اختیار نداریم؛ زیرا مدلسازی مولکولها روی یک کامپیوتر ساده بسیار سخت است. تلاش برای شبیهسازی رفتار الکترونها در یک مولکول نسبتا ساده هم پیچیدهتر از حد توان کامپیوترهای کنونی است.

اما این مسئله برای کامپیوترهای کوانتومی عجیب نیست؛ این کامپیوترها بهجای بیت دیجیتال صفر و یک، ازکیوبیت استفاده میکنند، کیوبیتها هم سیستمهای کوانتومی هستند. اخیرا، پژوهشگران IBM از یک کامپیوتر کوانتومی با هفت کیوبیت برای مدلسازی یک مولکول کوچک استفاده کردهاند که از سه اتم ساخته شده است. شبیهسازی دقیق و دستیابی به مولکولهای جذابتر با ساخت ماشینهایی با کیوبیتهای بیشتر و الگوریتمهای کوانتومی بهتر، امکانپذیر است.

(Security Operations Center (SOC یک تیم بسیار ماهر است که ماموریت آنها نظارت دائم و بهبود وضعیت امنیتی یک سازمان است که اینکار را با شناسایی ، آنالیز ، جلوگیری و پاسخگویی به حوادث امنیتی انجام میدهند و برای اینکار از تکنولوژی و فرایندها و مراحل کمک می گیرند.

استراتژی SOC باید کاملا واضح و براساس نیاز سازمان باشد می توان گفت استراتژی به شدت وابسته به پشتیبانی و حمایت سطوح مختلف اجرایی است و به عبارت دیگر SOC به تنهایی نمی تواند به درستی عمل کند. هدف SOC باید پرداختن به نیازهای سازمان باشد و برای موفقیت آن لازم است حمایت اجرایی قوی از آن صورت گیرد.

ایجاد یک SOC نیازمند برنامه ریزی دقیق است. امنیت فیزیکی آن نیز باید در نظر گرفته شود. همچنین طرح مرکز عملیات باید با دقت طراحی شده است و راحتی و کاربردی بودن آن درنظر گرفته شود مانند مسائل روشنایی و آکوستیک باید درنظر گرفته شود. از SOC انتظار می رود که بخش های مختلفی داشته باشد که شامل operational room ، war room و supervisors’ offices می باشد. آسایش ، دید مناسب ، بهره وری و کنترل مباحث کلیدی است که هر بخش باید براین اساس طراحی شود.

تکنولوژی یکی از بخش های SOC می باشد و باید زیرساخت آن طراحی شود. اجزا مختلفی برای ساخت کامل بخش تکنولوژی مورد نیاز است. فایروال ها ، IPS/IDS ، راه حل های تشخیص نقص های امنیتی و مطمئنا SIEM چند نام در این رابطه هستند. جمع آوری موثر و کارآمد داده ها یک اصل اساسی برای موفقیت SOC می باشد. جریان داده ، packet captures ، syslog و چندین نوع event باید جمع آوری شود و از دیدگاه امنیتی مرتبط و مورد آنالیز قرار گیرند. غنی سازی داده ها و اطلاعات در مورد تاثیر آسیب پذیرها و بررسی آن روی کل اکوسیستم از اهمیت ویژه ای برخوردار است.

در حالی که الزامات فنی از اهمیت بسیاری برخوردار هستند اما بدون people و procedures پیشرفته ترین و بهترین اتاق های کنترل بی ارزش می شوند. در کنار تکنولوژی people و processes به عنوان ستون های موفقیت SOC محسوب می شوند.

همینطور که بالا اشاره شد SOC یک تیم است. هر تیم برای برنده شدن نیاز دارد که تمام نقش های آن به درستی کار کنند. به رهبر نیاز دارد و همینطور نقش های مهندس ، آنالیزور و عملیاتی نیز پوشش داده می شود. بسیاری از توابع باید انجام شود و آنالیزورها باید به دو تا سه tier اختصاص داده شوند. اصلی ترین عمل توسط اعضا تیم انجام می شود که براساس تجزیه و تحلیل event ها ، حوادث امنیتی شناسایی شده یا رخنه های امنیتی انجام می گیرد. سپس مقابله با ، بازسازی و برطرف کردن مشکل برای هر حادثه انجام می گیرد. همه اقدامات باید به صورت هماهنگ انجام گیرد. همکاری ، زمان بندی و بهره وری باید در اولیت کاری SOC باشد. تمام اعضاء باید از اهداف و استراتژی SOC کاملا اگاه باشند. بنابراین رهبری بسیار موثر است. مدیر SOC باید بتواند تیم را تشکیل دهد ، برای اعضاء انگیزه ایجاد کند و آنها را حفظ کند و باعث شود آنها برای خود و کارشان ارزش قائل شوند. مدیر کار سختی پیش رو دارد باید ماشین ها به صورت 24 ساعته و 7 روزه هفته کار کنند و بنابراین استرس در این محیط وجود خواهد داشت. انتخاب صحیح اعضاء تیم و محول کردن وظایف درست به آنها چالش بزرگی است و طیف وسیعی از قابلیت ها مورد نیاز است از مدیریت آسیب پذیرها تا بررسی و آنالیز سیستم ها برای malware. مشخص کردن تعداد مناسب اعضاء تیم از دیگر مسائلی است که باید به آن پرداخته شود در حالی که نباید نیرو غیرضروری استخدام کرد و به این شکل بودجه به هدر رود.

هیچ کدام از جزئیات این بخش نباید نادیده گرفته شود. LAN segmentation ، NAC ، VPN ، endpoints hardening ، رمزنگاری دیتا بایگانی شده ، درحال استفاده و در حال انتقال ، IPSs/IDSs ، firewalls ، routers و switches. از آنجا که SOC یک تیم است ابزارهای باید به دقت طراحی شوند تا به کاربران بهترین تجربه استفاده را بدهند و به SOC بهترین توانایی را برای حفظ ارزش کسب و کار سازمان را بدهد. این هدف باید توسط تمام ابزارهای مورد نیاز SOC انجام شود. از دستگاه های موبایل و امنیت آنها در طراحی و ساخت SOC نباید غافل شد.

برای کامل شدن عملکرد SOC باید اجزای مختلف شبکه مانند Web Proxies ، sandboxes ، endpoint و ... بررسی شوند. تمام این دستگاه ها و سرویس ها تولید event ، log ، flow و ... دارند که باید توسط ماشین و در نهایت توسط انسان مورد بررسی و آنالیز قرار گیرند. در این مرحله از بررسی و آنالیز نقش محوری SIEM را به خاطر داشته باشید.

برای اینکه وضعیت امنیتی سازمان بهبود یابد SOC باید به صورت فعال و پیش فعال پردازش Vulnerability Management را انجام دهد. ارزیابی ریسک و یک رویکرد برای رسیدگی به آسیبپذیری ها برای SOC یک اولویت است. رویکرد threat intelligence باعث می شود که اطلاعات با ارزش بیشتری بدست بیاورید و در شناسایی و جلوگیری از نقص های امنیتی بسیار موثر است.

بعد از اینکه SOC عملیات خود را آغاز کرد تیم باید ماموریت خود را شروع و به حوادث واکنش نشان دهد. این مرحله ای است که SOC می تواند ارزش خود را برای سازمان نشان دهد. زمانی که یک حادثه رخ می دهد یک تیکت باز می شود و بررسی و تحلیل آن شروع می شود. بسیاری از بخش های تیم درگیر می شوند و ممکن است افرادی خارج از SOC (افراد سازمان در سایر بخش ها یا حتی افراد خارج از سازمان) نیز درگیر این جریان شوند که به ماهیت، میزان و شدت حادثه بستگی دارد.

برای موفقیت ، تشخیص حادثه امنیتی ، نظارت و فاز پس از آن پاسخ به حادثه است نیاز به ترکیب مناسبی از تکنولوژی دارد و فرایندها و مراحل به وضوح تعریف شده باشند. توانایی واکنش سریع و دقیق حتی در شرایط استرس زا و با تکیه بر آموخته های قبلی ، کلید عملکرد موثر تیم SOC است.

ایجاد و عملیاتی کردن SOC یک پروژه سطح بالا است و برای انجام دادن آن best practice ، فریم ورک و استانداردهایی وجود دارد که می توانند مفید باشند مانند ITIL و COBIT. همچنین استفاده از برخی موارد دیگر مانند PCI DSS و ISO/IEC 27001:2013 اجباری است. ITIL به عنوان یک منبع بی نظیر و بالقوه مشاوره و راهنمایی است که درباره استراتژی ، طراحی ، service level management و ایجاد رابطه بین مشکلات و حوادث سازمان و مدیریت پردازش ها بخصوص در SOC صحبت می کند. در طرف دیگر COBIT یک دستورالعمل عالی برای سنجش وضعیت پیاده سازی SOC است. به طور عمومی زمانی که صحبت از بهره وری SOC می شود باید به صورت دقیق تمام جنبه ها درنظر گرفته شود.

باید طیف گسترده ای از جنبه های امنیت سایبری در نظر گرفته شود و سطح بالایی از تخصص ها و مهارت ها نیاز است تا SOC موثری داشته باشیم. رابطه مناسب با استراتژی کسب و کار و فرایندها در طراحی و مدیریت SOC دخیل است. رهبری و ایجاد انگیره و بالا بردن مهارت های تیم برای مدیریت SOC در زمان تشکیل تیم الزامی است. آموزش مستمر و تعامل برای مقابله با تهدیدات لازم است. عملیاتی کردن SOC بسیار پیچیده است چون هر سازمان شرایط خاص خودش را دارد.

تکنولوژی SIEM بیش از یک دهه است که وجود دارد و به بازار عرضه شده است و از ابتدای پیدایش نیز در حال پیشرفت و توسعه می باشد. این فناوری دو تکنولوژی SEM و SIM را باهم ترکیب می کند و با استفاده از این کار به جمع آوری، مدیریت و تجزیه و تحلیل داده های ورودی می پردازد.

نرم افزار SIEM تمام لاگ های شبکه را از طریق زیرساخت های فناوری سازمان، یا سیستم های میزبان و برنامه های کاربردی شبکه و همچنین فایروال ها و آنتی ویروس ها، جمع آوری و تجزیه و تحلیل می کند. این نرم افزار سپس رویدادها و حوادث امنیتی را شناسایی و طبقه بندی و در انتها تجزیه و تحلیل می کند.

به گفته کارشناسان، سازمان های بزرگ نیاز به اقدامات امنیتی بیشتر در این حوزه دارند با وجود اینکه طی سال های گذشته نیز بسیاری از شرکت ها وارد استفاده از حوزه این فناوری شده اند.

یکی از عوامل اصلی استفاده از نرم افزارهای SIEM برای مراکز عملیات امنیت، استفاده از قابلیت ها و ظرفیت های موجود در بسیاری از محصولات موجود در بازار است. در حال حاضر بسیاری از تکنولوژی های SIEM علاوه بر داده های ورودی، تهدیدات امنیتی را نیز رصد می کنند. چندین محصول SIEM وجود دارد که دارای قابلیت تجزیه و تحلیل هستند که با نظارت بر رفتار شبکه و همچنین رفتار کاربر، اطمینان بالاتری مبنی بر فعالیت های مخرب در شبکه دارد.

شرکت تحقیقاتی و فناوری گارتنر در گزارش ماه می سال ۲۰۱۷ خود در مورد بازار SIEM می گوید:

طبق گفته شرکت Gartner، نرم افزارهای SIEM تنها یک بخش کوچکی از کل هزینه های صرف شده برای امنیت شرکت در سراسر جهان را در بر می گیرد. گارتنر هزینه های جهانی برای امنیت سازمان ها را تقریبا ۹۸٫۴ میلیارد دلار برای سال ۲۰۱۷ برآورد می کند که با نرم افزار SIEM حدود ۲٫۴ میلیارد دلار دیگر به این رقم اضافه خواهد شد. گارتنر پیش بینی می کند که هزینه های فناوری SIEM نسبت به سال قبل به ۲٫۴ میلیارد دلار در سال ۲۰۱۸ و ۳٫۴ میلیارد دلار در سال ۲۰۲۱ افزایش خواهد یافت.

به گفته تحلیلگران، نرم افزار SIEM بیشتر توسط سازمان های بزرگ و شرکت های دولتی مورد استفاده قرار می گیرد، در حالیکه انطباق با مقررات همچنان عامل مهمی در استفاده از این فناوری است.

درحالی که برخی از شرکت های متوسط نیز نرم افزار SIEM استفاده می کنند، شرکت های کوچک تمایل به سرمایه گذاری در این حوزه ندارند و بطور کلی در این زمینه سرمایه گذاری نمی کنند. بنا به گفته تحلیل گران، شرکت های کوچک بیشتر تمایل به استفاده از راه حل های ارزان قیمت دارند، در حالی که برای استفاده از یک سیستم SIEM نیز به هزینه ۱۰ هزار دلاری تا بیش از ۱۰۰ هزار دلاری در سال می باشد همچنین علاوه بر این توانایی استخدام نیرو مورد نیاز برای حفظ و استفاده نرم افزار SIEM را نیز ندارند.

بازار محصولات SIEM دارای چندین برند فروشنده غالب براساس فروش جهانی می باشد که عبارتند از Splunk ، IBM و HPE

همچنین برندهای دیگری نیز هستند که در این حوزه فعالیت دارند مانند : Alert Logic ، Intel ، LogRhythm ، ManageEngine ، SolarWinds و Trustwave

انتخاب محصول باید براساس اهداف سازمان ها مورد ارزیابی قرار گیرد تا بتوانند نیاز های خود را به بهترین نحو، برآورده سازند. بسیاری از سازمان ها بطور عمده استفاده از این محصول را برای انطباق و گزارش گیری مورد استفاده قرار می دهند در حالی که برخی از سازمان ها هستند که از نرم افزار های این حوزه برای راه اندازی مرکز SOC استفاده می کنند.

SIEM به عنوان بخشی از SOC و در قسمت Technology قرار می گیرد و امکان متمرکز کردن قابلیت logging برای رخ دادهای امنیتی را برای محیط های سازمانی فراهم می کند و همچنین براساس log های دریافتی آنالیز و گزارش گیری را انجام میدهد.

در شکل زیر گزارش جدول گارتنر را در حوزه محصولات SIEM مشاهده می کنید:

اگر شما هم به هنگام کار با فلش مموری ها به خطای Write Protected برخوردکرده اید و نمی توانید اطلاعات خود را فرمت کرده و یا مطالب دیگری به آن اضافه کنید با مطالعه این مطلب می توانید مشکل خود را به صورت ریشه ای بررسی کنید.در ابتدا باید مطمئن شوید مشکل فلش شما رایت پروتکتت است. آیا مطمئن هستید که پورت USB سالم است؟ یا مطمئنید که فلش خراب نشده؟

پس از اینکه مطمئن شدید مشکل از جانب فلش یا پورت کامیپوتر نیست، در ابتدا باید دید که می توان وضعیت رایت پروتکتت فلش را حذف کرد یا خیر. بنابراین در اولین اقدام با استفاده از ابزار تحت خط فرمان Diskpart اقدام به حذف پروتکتت فلش خواهیم کرد.

اخیرا مایکروسافت، گزارشی در مورد یک آسیب پذیری مهم Denial of Service منتشر کرده که بر روی اغلب نسخه های مختلف سیستم عامل ویندوز وجود دارد. این آسیب پذیری، ویندوزهای نسخه 7 تا 10 ، همچنین ویندوز نسخه 8.1 RT و ویندوز سرورهای 2008، 2012 و 2016 را تحت تاثیر قرار می دهد. همچنین نسخه های Core Installation ویندوز های سرور هم شامل این آسیب پذیری می باشد که متاسفانه در آخرین به روز رسانی های ماه سپتامبر کمپانی مایکروسافت برای نسخه های مختلف ویندوز، وصله ی امنیتی برای این آسیب پذیری منتشر نشده است.

این آسیب پذیری که دارای شماره شناسایی CVE-2018-5391 می باشد توسط حمله ی FragmentSmack صورت می گیرد که مربوطه به پاسخ دهنده به درخواست های IP fragmentation بوده و این خود در پروسه تخصیص دادن ماکزیمم سایز پاکت های در حال انتقال یا همان MTU جهت رسیدن به End Node مورد استفاده قرار می گیرد. همانطور که می دانید، در حالت کلی حمله ی IP fragmentation نوعی از حملات جهت DoS کردن هدف می باشد که کامپیوتر قربانی چندین Packet با سایزی کوچکتر از مقداری که انتظار می رود از IP های مختلف دریافت می کند و درگیر شدن بیش از حد سیستم برای reassemble کردن Packet های مربوطه، باعث بوجود آمدن این حمله می گردد.

حمله ی FragmentSmack نوعی از حملات TCP fragmentation می باشد و گاهی آن را با نام Teardrop معرفی می کنند، در حالت کلی باعث جلوگیری از reassembling شدن پاکت ها در مقصد می گردد. این آسیب پذیری که از زمان ویندوز 3.1 و ویندوز 95 هم وجود داشته و باعث crash شدن سیستم عامل می شد، هم اکنون بر روی ویندوز نسخه 7 و بالاتر هم مشاهده شده است.

بر طبق گفته های منتشرشده مایکروسافت، نفوذگر پاکت های متوالی IP Fragment با سایز 8 بایت که offset های شروعی آنها به صورت تصادفی تعیین شده است را برای قربانی می فرستد، اما با نگه داشتن آخرین fragment و Exploit کردن موفقیت آمیز آسیب پذیری، توسط بالا بردن درصد کارکرد CPU می تواند سیستم قربانی را DoS کند.

مایکروسافت تا زمانی که وصله ی امنیتی رسمی برای این آسیب پذیری ارائه کند، راه حل زیر را برای غیر فعال کردن ساختار Packet Reassembly ارائه کرده که این راه حل باعث جلوگیری از حمله ی FragmentSmack و DoS شدن سیستم های ویندوزی می گردد. این کار توسط اجرای دستورات زیر در سیستم عامل ممکن می شود:

Netsh int ipv4 set global reassemblylimit=0

Netsh int ipv6 set global reassemblylimit=0

شایان ذکر است که این آسیب پذیری در سیستم عامل های لینوکسی هم منتشر شده که با نام SegmentSmack معرفی شده است و شماره شناسایی آن CVE-2018-5390 می باشد. این آسیب پذیری لینوکس هایی با نسخه هسته 3.9 و بالاتر را تحت تاثیر قرار می دهد اما در اکثر توزیع های لینوکسی مهم، این آسیب پذیری در به روز رسانی های جدید خود رفع شده است

اخیرا مایکروسافت، گزارشی در مورد یک آسیب پذیری مهم Denial of Service منتشر کرده که بر روی اغلب نسخه های مختلف سیستم عامل ویندوز وجود دارد. این آسیب پذیری، ویندوزهای نسخه 7 تا 10 ، همچنین ویندوز نسخه 8.1 RT و ویندوز سرورهای 2008، 2012 و 2016 را تحت تاثیر قرار می دهد. همچنین نسخه های Core Installation ویندوز های سرور هم شامل این آسیب پذیری می باشد که متاسفانه در آخرین به روز رسانی های ماه سپتامبر کمپانی مایکروسافت برای نسخه های مختلف ویندوز، وصله ی امنیتی برای این آسیب پذیری منتشر نشده است.

این آسیب پذیری که دارای شماره شناسایی CVE-2018-5391 می باشد توسط حمله ی FragmentSmack صورت می گیرد که مربوطه به پاسخ دهنده به درخواست های IP fragmentation بوده و این خود در پروسه تخصیص دادن ماکزیمم سایز پاکت های در حال انتقال یا همان MTU جهت رسیدن به End Node مورد استفاده قرار می گیرد. همانطور که می دانید، در حالت کلی حمله ی IP fragmentation نوعی از حملات جهت DoS کردن هدف می باشد که کامپیوتر قربانی چندین Packet با سایزی کوچکتر از مقداری که انتظار می رود از IP های مختلف دریافت می کند و درگیر شدن بیش از حد سیستم برای reassemble کردن Packet های مربوطه، باعث بوجود آمدن این حمله می گردد.

حمله ی FragmentSmack نوعی از حملات TCP fragmentation می باشد و گاهی آن را با نام Teardrop معرفی می کنند، در حالت کلی باعث جلوگیری از reassembling شدن پاکت ها در مقصد می گردد. این آسیب پذیری که از زمان ویندوز 3.1 و ویندوز 95 هم وجود داشته و باعث crash شدن سیستم عامل می شد، هم اکنون بر روی ویندوز نسخه 7 و بالاتر هم مشاهده شده است.

بر طبق گفته های منتشرشده مایکروسافت، نفوذگر پاکت های متوالی IP Fragment با سایز 8 بایت که offset های شروعی آنها به صورت تصادفی تعیین شده است را برای قربانی می فرستد، اما با نگه داشتن آخرین fragment و Exploit کردن موفقیت آمیز آسیب پذیری، توسط بالا بردن درصد کارکرد CPU می تواند سیستم قربانی را DoS کند.

مایکروسافت تا زمانی که وصله ی امنیتی رسمی برای این آسیب پذیری ارائه کند، راه حل زیر را برای غیر فعال کردن ساختار Packet Reassembly ارائه کرده که این راه حل باعث جلوگیری از حمله ی FragmentSmack و DoS شدن سیستم های ویندوزی می گردد. این کار توسط اجرای دستورات زیر در سیستم عامل ممکن می شود:

Netsh int ipv4 set global reassemblylimit=0

Netsh int ipv6 set global reassemblylimit=0

شایان ذکر است که این آسیب پذیری در سیستم عامل های لینوکسی هم منتشر شده که با نام SegmentSmack معرفی شده است و شماره شناسایی آن CVE-2018-5390 می باشد. این آسیب پذیری لینوکس هایی با نسخه هسته 3.9 و بالاتر را تحت تاثیر قرار می دهد اما در اکثر توزیع های لینوکسی مهم، این آسیب پذیری در به روز رسانی های جدید خود رفع شده است

شاید بسیاری از شما بد افزارها را بشناسید، یا لااقل این واژه برایتان آشنا باشد. در توضیح بدافزارها یا Malware ها به بیان ساده، باید گفت که برنامه هایی کوچک و مخرب هستند که میتوانند اطلاعات را نابود کنندو باعث ایجاد صدمه و اختلال در کامپیوترها شوند. در واقع بدافزار به طیف گسترده ای از برنامه های مخرب اشاره دارد که هر کدام تحت شرایط خاصی برای اهداف جاسوسی و سرقت اطلاعات، تولید و تکثیر می شوند و می توانند موجب به خطر افتادن هویت شوند. اما جای نگرانی نیست، روش های انتشار این نرم افزارها اغلب شناخته شده و می توان با رعایت مواردی کوچک تا حد قابل توجهی از آلودگی آن ها جلوگیری کرد.

برای حاصل شدن امنیت و اطمینان خاطر برای رایانه خود بهتر است فقط صفحات مطمئن را باز کنید اگر به لینک یا فایلی برای دانلود اطمینان ندارید، از بازکردن یا بارگذاری آن جلوگیری کنید. اغلب بدافزارها در سایت هایی که محتوای غیرقانونی دارند دیده می شوند. برخی برنامه ها نیز می توانند در یافتن این سایت ها موثر باشند به عنوان مثال Web of Trust WOT یک ابزارک برای مرورگرهای اینترنتی است که علاوه بر یک پایگاه اطلاعاتی بزرگ از سایت های آلوده، دارای برخی روش های شناسایی است.

HTML را غیرفعال کنید. ایمیل، یکی از موثرترین شیوه های انتشار بدافزارها است. زمانی که یک ایمیل را باز می کنید اگر محتوای آن آلوده به بدافزار باشد می تواند به صورت خودکار و بدون هیچ اطلاعی اقدام به اجرا و نصب اسکریپت های مخرب کند. اگر اجرای فرمان های HTML در ایمیل فعال شده باشد، بدافزارها می توانند از طریق اسکریپت ها اجرا شوند. به همین دلیل است که سرویس دهنده های معتبر، عکس ها و محتوای چندرسانه ای را در حالت عادی نشان نمی دهند و قبل از نمایش آنها از کاربر اجازه می گیرند. بهتر است به فرستنده هایی که اطمینان دارید اجازه نمایش محتوا را بدهید و مابقی را فیلتر کنید. پیوست ناشناس دانلود نکنید. به عنوان مثال ایمیلی را دریافت می کنید که ناشناس است اما شما را ترغیب می کند که برای اطلاعات بیشتر به پیوست و فایل ضمیمه ایمیل مراجعه کنید. این ضمیمه ها می توانند آلوده به بدافزارها باشند پس اگر فرستنده را نمی شناسید برای دستیابی به اطلاعات بیشتر تلاش نکنید. اگر این اطلاعات واقعا مهم باشند از شما خواسته می شود که به وب سایت مربوطه مراجعه کنید.

وقتی در حال گشت و گذار در اینترنت هستید ممکن است یک صفحه اینترنتی به شما هشدار دهد که سیستم شما آلوده است. یک سری اسم و عدد هم در آن آورده شده که مطمئن شوید وضعیت تا چه حد بحرانی است. برای جلوگیری از آلودگی و پاکسازی رایانه، شما را به یک صفحه جدید راهنمایی می کند و لینک دانلود یک آنتی ویروس را در اختیارتان قرار می دهد. با دانلود این آنتی ویروس در حقیقت گرفتار ویروس اصلی می شوید و آنچه تاکنون دیده اید تنها ظاهرسازی برای دانلود ویروس اصلی بوده است. این روش یکی از موثرترین شیوه های فریب کاربران است و برای پیشگیری از آلودگی کافی است که پنجره را ببندید.

درایوهای بیرونی را کنترل کنید. زمانی که یک بدافزار رایانه را آلوده می کند قبل از هر اقدامی به دنبال روشی برای تکثیر و انتشار خود است. به همین دلیل تمام خروجی ها که توانایی ذخیره اطلاعات را دارند می توانند به بدافزارها آلوده شوند. فرقی نمی کند که این خروجی درون شبکه است یا یک فلش دیسک که به سیستم متصل شده و حتی ممکن است این فایل ها روی دیسک هم ذخیره شوند. قبل از بازکردن فلش ها حتما محتویات آن را با آنتی ویروس اسکن کنید. برنامه های مطمین را نصب کنید. وقتی یک نرم افزار را نصب می کنید ممکن است بدون اطلاع شما به همراه آن تعدادی از جاسوس ها و برنامه های مخرب هم نصب شوند.

یکی از روش هایی که اخیرا رایج شده، پیشنهاد نصب نوار ابزار روی مرورگر اینترنتی است تا از طریق آن بتوانید به برخی از امکانات سایت دسترسی داشته باشید و از آخرین تغییرات آن مطلع شوید. پیشنهاد می کنیم این مورد را تنها برای سایت های معتبر انجام دهید و از نصب هرگونه برنامه از تولیدکنندگان یا سایت های ناشناس خودداری کنید.