بانک آموزشی

نرم افزار - سخت افزار - طراحی - برنامه نویسی _ ویروس شناسی ...

بانک آموزشی

نرم افزار - سخت افزار - طراحی - برنامه نویسی _ ویروس شناسی ... افشای آسیبپذیری روز صفرم افزایش امتیاز در سیستمعامل اندروید

محققان #Trend_Micro از طریق برنامهی Zero Day Initiative، به وجود یک آسیبپذیری در سیستمعامل تلفن همراه اندروید پی بردند.

این نقص در درایور Video For Linux 2 (V4L2) وجود دارد. V4L2 یک درایور سیستمی دو لایهای لینوکس است و از روشهای مشابه به روشهای درایور لینوکس معمول اما با پارامترهایی که تنها مخصوص درایورهای V4L2 است، استفاده میکند. تمامی درایورهای V4L2 ماژولار هستند. این آسیبپذیری در حالتی که درایور V4L2 دادهها را در اندروید مدیریت میکند، وجود دارد. به عبارتی، این آسیبپذیری ناشی از عدم اعتبارسنجی وجود یک شئ پیش از آنکه عملیاتی بر روی شئ انجام شود، است.

یک مهاجم میتواند با دسترسی محلی به یک دستگاه آسیبپذیر از این نقص امنیتی برای افزایش امتیاز تا سطح هسته، سوءاستفاده کند. اگر دسترسی محلی موجود نباشد، ابتدا باید بتواند کد با دسترسی پایین را در سیستم هدف اجرا کند تا بتواند از این آسیبپذیری سوءاستفاده کند. این نقص میتواند با آسیبپذیریهای دیگر زنجیر شود تا کنترل کامل یک دستگاه را در دست گیرد و آلودهسازی اولیه را ایجاد نماید.

این آسیبپذیری از نظر شدت «بالا» رتبهبندی شده است و دارای رتبهی 7.8 در مقیاس 10 است. از آنجاییکه سوءاستفادهی موفق از این آسیبپذیری نیاز به دسترسی محلی دارد، احتمالاً شدت آن کاهش مییابد.

محققان Trend Micro، وجود این نقص را در 13 مارس 2019 به گوگل گزارش دادند و جزئیات مربوط به آن را پس از انتشار بولتین امنیتی ماه سپتامبر 2019 گوگل که در آن، این نقص را برطرف نساخته بودند، منتشر ساختند.

تاکنون راه حلی برای این آسیبپذیری ارایه نشده است. با توجه به ماهیت این آسیبپذیری، تنها استراتژی مقابله با آن، محدودکردن تعامل با سرویس است. تنها کلاینتها و کارگزارهایی که یک رابطهی رویهای قانونی با سرویس دارند، باید مجاز به برقرای ارتباط با آن باشند.

گزارش اصلاحیه امنیتی مایکروسافت در ماه سپتامبر 2019

مایکروسافت آخرین بهروزرسانی را برای آسیبپذیریهای نرمافزارها و سیستمعاملهای این شرکت منتشر کرده است. بهروزرسانی امنیتی در ماه سپتامبر سال 2019 برای محصولات در درجه حساسیت بحرانی به صورت زیر بوده است:

- Microsoft Windows

- Internet Explorer

- Microsoft Edge

- ChakraCore

- Microsoft SharePoint

- Azure DevOps Server

و همچنین برای Adobe Flash Playerیک بروزرسانی با شناسه ADV190022ارائه شد.

وصله امنیتی هر کدام از آسیبپذیریها بر اساس نسخه خاصی از سیستمعامل نوشته شده است. کاربر میبایست با استفاده از فرمان winverدر CMDنسخه سیستمعامل خود را بدست آورد سپس وصله امنیتی مورد نظر خود را دانلود نماید.

دریافت گزارش اصلاحیه امنیتی مایکروسافت

هشدار! گسترش حملات باجافزاری در بین کاربران خانگی

مشاهدات صورت گرفته نشان میدهد که در بازه زمانی یکماهه اخیر، با رشد و گسترش باجافزارهایی همچون STOP/Djvu که کابران خانگی را مورد حمله قرار میدهند، شدت این حملات بیشتر شده است. بررسیها نشان میدهد که از عمده دلایل آلوده شدن این رایانهها کلیک بر روی لینکهای آلوده، دریافت فایلهای اجرایی مخرب، کرکها و نرمافزارهای فعالساز و همچنین ماکروهای آلوده موجود در فایلهای محصولات ادوبی و آفیس با پسوندهای pdf, doc, ppt و ... میباشند.

برای جلوگیری از آلوده شدن رایانههای شخصی و کاربران خانگی و همچنین کاهش آسیبهای ناشی از حملات باجافزاری توصیه میگردد:

1. نسبت به تهیه نسخههای پشتیبان از اطلاعات ارزشمند و نگهداری به صورت غیر برخط اقدام نمایند.

2. از باز کردن پیامهای مشکوک در محیطهای مختلف از جمله ایمیل، پیامرسانها و شبکههای اجتماعی پرهیز نمایند.

3. از دریافت فایلهای اجرایی از منابع ناشناس پرهیز نمایند. به طور ویژه از دریافت کرک نرمافزارها خصوصاً فعالسازهای ویندوز و محصولات آفیس خودداری نمایند.

4. از بهروز بودن سیستمعامل و محصولات ضدویروس اطمینان حاصل نمایند. لازم به یادآوری است که در بسیاری از موارد، ضدویروسها از از تشخیص بههنگام باجافزارها ناتوان هستند. دلیل این موضوع گسترش کاربرد RaaS در بین باجافزارهای امروزی میباشد. مفهوم RaaS یا "باجافزار به عنوان یک خدمت" زمانی به کار برده میشود که گروهی نسبت به تهیه بستر حمله یعنی فایلهای مخرب و بستر ارتباطی اقدام کرده و طیف گستردهای از مهاجمین عموماً با دانش پایینتر با در اختیار گرفتن انواع فایلهای جدید و سفارشیسازی شده که تا آن لحظه توسط هیچ ضدویروسی مشاهده نشده است، اقدام به حمله مینمایند.

5. همواره نسبت به علائم آلودگی باجافزار از قبیل تغییر پسوند فایلها، پیغام باجخواهی، کاهش محسوس سرعت سیستمعامل و ... حساسیت داشته و در صورت مشاهده موارد مشکوک به آلودگی، قبل از هر اقدامی از خدمات مشاورهای مرکز ماهر در این زمینه استفاده نمایند.

شیوع گسترده باجافزار STOP/DJVU در کشور

گزارشات بدست آمده از رخدادهای حملات باجافزاری اخیر، خبر از شیوع گسترده باجافزار STOP/Djvu در سطح کشور میدهد. باجافزار STOP برای اولین بار در اواخر سال ۲۰۱۷ میلادی مشاهده گردید. Djvu نسخه جدیدتر آن میباشد که از نظر عملکرد شبیه والد خود (STOP) میباشد و امروزه آنها را با نام STOP/Djvu میشناسند. این باجافزار برای رمزگذاری فایلها از الگوریتم AES-256 استفاده میکند و مبلغی بین ۲۰۰ تا ۶۰۰ دلار (به بیتکوین) را به عنوان باج از قربانی درخواست میکند.

باجافزار STOP/Djvu به محض اجرا در سیستم قربانی با سرور کنترل و فرمان (C&C) خود ارتباط میگیرد و فایلها را با کلید آنلاین رمزگذاری میکند. در صورتی که به هر دلیل موفق به برقراری ارتباط با سرور خود نگردد از روش آفلاین برای رمزگذاری فایلها استفاده میکند. این باجافزار از روشهای متنوعی برای نفوذ و انتشار خود به سیستم قربانی استفاده میکند. پیوست هرزنامهها، کرکهای آلوده ویندوز و محصولات آفیس، درایورها و آپدیتهای جعلی و همچنین سوء استفاده از پروتکل RDP از روشهای انتشار این باجافزار میباشد.

تاکنون تعداد محدودی از نسخههای آفلاین باجافزار STOP/Djvu تحت شرایط خاص قابل رمزگشایی بودند. اما اخیراً با توجه به اینکه توسعهدهندگان این باجافزار در نسخههای جدیدتر، شیوه خود را تغییر داده و از الگوریتم رمزنگاری نامتقارن استفاده کردهاند، از این پس، فایلهای رمزگذاری شده توسط باجافزار STOP/Djvu بدون کلید خصوصی توسعهدهنده باجافزار قابل رمزگشایی نخواهند بود.

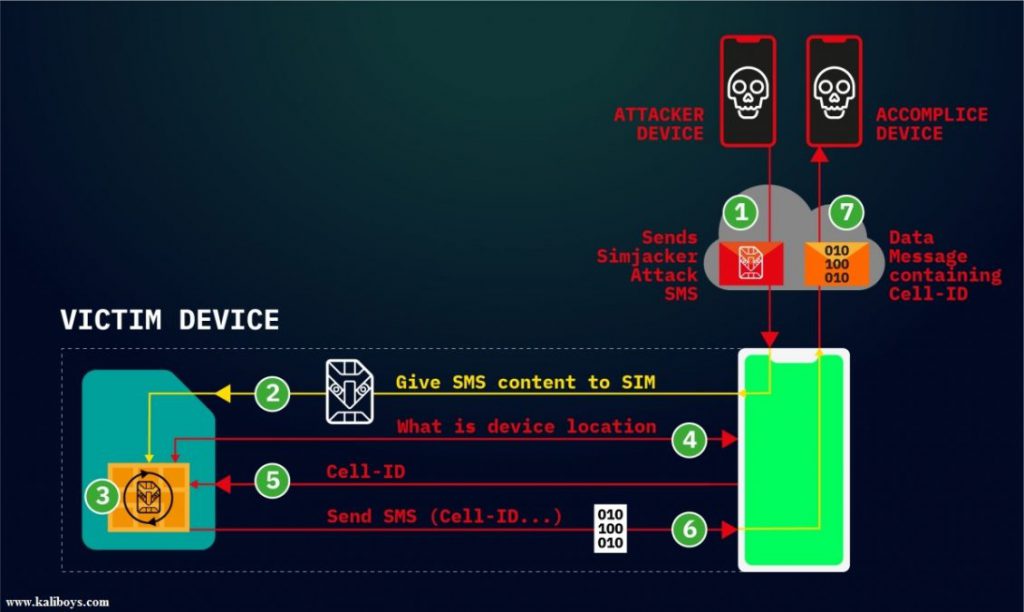

آسیب پذیری Sim jacking نسل بعدی جاسوسی از موبایل ها

امروز شما را با یک آسیب پذیری جدید با نام Sim Jacking آشنا می کنیم. در دو سال گذشته این آسیب پذیری توسط گروهی حرفه ای در بسیاری از کشور ها به منظور نظارت مورد استفاده قرار گرفته است. آنالیزها نشان می دهد این حمله نسبت به حملات قبل از این بسیار پیشرفته تر است و در نوع خود منحصر به فرد است، و مشخصاً نشان از افزایش قابل توجه مهارت ها و توانایی مهاجمینی دارد که می خواهند از آن سوء استفاده کنند.

Sim Jacking چگونه کار می کند؟

به شکل ساده می توان گفت یک کد مخرب به صورت SMS برای قربانی ارسال می گردد و بعد از آن کنترل سیم کارت را در اختیار می گیرد و اطلاعات حساس را خارج می کند.

حمله با یک SMS آغاز می شود که شامل دستورات UICC/eUICC مربوط به سیم کارت است. برای این که این دستورات کار کند یک نرم افزار خاص باید روی سیم کارت وجود داشته باشد. نام این نرم افزار S@T Browser یا SIMalliance Toolbox Browser می باشد. وقتی اولین SMS ارسال می گردد با اجرای کد درون S@T Browser در ابتدا IMEI و موقعیت موبایل را از سیم کارت درخواست می کند و برای مهاجم ارسال می نماید. در زمان حمله مشترک هیچگونه آگاهی از ارسال و دریافت SMS ها ندارد و کلا هیچ پیامی در Inbox و OutBox خود مشاهده نمی کند.

اما چه چیز این حمله را خاص می کند:

این حمله بر اساس آسیب پذیری که در S@T Browser وجود دارد این امکان را به مهاجم می دهد تا با یک سری دستورات خاص UICC کنترل سیم کارت قربانی را بدست بگیرد. این نرم افزار خیلی شناخته شده نیست به دلیل اینکه خیلی قدیمی است و در ابتدا به این منظور در سیم کارت ها قرار گرفت تا میزان اعتبار یک حساب را از طریق سیم کارت در خود نگهدارد و اکثر کاربردهای این نرم افزار با تکنولوژی های جدید جایگزین و آخرین بار در سال 2009 به روز رسانی شده است. با اینکه تکنولوژی های جدید در سیم کارت ها مورد استفاده قرار گرفته ولی این نرم افزار در پس زمینه باقی مانده و تا آنجا که حداقل در 30 کشور پروتکل S@T هنوز مورد استفاده قرار می گیرد، پس شعاع آسیب پذیری افزایش می یابد.

این بدافزار به کلیه دستورات STK Command دسترسی دارد:

- PLAY TONE

- SEND SHORT MESSAGE

- SET UP CALL

- SEND USSD

- SEND SS

- PROVIDE LOCAL INFORMATION

- Location Information, IMEI, Battery, Network, Language, etc

- POWER OFF CARD

- RUN AT COMMAND

- SEND DTMF COMMAND

- LAUNCH BROWSER

- OPEN CHANNEL

- CS BEARER, DATA SERVICE BEARER, LOCAL BEARER, UICC SERVER MODE, etc

- SEND DATA

- GET SERVICE INFORMATION

- SUBMIT MULTIMEDIA MESSAGE

- GEOGRAPHICAL LOCATION REQUEST

با این دستورات امکان دستکاری پیام ها، فریب، جاسوسی، پخش بدافزار، از کار انداختن سیم کارت و غیره وجود دارد. از مزایای این نوع حمله مستقل بودن حمله از نوع موبایل است و تمامی گوشی های موبایل مثل Apple, Samsung, Zte, Motoroala ,… حتی IOT ها در مقابل این حمله آسیب پذیر هستند.

پیش گیری از Sim Jacking

به شکل ساده می توان گفت یک کد مخرب به صورت SMS برای قربانی ارسال می گردد و بعد از آن کنترل سیم کارت را در اختیار می گیرد و اطلاعات حساس را خارج می کند.

در کل پیشنهاد می گردد اپراتورهای موبایل علاوه بر جلوگیری از SMS های غیر معمول، به صورت Remote تنظیمات مربوط به UICC را در سیم کارت ها تغییر دهند و نرم افزار S@T Browser را غیر فعال نمایند.

چگونه امنیت اندروید خود را تامین کنیم؟!

1. Lock Security

“قفل سیم کارت” را که در آدرس Settings-> Personal-> Security-> Setup a SIM Card Lock قرار دارد فعال کنید. با کمک این قابلیت می توانید پین را بر روی سیم کارت خود اعمال کنید تا هر وقت سیم کارت شما وارد تلفن می شود، برای استفاده از آن باید رمز عبور (PIN) وارد شود. با وارد کردن هر پین ، امکان برقراری تماس تلفنی وجود ندارد و با ادامه این کار برای چندین بار سیم کارت بلاک میشود و نیاز به کد PUK دارد. همچنین شما می توانید “SCREEN LOCK” را هم در گوشی موبایل خود فعال کنید. تنظیمات فعال سازی آن مطابق با آدرس بالا می باشد. که با فعال کردن آن می توانید به راحتی یک رمز عبور چند رقمی، قفل الگوی صفحه، رمز عادی یا حتی در گوشی های جدید اثر انگشت و تصویر چهره خود را تنظیم کنید. همچنین می توانید یک تایمر امنیتی قفل نیز تنظیم کنید که در آن تلفن شما پس از مدت معینی به طور خودکار قفل می شود.

2. به روزرسانی های نرم افزاری

برای امنیت بیشتر، نرم افزار دستگاه اندروید شما باید به آخرین نسخه به روز شود. به طور عمده دو نوع بروزرسانی وجود دارد که هر تلفن به آن نیاز دارد:

- به روزرسانی دستگاه (Settings -> About Phone -> Updates -> Check For Updates)

- به روزرسانی های برنامه ها (می توانید تمام برنامه های خود را از طریق PLAY STORE یا نسخه ایرانی آن Bazaar به روز کنید)

3. مخفی کردن شناسه تماس گیرنده

اگر می خواهید شناسه تماس گیرنده خود را مخفی کنید، می توانید با مراجعه به Settings -> Additional Settings -> Caller ID -> HIDE Number شناسه تماس گیرنده را به راحتی مخفی کنید.

4. تنظیمات شبکه

اگر از WiFi یا بلوتوث استفاده نمی کنید، باید این دو گزینه خاموش شوند زیرا با روش بودن آنها امکان اتصال به شبکه های ناشناس به صورت خودکار وجود دارد که باعث شنود گوشی شما می شود.

5- تنظیمات موقعیت مکانی

در صورت عدم استفاده از موقعیت مکانی بی سیم و GPS، باید آن ها را خاموش کنید، بسیار مهم است که این سرویس ها به صورت پس زمینه اجرا نشوند زیرا خطر ردیابی موقعیت مکانی را کاهش می دهد و در واقع باعث صرفه جویی در مصرف باتری تلفن شما نیز می شود.

6. رمزگذاری دستگاه

اگر از Android نسخه 4.0 یا جدید استفاده می کنید، باید تنظیمات “رمزگذاری دستگاه” شما روشن شود. این کار را می توان از طریق Settings -> Personal> Security -> Encryption انجام داد.

نکته: قبل از استفاده از این امنیت، اطمینان حاصل کنید که تلفن شما به طور کامل شارژ شده و به منبع تغذیه وصل شده است.

علاوه بر این ، بسیاری از برنامه ها وجود دارد که می توانید برای امنیت بهتر آن را بارگیری و نصب کنید:

- APG – که پرونده ها و ایمیل های شما را رمزگذاری و رمزگشایی می کند.

- Chatsecure – برنامه IM که از مکانیزم رمزگذاری OTR استفاده می کند.

- k-9 Mail و APG – یک سرویس دهنده پست الکترونیکی است که با APG برای ارسال و دریافت ایمیل های رمزگذاری شده ادغام می شود.

- KeePassDroid – ابزار مدیریت رمز عبور ایمن و آسان

- TextSecure – از طریق آن می توانید پیام های متنی رمزگذاری شده را از طریق WIFI و اینترنت موبایل ارسال یا دریافت کنید.

دیپلماتها و نظامیان بازنشسته قربانیان جدید حملات سایبری

اپراتورهای موبایلی، هدف تازه ی تریک بات

رفع 26 آسیبپذیری امنیتی در بهروزرسانی امنیتی ماه اوت سال 2019 اندروید

گوگل با انتشار وصله امنیتی اندرویدی ماه اوت 2019، انواع آسیب پذیری هایی که به تازگی کشف شدهاند را برطرف ساخته است. این وصله امنیتی برای تمامی سیستمعاملهای تلفن همراه که اندروید 9 “Pie” را اجرا میکنند، در دسترس است.وصله امنیتی ماه اوت سال 2019 اندروید، شامل دو سطح وصلهی امنیتی 2019-08-01 و 2019-08-05 است که 26 آسیبپذیری موجود در Android runtime، Media framework، Framework و اجزای سیستمی اندروید و همچنین ترکیبات Broadcom و Qualcomm را برطرف میسازد. شدیدترین آسیبپذیری از میان آسیبپذیریهای رفعشده، یک آسیبپذیری امنیتی بحرانی در اجزای سیستمی است که به مهاجم راهدور اجازه میدهد با استفاده از یک فایل ساختگی خاص PAC، کد دلخواه را در متن یک فرایند ممتاز اجرا سازد. ارزیابی شدت این آسیبپذیری بر اساس تأثیری است که سوءاستفاده از آن ممکن است بر روی دستگاه آسیبپذیر داشته باشد. تاکنون گزارشی مبنی بر سوءاستفاده از این آسیبپذیری منتشر نشده است.

آسیبپذیری موجود در Android runtime با شناسهی CVE-2019-2120 ردیابی میشود و از نظر شدت «بالا» رتبهبندی شده است. سوءاستفاده از این آسیبپذیری، به یک مهاجم داخلی اجازه میدهد الزامات تعامل کاربر را جهت دسترسی به مجوزهای بیشتر دور بزند.

در FrameWork، سه آسیبپذیری با شناسههای CVE-2019-2121 با شدت «بالا»، CVE-2019-2122 با شدت «بالا» و CVE-2019-2125 با شدت «متوسط» وجود دارد که در وصلهی امنیتی ماه اوت برطرف شدهاند. شدیدترین آسیبپذیری در این بخش، برنامه کاربردی مخرب داخلی را قادر میسازد بااستفاده از یک فایل ساختگی خاص کد دلخواه را در متن یک فرایند ممتاز اجرا سازد.

آسیبپذیریهای موجود در Media framework که در وصله امنیتی ماه اوت در سطح وصله امنیتی 2019-08-01 برطرف شدهاند عبارتند از CVE-2019-2126 با شدت «بالا»، CVE-2019-2127 با شدت «بالا»، CVE-2019-2128 با شدت «بالا» و CVE-2019-2129 با شدت «بالا». شدیدترین آسیب پذیری در این بخش، مهاجم راه دور را قادر میسازد کد دلخواه را بااستفاده از یک فایل ساختگی خاص در متن یک فرایند غیرممتاز اجرا سازد.

آسیبپذیریهای موجود در بخش اجزای سیستمی اندروید عبارتند از CVE-2019-2130 با شدت «بحرانی»، CVE-2019-2131 با شدت «بالا»، CVE-2019-2132 با شدت «بالا»، CVE-2019-2133 با شدت «بالا»، CVE-2019-2134 با شدت «بالا»، CVE-2019-2135 با شدت «بالا»، CVE-2019-2136 با شدت «بالا» و CVE-2019-2137 با شدت «بالا». شدیدترین آسیبپذیری در این بخش، مهاجم راه دور را قادر می سازد کد دلخواه را بااستفاده از یک فایل ساختگی خاص PAC در متن یک فرایند ممتاز، اجرا نماید. این آسیبپذیری، شدیدترین آسیبپذیری از میان آسیبپذیریهای رفعشده در این وصله امنیتی است.

آسیبپذیری موجود در اجزای Broadcom، یک آسیبپذیری بحرانی با شناسهی CVE-2019-11516 در بخش بلوتوث دستگاه است که مهاجم راهدور را قادر میسازد بااستفاده از یک انتقال ساختگی خاص، کد دلخواه را در متن یک فرایند ممتاز اجرا نماید.

آسیبپذیریهای موجود در اجزای Qualcomm عبارتند از:

• CVE-2019-10492 با شدت «بحرانی» در بخش HLOS،

• CVE-2019-10509 با شدت «بالا» در بخش BTHOST،

• CVE-2019-10510 با شدت «بالا» در بخش BTHOST،

• CVE-2019-10499 با شدت «بالا» در بخش MProc،

• CVE-2019-10538 با شدت «بالا» در بخش WLAN.

آسیبپذیریهای موجود در اجزای متنبستهی (closed-source) Qualcomm که در وصله امنیتی ماه اوت سال 2019 اندورید برطرف شدهاند عبارتند از CVE-2019-10539 با شدت «بحرانی»، CVE-2019-10540 با شدت «بحرانی»، CVE-2019-10489 با شدت «بالا» و CVE-2019-2294 با شدت «بالا».

وصله امنیتی ماه اوت سال 2019 اندورید، همچنین رفع نقص امنیتی و بهبودهایی برای تمامی دستگاههای Pixel تحت پشتیبانی، به همراه آورده است. سه آسیبپذیری CVE-2019-10538، CVE-2019-10539 و CVE-2019-10540 که مربوط به اجزای Qualcomm و اجزای متنبستهی Qualcomm هستند، در دستگاه Pixel وجود دارند.

یکی از بهبودهای ارائهشده، مربوط به حالت sleep گوشیهای هوشمند Pixel 3a و Pixel 3a XL است. تنظیمات شبکهی وایفای برای دستگاههای Pixel، Pixel XL، Pixel 2، Pixel 2 XL، Pixel 3 XL، Pixel 3a XL و همچنین ثبات CaptivePortalLogin وایفای نیز در این وصله امنیتی بهبود یافتهاند.

وصله امنیتی ماه اوت سال 2019، برای تمامی دستگاههای Pixel پشتیبانی شده منتشر شده است و به زودی برای دیگر گوشیهای هوشمند اندرویدی سایر تولیدکنندگان نیز منتشر میشود. لازم است تمامی کاربران در اولین فرصت دستگاههای خود را بهروزرسانی کنند.