بانک آموزشی

نرم افزار - سخت افزار - طراحی - برنامه نویسی _ ویروس شناسی ...

بانک آموزشی

نرم افزار - سخت افزار - طراحی - برنامه نویسی _ ویروس شناسی ... کشف بستهی مخرب NPM توسط مایکروسافت که منجر به سرقت اطلاعات از سیستمهای UNIX میشود

تیم امنیتی npm

(Node Package Manager) ، مدیر بستهی de-Facto برای اکوسیستم جاوااسکریپت، بستهی مخربی که اطلاعات حساس را از سیستمهای UNIX به سرقت میبرد، از بین برد.

این بستهی مخرب که 1337qq-js نامیده میشود، در 30ام دسامبر سال 2019 در مخزن npm بارگذاری شده است و حداقل 32 بار طی دو هفتهی گذشته و پیش از آنکه توسط تیم تحقیقات آسیبپذیری مایکروسافت کشف شود، دانلود شده است.طبق تجزیه و تحلیلهای تیم امنیتی npm، این بسته اطلاعات حساس را از طریق نصب اسکریپتها استخراج میکند و تنها سیستمهای UNIX را هدف قرار میدهد. نوع دادههایی که این بسته جمعآوری میکند شامل موارد زیر است:

• متغیرهای محیطی

• فرایندهای در حال اجرا

• /etc/hosts

• Uname-a

• فایل npmrc

سرقت متغیرهای محیطی نقص امنیتی بزرگی است، زیرا اطلاعاتی همچون گذرواژههای سخت کدشده یا نشانههای (token) دسترسی API اغلب به عنوان متغیرهای محیطی در برخی وبها یا برنامههای کاربردی تلفن همراه جاوااسکریپت، ذخیره میشوند.

Npm توصیه میکند تمامی توسعهدهندگانی که این بستهی جاوااسکریپت را دانلود کردهاند یا از آن در پروژههای خود استفاده کردهاند، آن را از سیستم خود حذف و هرگونه اعتبارنامه در معرض خطر را بازنشانی کنند.

این ششمین باری است که بستههای مخرب در فهرست مخازن npm جای گرفته است. بستهی مخرب 1337qq-js دارای کمترین شدت بوده است، در درجهی اول بدین دلیل که تحلیلگران امنیتی مایکروسافت این کتابخانه را دو هفته پس از انتشار و پیش از آنکه عواقب جدی ایجاد کند، شناسایی کردند.

حوادث پیشین ناشی از بستههای مخرب npm عبارتاند از:

• ماه ژوئن سال 2019: یک هکر به کتابخانهی اطلاعرسانی الکترونیکی بومی برای درج کد مخربی که به کیف پول رمزنگاری Agama دست یافته بود، حملهی دربپشتی کرد.

• ماه نوامبر سال 2018: یک هکر به یک بستهی npm جریان مبتنی بر رخداد (event-stram) بهمنظور بارگذاری کد مخرب درون میزکار BitPay Copay و برنامههای کیف پول تلفن همراه و نیز سرقت ارز رمزمبنا حملهی دربپشتی کرد.

• ماه جولای سال 2018: یک هکر، کتابخانهی ESLint را با کد مخربی که برای سرقت اعتبارنامههای npm توسعهدهندگان دیگر طراحی شده بود، در معرض خطر قرار داد.

• ماه می سال 2018: یک هکر سعی کرد یک دربپشتی را در یک بسته npm محبوب به نام getcookies پنهان کند.

• ماه آوریل سال 2017: یک هکر از typosquatting برای بارگذاری 38 کتابخانه JavaScript مخرب در npm استفاده کرد. این کتابخانههای مخرب برای سرقت جزئیات محیط پروژههایی که در آنها مورد استفاده قرار میگرفتند، تنظیم شده بودند.

فناوری بلاکچین چگونه امنیت اینترنت اشیا (IOT) را بهبود می بخشد؟

بلاکچین یکی از قدرتمندترین فناوری ها برای ایجاد و مدیریت یک دفترچه راهنمای جامع برای تراکنش های دیجیتالی است که در مقابل هر نوع تغییری مقاوم است این فناوری برای رمزگذاری کردن تراکنش ها و ایمن کردن داده های ارزشمند دیجیتالی در شبکه توزیع شده با گره های متعدد و بدون کنترل متمرکز استفاده می شود. زبانهای اصلی مورد استفاده در برنامه نویسی بلاکچین C ++ و JavaScript می باشد. این مقاله به شما کمک خواهد کرد که فن آوری بلاکچین و محبوبیت آن و استفاده از آن در زمینه های مختلف و همچنین چگونگی بهبود امنیت اینترنت اشیا یا فناوری IoT با استفاده از این فناوری را درک کنید.

فناوری بلاکچین چیست؟

بلاکچین فن آوری است که برای حفظ ثبت ضعیف داده ها و تراکنش های آن در شبکه غیرمتمرکز و توزیع شده توسعه یافته است. بیایید یک راه عمیق تر برای پیدا کردن مفهوم این فناوری داشته باشیم ، بلاک چین چگونه کار می کند؟

فن آوری بلاکچین زنجیره ای از داده های بلوکی رمزگذاری شده است. بنابراین هرگونه تغییر در داده های قبلی به دلیل تأیید هویت قدرتمند مبتنی بر تأیید کد هش غیرممکن خواهد بود.

شهرت بلاکچین

اولین استفاده از فناوری بلاکچین در دنیای واقعی در سال 2009 و در هنگام به وجود آمدن رمز ارز بیت کوین بوده است. بیت کوین کاملا بر پایه فناوری بلاکچین است که از رمزگذاری قدرتمند داده های بلوکی استفاده می کند. بعد از بیت کوین بسیاری از رمز ارزها ، قراردادهای هوشمند، و سایر تراکنش های مالی از این فناوری برای مدیریت دفتر راهنمای جامع از اطلاعات می باشد. براساس گزارش تحقیقاتی Apium Hub با استفاده از قدرت فناوری بلاکچین پتانسیل بسیار زیادی برای پس انداز در رنج 8 الی 10 میلیارد دلار را در بخش بانکی وجود دارد . شرکت تحقیقاتی شفافیت بازار کل ارزش بازار جهانی فناوری بلاکچین را بالای 20 میلیارد دلار تا سال 2024 پیش بینی می کند.

پیش بینی می شود که فناوری بلاکچین در بخش های مختلف دولتی ، اجتماعی و صنعتی آینده ای بسیار روشنی داشته باشد. به عنوان مثال ، رای گیری معتبر ، سوابق پزشکی دیجیتال ، بانکداری ، داده های املاک و مستغلات ، اینترنت غیر متمرکز و ذخیره سازی ابری توزیع شده نمونه هایی از استفاده از فناوری بلاکچین در آینده است. استفاده از فناوری بلاکچین برای حل مسائل امنیتی IoT یکی دیگر از حوزه های مهم است که می تواند صنعت اتوماسیون را در سطح جهانی متحول کند.

چگونه فناوری بلاکچین امنیت اینترنت اشیا را بهبود می بخشد؟

طبق پیش بینی STATA ارزش کل بازار اینترنت اشیاء (IoT) تا سال 2019 با 35.20 دستگاه متصل در سراسر جهان از 1.7 تریلیون دلار عبور خواهد کرد. در چنین بازاری عظیمی نگرانی های صنعت نیز بسیار زیاد است.

با توجه به نظر سنجی توسعه دهندگان 2017 ، نگرانی اصلی صنعت اینترنت اشیاء (IoT) با نسبت حیرت انگیز 46.7٪ از پاسخ دهندگان امنیت IoT است. دو مورد مهم دیگر شامل قابلیت همکاری و اتصال هستند. همین نظرسنجی همچنین نشان می دهد که ارتباطات و رمزگذاری داده ها از طریق امنیت بلاکچین به عنوان اکثر شرکت کنندگان در این نظرسنجی به عنوان دو گزینه برتر برای حل نگرانی های امنیتی IoT در نظر گرفته شده است. رمزگذاری ارتباطات براساس اطلاعات بررسی شده راه حل دوم برای امنیت IoT است.

اجازه دهید درک عمیق تری نسبت به بهبود امنیت دستگاه های IoT و سیستم عامل ها با استفاده از فناوری بلاکچین داشته باشیم.

بدون نقطه ضعف

تنها نقطه ضعف آن یکی از مشکلات اساسی امنیتی است که می تواند تمام سیستم IoT را متوقف کند همانطور که در سال 2016 بیش از 100 هزار دستگاه Mirai Bonet به خطر افتاد. فناوری بلاکچین یک فناوری توزیع شده و غیر متمرکز است که هیچگونه تأثیری از نقطه ضعف در یک شبکه نمی گیرد.

دستگاههای در معرض خطر را می توان به راحتی در شبکه پیدا کرد و از آن بیرون کرد تا سیستم بدون هیچ مشکلی به کار خود ادامه دهد. داده های شبکه IoT بلاکچین بطور کامل در چندین گره توزیع می شود که آن را به یکی از مقاوم ترین سیستم ها تبدیل می کند.

تراکنش ها با رمزگذاری قوی در شبکه

تراکنش های بلاکچین بر اساس رمزگذاری داده های قدرتمند از طریق برچسب های هشی در نظر گرفته می شوند. با استفاده از فناوری بلاکچین می توان تراکنش های ارتباطی شبکه IoT را بسیار امن کرد، تا اینکه توسط مهاجمان مخرب امکان هک شدن وجود نداشته باشد. با استفاده از فناوری بلاکچین می توان تراکنش های ارتباطی شبکه IoT را رمزگذاری و امن کرد که توسط مهاجمان هک نمی شود. بنابراین ، استفاده از بلاکچین می تواند امنیت شبکه IoT را به میزان قابل توجهی بهبود بخشد.

قابلیت ردیابی وضعیت گره

دن بیلر ، یک تحلیلگر در این باره می گوید ، فناوری بلاکچین می تواند با نگه داشتن هدر ، یک عامل قدرتمند در امنیت IoT باشد که به شما کمک می کند تا دستگاه ها را ردیابی نکنید ، بلکه نحوه تعامل این گره ها با یکدیگر و اینکه در چه وضعیتی هستند را چک کنید. با استفاده از قدرت فناوری بلاکچین برای ردیابی وضعیت گره می توان از هرگونه تلاش برای ورود به امنیت IoT توسط متجاوزان و هکرها پیشگیری کرد. از این ویژگی فن آوری بلاکچین می توان در امنیت اینترنت اشیا استفاده زیادی کرد.

فناوری تغییرناپذیر

فناوری بلاکچین یک فناوری بدون مشکل است که به دلیل استفاده از رمزگذاری قوی و درج کد هش بلوک قبلی نمی تواند به خطر بیفتد و یا خراب شود. برای هرگونه معامله در مورد فناوری بلاکچین ، شما نیاز به اجماع گره های شبکه دارید.

فناوری بلاکچین از ID دیجیتالی منحصر به فردی برای هر گره استفاده می کند که تقریباً غیرممکن است که توسط هر کاربر هکر تقلید شود. بنابراین فناوری بلاکچین می تواند یک فناوری مهم در حوزه امنیت IoT باشد.

چگونه از فناوری بلاکچین در صنایع مختلف استفاده می شود؟

فناوری بلاکچین در ابتدا برای رمزارز توسعه یافته بود ، اما خیلی زود توسط بسیاری از صنایع تحقق یافت تا از ویژگی های عالی آن در رابطه با امنیت و استحکام بهره مند شود. از فناوری بلاکچین می توان در بسیاری از صنایع و بخش های دولتی استفاده کرد. طبق مقاله Financial Times ، فناوری بلاکچین می تواند بیش از 20 میلیارد دلار هزینه بابت واسطه را صرفه جویی کند.

راه های دیگر اجرای فناوری بلاکچین در بخش ها و صنایع مختلف عبارتند از:

- رأی دادن ، شمارش و پیگیری آراء آنلاین

- سیستم های پرداخت غیر متمرکز در بیمه ، بودجه مالی عمومی و سیستم های بانکی

- توسعه سیستم های زیرساختهای حیاتی امنیتی و سیستم های دسترسی فیزیکی

- سیستم های تأیید اعتبار ساعت آموزش و پرورش برای اینکه آن را تایید کنند

- اتوماسیون صنعتی مبتنی بر ترکیبی از هوش مصنوعی و فناوری بلاکچین

- توسعه راه حل های ذخیره سازی ابری مبتنی بر توکن در زمینه محاسبات ابری

- ابزارهای نرم افزاری برای پیش بینی تقاضای دقیق بر اساس تحلیل داده ها

- راه حل های معاملات سهام قوی برای معاملات امن و معتبر

- سیستم مدیریت املاک و مستغلات برای ثبت و پیگیری معاملات انتقال ملک

- و خیلی موارد دیگر

جمع بندی نهایی این مقاله شامل موارد زیر است:

- معرفی فنی و گذشته فناوری بلاکچین

- محبوبیت فناوری بلاکچین در اکوسیستم های تجاری مدرن

- چهار قابلیت اصلی فناوری بلاکچین که می تواند در چگونگی بهبود امنیت IoT کمک کند.

- روشهای مختلفی که صنایع و دولتها از فناوری بلاکچین در سیستم های خود استفاده می کنند.

- چشم انداز آینده فناوری بلاکچین

آشنایی با آسیب پذیری هایی که هر مدیر IT باید آن را رفع کند !

آشنایی با آسیب پذیری هایی که هر مدیر IT باید آن را رفع کند ! : در این مقاله اقدام به معرفی جدید ترین آسیب پذیری هایی که هر مدیر فناوری نسبت به رفع آن باید اقدام کند میپردازیم ، منبع این اطلاعیه ها سایت افتا هست . این مقاله به صورت مرتب آپدیت میشود و جدید ترین و به روز ترین آسیب پذیری ها معرفی میگردد ، منتظر روزی هستیم که شبکه ای امن در سازمانها و اداراتمان داشته باشیم .

آسیب پذیری شماره 7 : معرفی 14 آسیب پذیری مهم توسط سیسکو

آشنایی با آسیب پذیری های جدید سیسکو : کمپانی #سیسکو در جدیدترین هشدارهای منتشره از بخش امنیتی خود اعلام نموده که 25 آسیب پذیری کشف شده در برخی محصولات آن دارای درجه اهمیت بالاتری هستند. بیشتر آسیب پذیری ها بر روی محصولات سخت افزار شبکه ای هستند که مشکلاتی همچون حملات DoS بر روی سیستم عامل های IOS و IOS XE را در این سخت افزارها موجب می شوند. دو مورد از این آسیب پذیری ها بر روی محصولات سوئیچ های سری Catalyst 6800 و محصولات Webex Meetings Client می باشد.

از دیگر آسیب پذیری های منتشر شده می توان به انتشار اطلاعات حافظه، تزریق دستورات سیستمی، دور زدن محدودیت های دسترسی، اجرای کدهای مخرب را نام برد. برخی دیگر از آسیب پذیری ها دارای درجه اهمیت بیشتری هستند، چراکه نفوذگر می تواند با دسترسی از راه دور، این آسیب پذیری ها را Exploit کرده و به Device آسیب پذیر نفوذ کند.

یکی از این آسیب پذیری ها که حمله به آن از راه دور انجام می گیرد، حمله ی DoS به بخش Web Interface سیستم عامل IOS XE می باشد که نفوذگر توسط ساخت و ارسال نوع خاصی از درخواست های HTTP می تواند باعث Reload شدن سیستم عامل آن سخت افزار شبکه ای گردد. در ادامه آسیب پذیری های منتشر شده همراه با کد شناسایی هر کدام از آنها را مشاهده می نمایید:

آسیب پذیری شماره6 : قاتل ویندوز

آسیبپذیری بحرانی روی تمامی نسخههای ویندوزی اعم از سرور دسکتاپ xp تا ویندوز 10 کشف شده است. این آسیبپذیری روی یک کتابخانه از ویندوز به نام crypt32.dll که گواهینامهها و مسائل مربوط رمزنگاری را بر عهده دارد و کارکرد مهم آن احراز هویت، حفاظت دادههای حساس در مرورگرهای ویندوزی و … است کشف شده و حتی TLS را نیز تحت تاثیر قرار میدهد و معنای آن این است که هر دولت یا مهاجم سازمان یافتهای میتواند دست به جعل گواهینامه SSL زده و ترافیک رد و بدل شده را بخواند حتی اگر وبسایت مزبور از پروتکل HTTPS استفاده نماید.

هشدار داده میشود که مدیران شبکه و سازمانهای حساس، فعالان سیاسی، روزنامهنگاران، کارمندان به سطح دسترسی حیاتی و تمامی کاربران هر چه سریعتر به نصب وصله آسیبپذیری CVE-2020-0601 اقدام نمایند.

این آسیب پذیری بحرانی میتواند تعداد زیادی از عملکرد های ویندوز را تحت الشعاع قرار دهد. از جمله تایید اعتبار در سیستم عامل های ویندوز مبتنی بر دسکتاپ یا سرور، یا امنیت اطلاعات حساس ذخیره شده توسط مرورگر Internet Explorer/Edge Microsoftو حتی تعداد زیادی از نرم افزار ها و ابزار های شخص ثالث تحت ویندوز در خطر سو استفاده از این آسیب پذیری هستند.

آسیب پذیری شماره 5 : ضعف امنیتی Bluekeep

آشنایی با آسیب پذیری Bluekeep : ضعف امنیتی که با نوشتن یک Exploit امکان اجرای کدهای مخرب از راه دور را فراهم می آورد . این ضعف به شدت خطرناک است و از این لحاظ امتیاز 9.8 از 10 را گرفته است . در دسته بدافزارهای wormable است و پس از آلوده کردن یک سیستم به صورت خودکار اقدام به آلوده کردن سیستمهای دیگر شبکه به صورت خودکار میکند.

راهکارهای جلوگیری از خطر برای آنها شامل موارد زیر است:

- غیرفعال کردن سرویسهای RDP درصورتی که مورد نیاز نباشند.

- مسدود کردن پورت 3389 در فایروال edge سازمان یا پیکربندی RDP بهشیوهای که تنها از طریق یک VPN یا دستگاههای موجود در شبکه قابل دسترسی باشد.

- به کار بردن Signatureهای IDS/IPS برای شناسایی اکسپلویت که به دلیل رمزنگاری ترافیک اثر قابل توجهی ندارد.

- فعالسازیِ Network Level Authentication یا به اختصار NLA که در صورت داشتن اطلاعات اعتباری صحیح قابل استفاده است.

یافتن سیستمهای آلوده:

سازمانها برای تشخیص سیستمهای آلوده، ابزارهایی را در اختیار دارند؛ از جمله موارد ذیل که به آن اشاره میگردد:

- ابزار rdpscan گراهام، که برای اسکن شبکههای کوچک مناسب است.

- شان دیلن Sean Dillon، پژوهشگر ارشد امنیتِ شرکت RiskSense به همراه یک محقق دیگر به نام JaGoTu، اسکنری ساختهاند که به یک افزونهی Metasploit تبدیل شده است.

- کمپانی Tenable نیز مجموعهای افزونه را برای شناسایی وجود CVE-2019-0708 و یک بررسی Uncredentialed را برای فعالسازی امکان شناسایی نقص Wormable برای مشتریها، عرضه کرده است.

مایکروسافت برای برطرف کردن این ضعف امنیتی یک Patch ارائه کرده است . این ضعف امنیتی سیستم عاملهای ویندوزهای 2008 ، 2003 ، XP ، 2008 R2 را تحت تاثیر قرار داده است . این باگ با کد CVE-2019-0708 منتشر شده است.

دانلود آپدیتهای ارائه شده توسط شرکت مایکروسافت برای ضعف امنیتی Blue keep

آآسیب پذیری شماره 4 : در ابزار معروف Rconfig

هشدار مهم و فوری برای کسانی که از ابزار محبوب مدیریت پیکربندی شبکهی rConfig برای محافظت و مدیریت دستگاههای شبکه خود استفاده میکنند. یک آسیب پذیری مهم و بسیار خطرناک است.

اطلاعیه مهم 1 :

بر اساس اطلاعیه های متعدد شرکت مایکروسافت، از تاریخ 14 ژوئن سال 2020 (24 دی سال 1398) از نسخه های ویندوز هفت و سرور 2008 پشتیبانی نخواهد شد. بدین معنی که در صورت وجود نقص امنیتی یا مشکلی در ساختار این سیستم های عامل، مایکروسافت وصله امنیتی جدیدی برای آن صادر نمی کند و یا به بیان دیگر، این سیستم های عامل قابل اطمینان نخواهند بود. لذا اکیدا توصیه می گردد کلیه کاربران و سازمان ها در این مدت محدود یک ماهه، به بروزرسانی سیستم های خود برای محافظت از تهدیدهای سایبری بپردازند. لازم به توضیح است عدم دسترسی سیستم ها به شبکه اینترنت دلیل عدم نیاز به بروزرسانی آن نخواهد بود و لازم است کلیه سیستم های عامل کلاینت و سرور در اسرع وقت به نسخه های جدید بروزرسانی گردند.

آسیب پذیری شماره 3 : CVE-2019-5539

در هفته پایانی سال ۲۰۱۹ با آسیبپذیری چندین محصول پرکاربرد روبهرو هستیم که از جمله آنها میتوان به آسیبپذیری مجازیساز محبوب VMware، سامانه مدیریت محتوای WordPress، سامانه مدیریت پایگاه داده SQLite و واحد پردازشگر گرافیک GeForce محصول شرکت nvidia اشاره کرد.

یک آسیب پذیری به شناسه CVE-2019-5539در دو محصول VMware از نوع DLL-hijacking کشف شده است که منجر به افزایش سطح دسترسی میشود . مهاجم با بهره برداری از این آسیب پذیری میتواند سطح دسترسی خود را از یک کاربر معمولی به کاربر admin ارتقا دهد.

محصولات آسیب پذیر عبارتند از:

VMware Workstation Pro / Player for Linux (Workstation) version 15.x

VMware Horizon View Agent (View Agent) version 7.x.x

به مدیران شبکه توصیه میشود برای رفع این آسیب پذیری به روزرسانی های زیر را انجام دهند.

Workstation 15.5.1

View agent 7.5.4 , 7.10.1 , 7.11.0

آسیب پذیری شماره 2 : باج افزار zeppelin

باجافزار Zeppelin نمونه جدیدی از باجافزار شناخته شده VegaLocker یا Buran است که هم اکنون در حال آلودهسازی سیستمهای کاربران است. تاکنون ویرایشهای مختلفی از جمله Jamper از این باجافزار منتشر شده است. در حال حاضر آخرین نمونه باجافزار VegaLocker با نام Zeppelin توزیع میشود.این باجافزار دارای قابلیت شخصیسازی است و دارای ابزاری است که در اختیار مجرمین سایبری قرار گرفته است. باجافزار میتواند به عنوان فایلهایی چون EXE، DLL یا به صورت اسکریپت PowerShell در سیستم هدف مستقر شود. متن باجخواهی نیز در این ابزار قابل ویرایش است.

آشنایی آسیب پذیری شماره 1 : آسیب پذیری winshock

آسیب پذیری winshock به یک مهاجم احراز هویت شده اجازه ی اجرای کد دلخواه خود با امتیازات ویژه را میدهد. این آسیب پذیری بر روی سیستم عاملهای به روز نشده ایجاد خطر میکند :

آسیب پذیری Winshock : این آسیب پذیری با نام های CVE-2014-6321 و MS14-066 شناخته میشود ،آسیب پذیری Winshock بر روی سیستم قربانی اقدام به اجرای کد بدون نیاز به دسترسی Admin میکند و باعث عدم دسترسی به سرویسها میشود و معمولا نرم افزارهای به روز نشده میتواند مستعد تاثیر پذیری از این نوع آسیب پذیری باشند ، این آسیب پذیری مربوط به بسته امنیتی Microsoft Secure Channel در نسخه های ویندوزی که در ادامه لیست میشود مشاهده شده است ، مایکروسافت برای رفع این مشکل اقدام به ساخت بسته ی نرم افزاری برای ساخت ارتباطات شبکه ای امن و رمزنگاری شده کرده است ، این نوع آسیب پذیری از نوع Heap overflow است و با آسیب پذیری هایی مانند poodle و heartbleed و … بر روی SSL متفاوت است ، مهاجم با استفاده از این آسیب پذیری میتواند اقدام به اجرای کد از راه دور به سیستم قربانی کند.

تمام برنامه هایی که در ساخت آن ها SSL/TLS وجود داره از SChannel استفاده می کنند. مثل IIS، Active Directory، OWA، Exchange، Internet Explorer و Windows Update. پس در یک صورت امکان داره که سرور وصله نشده ی شما هک نشود ، در صورتی که سروسیهای ذکر شده را نداشته باشد .این آسیب پذیری برای کاربران زمانی جدی میشود که از یک درگاه منتظر دریافت ارتباط رمز شده باشند مانند داشتن سرویس FTP یا RDPفعال بر روی سیستم آسیب پذیر.

نسخه های ویندوز آسیب پذیر:

Microsoft windows server 2003 SP2

Windows Vista

Microsoft windows server 2008 SP1

windows 7 SP1

windows 8

windows 8.1

Microsoft windows server 2012 Gold and R2

windows RT Gold and 8.1

این آسیب پذیری به دو دلیل در دسته ی آسیب پذیری های بحرانی است:

- فراوان بودن نسخه های آسیب پذیر

- مهاجم از راه دور بدون نیاز به هیچگونه ابزار احراز هویت اولیه قادر به اجرای کد مخرب است.

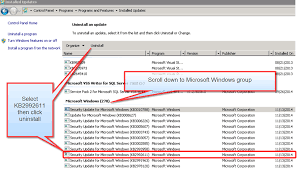

آسیب پذیری Winshock

راه حل بر طرف کردن این آسیب پذیری نصب Patch امنیتی ارائه شده توسط شرکت مایکروسافت با نام KB299611 است.

هفت روش هک اینترنت اشیاء که میتواند حریم خصوصی شما را نقض کند

افراد سودجو قادر به هک اینترنت اشیاء منزل، محل کار یا حتی اتومبیل شما هستند؟ در این مقاله با 7 مورد از وحشتناکترین آنها آشنا شوید.

به گزارش کارگروه فناوری اطلاعات سایبربان ؛ اینترنت اشیاء (IoT) دنیایی از دیوایسهای بیسیم متصل را به ارمغان آورده است. سازندگان و فروشندگان محصولاتی را در اختیار شما قرار میدهند که میتوانید به لطف آنها از طریق گوشی هوشمند خود٬ خانه٬ اتومبیل٬ وسایل پزشکی و حتی اسباب بازیها را کنترل کنید. اما این محصولات با تمام سودمندی خود٬ یک روی منفی نیز دارند. ما در این مقاله میخواهیم به 7 مورد هک اینترنت اشیاء اشاره کنیم که میتوانند رخ دهند و حریم خصوصی شما را نیز نقض کنند.

7 نمونه هک اینترنت اشیاء

1- دوربین امنیتی هشدار حملهی موشکی میدهد!

یک دقیقه است که شما در حال تماشای فوتبال هستید. سپس یک هشدار اورژانسی پخش میشود که اعلام میکند سه بخش مختلف از کشور دچار حملهی موشکی شده است. این درحالیست که تلویزیون پخش بازی را متوقف نکرده و شبکههای اخبار نیز هیچ چیزی در این باره نمیگویند. احتمالا کودک شما در این زمان زیر مبل مخفی شده و وحشت زده است و شما با همراهی همسرتان تلاش میکنید بفهمید چه خبر شده است.

این اتفاقیست که برای یک خانواده در اوریندا کالیفرنیا رخ داده است. اما مقصر این اتفاق کسی (یا بهتر است بگوییم چیزی) جز دوربین امنیتی Nest که در زیر تلویزیون آنها قرار داشته نبوده است. شخصی به اطلاعات ورود به این دیوایس دسترسی پیدا کرده و تصمیم گرفته با اعضای این خانواده شوخی کند. مادر این خانواده، این اتفاق را 5 دقیقهی وحشتناک توصیف کرده است.

گزارشهای مشابهی از مشتریان دوربینهای امنیتی شرکت Nest و دیگر شرکتها به دست ما رسیده است. در موردی دیگر، یک زوج در هوستون صدایی را در اتاق کودک خود شنیدند که به ربوده شدن کودک و تهدید این والدین اشاره داشت.

2- بات نت قدرت گرفته از اینترنت اشیاء، وب را مختل میکند

گاهی اوقات شما نمیتوانید به یک وبسایت دسترسی پیدا کنید. این بدان خاطر است که شخصی نسخهی آن را پیچیده است. در واقع آن سایت زیر حملات DDoS است. یک دیوایس قدرتمند یا شبکهای از دستگاههای قدرتمند میتوانند ترافیک را بلعیده و به تاسیسات سایت ضربه بزنند.

به طور مثال در پایان سال 2016، یک حملهی بزرگ DDoS سیستمهای زیر نظر شرکت ارائه کنندهی دامنه Dyn را هدف گرفتند. کار Dyn اتصال آدرسهای وب به مرورگر شما با استفاده از آی پی آدرسی است که مختص به هر وبسایت است. با مسدود شدن عملکرد DNS این توزیع کننده، کاربران نمیتوانستند به سایتهای مختلفی نظیر آمازون، گیت هاب، نتفلیکس، توییتر و غیره دسترسی پیدا کنند. این درحالی بود که برخی دیگر از سایتها نظیر بی بی سی، فاکس نیوز یا سی ان ان همچنان قابل مشاهده بود.

آن حملات، بزرگترین حملات DDoS در زمان خود لقب گرفت. مقصر یک ابَر بات نت دیوایسهای اینترنت اشیاء بود که به بدافزار Mirai آلوده شده بود.

3- لامپهای هوشمند رمزعبور وای فای شما را فاش میکنند

دستگاههای اینترنت اشیاء ساده به نظر میرسند. این یکی از کلیدیترین نقاط قوت آنها برای فروش است: با خرید یک محصول که به سادگی مدیریت میشود، زندگیتان را آسودهتر کنید. اما برای اتصال به اینترنت، این محصولات همانند یک کامپیوتر معمولی نیازمند رمزعبور وای فای شما هستند. نکته اینجاست که سیستم عامل کامپیوتر شما از دادههای شما محافظت میکند، اما اغلب دستگاههای اینترنت اشیاء فاقد چنین چیزی هستند.

به طور مثال لامپ هوشمند LIFX Mini هیچ تلاشی برای محافظت از فاش نشدن اطلاعات وای فای و رمز عبور شما در هنگام راهاندازی نمیکند. آن فقط اطلاعات را در یک فایل نوشتاری ساده با فرمتی که میتوان آن را در یک نرم افزار پیش پا افتاده نظیر Notepad اجرا کرد، ذخیره میکند. بنابراین اگر شما این لامپ هوشمند را به هر دلیلی به بیرون بیاندازید، در واقع اطلاعات شبکهی وای فای خانگی خود را نیز با آن به سطل آشغال انداختهاید.

4- یک دماسنج دادههای مشتریان را افشا کرد

وقتی وارد یک تجارت میشوید، شما نه تنها باید از اطلاعات خودتان محافظت کنید، بلکه باید امانتدار خوبی برای دادههای مشتریان خود نیز باشید. در سال 2018، اطلاعات یک کازینو از جایی که هیچکس فکرش را هم نمیکرد، لو رفت. به گزارش بیزینس اینسایدر، هکرها موفق شدهبودند با نفوذ به یک دماسنج که وظیفهی نمایش دمای داخل یک آکواریوم را در این کازینو بر عهده داشت،به شبکهی این کازینو دسترسی پیدا کنند.

زمانی که هکرها به شبکهی این کازینو دسترسی پیدا کردند، آنها اطلاعات سطح بالایی از کاربران این مکان را پیدا کردند و از طریق اتصال ابری همین دماسنج، دادهها را پس از تغییرات دلخواه خود مجددا بارگذاری کردند. این پایگاه دادهها اطلاعاتی از قبیل بزرگترین سرمایهگذارها و دیگر اطلاعات شخصی آنها را نشان میداد.

5- اسپیکرهای هوشمند مکالمات مکالمات شخصی شما را ضبط میکنند

چند سال قبل، اسپیکرهای هوشمند فقط به عنوان محصولاتی مفهومی شناخته میشدند. حالا آمازون اکو، گوگل هوم و هوم پاد اپل دیوایسهایی هستند که در سراسر جهان فروخته میشوند.

این محصولات عملکردی مشابه دارند. آنها به صاحبانشان توانایی دریافت گزارش آب و هوا، جستجوی اطلاعات حقیقی در اینترنت، پخش موسیقی و کنترل قسمتهای مختلفی از منزلشان را ارائه میکنند. شما با استفاده از صدای خود میتوانید با این وسایل در ارتباط باشید.

برای تشخیص صدای شما، این دستگاهها دائم باید در حال گوش دادن باشند. شرکتها نوید میدهند که محصولاتشان به خوبی از حریم خصوصی کاربران محافظت میکند، اما موارد متعددی وجود دارد که نشان میدهد گاهی اوقات این اسپیکرها میتوانند مکالمات خصوصی شما را نیز ضبط کرده و بارگذاری کنند.

به عنوان مثال، یکی از گردانندگان یک ایستگاه خبری در سیاتل، تماس صوتی از شخصی را دریافت کرده بود که به صورت اتفاقی شمارهی او گرفته شده بود. وی قادر به گوش دادن به مکالمات صوتی این فرد بود.

6- ایمپلنتهای پزشکی قابل هک شدن هستند

سازمان غذا و دارو آمریکا (FDA) تایید کرده است که ایمپلنتهای پزشکی شرکت ST. Jude نفوذپذیر بوده و میتوانند طعمهی هکرها باشند. هکرها پس از نفوذ، میتوانند باتری را از بین برده یا ضربات و شوکهای نادرستی را هدایت کنند.

دیوایسهایی نظیر ضربان ساز برای نظارت و کنترل عملکرد قلب بیماران و جلوگیری از حملهی قلبی به آنها استفاده میشود. در همین راستا خوشبختانه شرکت ST. Jude یک پچ نرم افزاری را برای مشکل نفوذپذیری ایمپلنتهای پزشکی خود منتشر کرده است که میتواند جلوی این اتفاقات ناگوار احتمالی را بگیرد. سپس FDA اعلام کرد که بیماران میتوانند مجددا از این دستگاهها استفاده کنند.

7- هکرها میتوانند کنترل یک جیپ را به دست بگیرند

وقتی یک خودروی جدید میخرید، یکی از قابلیتهای بدیهی آن اتصال به اینترنت است. اتومبیل شما میتواند نقشهها را دانلود کند، موسیقی پخش کرده یا به عنوان یک هات اسپات برای دیگر دستگاههای شما در داخل ماشین استفاده شود.

متاسفانه خودروسازان از اهمیت امنیت این اتصال باخبر نیستند و نمیدانند که باید امنیت شما را به طور کامل تامین کنند. Wired گزارشی را منتشر کرده که نشان میدهد چگونه هکرها با نفوذ به بخش کنترل از راه دور یک اتومبیل جیپ، میتوانند کنترل آن را به دست بگیرند.

منتظر هکهای بیشتری در آینده باشید

در سالهای پیش رو، تعداد دستگاههایی که به اینترنت متصل هستند افزایش پیدا خواهد کرد و هرچه تعداد این دستگاهها بیشتر شود، امنیت ما در طبیعت به خطر خواهد افتاد و شما میتوانید انتظار داشته باشید هکرها کنترل بیشتری را روی زندگیتان داشته باشند.

اوضاع به حدی بد شده است که دولت ژاپن حاضر است شهروندان خود را هک کرده و از این طریقه امنیت پایین دستگاههای اینترنت اشیاء آنها را هشدار دهد. این کشور در فوریه سال جاری میلادی، به 200 میلیون دستگاه هشدار داد.

شاید سادهترین راه در حال حاضر، اجتناب از دستگاههایی است که آنها را «هوشمند» مینامیم. در واقع باید استفاده از وسایل غیر هوشمند که به اینترنت دسترسی ندارند را در منزلمان افزایش ببخشیم.

بی ام و الگوریتم هوش مصنوعی تولید خود را در گیت هاب به اشتراک گذاشت

بیامو الگوریتم هوش مصنوعی خود را که در فرایند تولید و مونتاژ خودروها در سرتاسر جهان استفاده میکند، برای استفادهی عموم در گیت هاب بهاشتراک گذاشت.

بیامو از سالها پیش در تمامی مراکز تولید و مونتاژ خود فرایندهای تولید و مونتاژ حرفهای پیشرفته را توسعه میدهد. از میان آنها میتوان به جابهجایی قطعات و محصولات بهوسیلهی رباتها و بازوهای رباتیک اگزواسکلتون برای کارگران اشاره کرد که بهمرور به فرایندهای تولید و مونتاژ خودرو اضافه شدهاند. این خودروساز آلمانی اخیرا اعلام کرد الگوریتم هوش مصنوعی استفادهشده در تولید را برای استفادهی عموم دردسترس قرار میدهد و الگوریتمهای مذکور اکنون در این آدرس در گیت هاب قرار دارند.

الگوریتمهایی که بیامو منتشر کرد، بخشهایی اصلی از کاربردهای متنوع هوش مصنوعی هستند. بهعنوان مثال، میتوان به کاربردهای شناسایی تصویر خودکار و برچسبزنی روی تصاویر اشاره کرد. انتشار عمومی الگوریتمها به توسعهدهندگان نرمافزار در سرتاسر جهان امکان میدهد کد منبع را مشاهده کنند و آن را بهبود دهند و از آن استفاده کنند. دِرِک درهر، مدیر بخش برنامهریزی لجستیک بیامو، دربارهی انتشار الگوریتمها میگوید:

گروه بیامو با انتشار عمومی الگوریتمها زمان توسعه برای شبکههای عصبی استفادهشده در سیستمهای حملونقل و رباتها را کاهش میدهد.

شبکههای عصبی در فرایند تولید خودرو، تصاویر زنده از مراحل تولید و لجستیک را با مرکز دادهی تصاویر مقایسه میکنند تا هرگونه تفاوت با حالت نهایی مدنظر را شناسایی کنند. رویکرد متنبازی که بیامو در پیش گرفت، علاوهبر توسعهدهندگان نرمافزار به خود گروه خودروسازی نیز کمک میکند.

کریستین پاترون، مدیر نوآوری و تحول دیجیتال Smart Data Analytics، دربارهی رویکرد متنباز اظهارنظر کرد:

ما مؤلفههای اولیهی نرمافزار برچسبگذاری تصویر خود را به عموم ارائه میکنیم. درمقابل، پشتیبانی لازم برای توسعهی پیشرفتهتر نرمافزار هوش مصنوعی به ما ارائه میشود. بهعلاوه، میتوانیم تمرکز بیشتری روی پیشرفت کاربردهای هوش مصنوعی در تولید و لجستیک معطوف کنیم.

کای دمترودر، مدیر بخش هوش مصنوعی و پلتفرمهای دادهای بخش IT گروه بیامو، درادامه افزود:

سرمایهگذاریهای بزرگی در حوزهی هوش مصنوعی میکنیم و با اشتراکگذاری الگوریتمها با جامعهی جهانی توسعهدهندگان، نقش خود را ایفا میکنیم و هوش مصنوعی را دردسترس گروه بزرگتری از کاربران قرار میدهیم. انتظار داریم توسعهی آتی در جامعهی متنباز، به پیشرفت سریع و چابکتر نرمافزارها منجر شود.

رویکرد بیامو در اشتراکگذاری الگوریتمها، از قوانین جامعهی متنباز پیروی میکند. تمامی کربران الگوریتم ناشناس باقی میمانند و هرگونه نقص در الگوریتم بهسرعت پیدا میشود. در این فرایند، فعالیتهای خودکار ارائهشدهی اپراتورهای پلتفرم نیز کاربردی هستند. گروه بیامو برای تأیید کیفیت پیش از پیادهسازی یا اشتراک پیشنهاد کاربران، همهی آنها را بررسی میکند. مدل نهایی یا همان هوش مصنوعی که با الگوریتمهای بهبودیافته توسعه مییابد، همیشه محفاظت میشود. توسعهدهندگان و مشارکتکنندگان در الگوریتم نیز میتوانند دربارهی دسترسی داشتن یا نداشتن شرکای بیامو به کدها تصمیمگیری کنند.

ارسال پیامک بدون آنتن و اینترنت ممکن شد

پرسش: به گزارش پایگاه اینترنی «اوبرگیزمو»، پوشش رادیویی شبکههای سلولی الزاما در همه جا به یک اندازه قدرت ندارد. فارغ از موقعیت مکانی همه ما گاهی با پدیده قطع یا ضعف آنتن تلفن همراه یا اتصال اینترنت مواجه شدهایم. در این موارد باید گزینهای در دسترس باشد تا بتوانید در شرایط اضطراری حداقل پیامک ارسال کنید.

SatPaq یک دیش ماهوارهای کوچک است که امکان ارسال پیامک را بدون نیاز به سیگنال سلولی یا اتصال اینترنتی فراهم میکند. این دستگاه به طور بیسیم و از طریق بلوتوث به تلفن شما متصل میشود.

کافیست این نرمافزار را بر روی گوشی هوشمند خود نصب کرده و دیش ماهوارهای مذکور را نیز به آن وصل کنید. این دیش شبیه همان دیشهای مورد استفاده برای تلویزیونهاست، جایی که بتوانید آسمان را ببینید، میتوانید به هر کسی که اراده کنید پیامک بفرستید.

این فناوری به طورخاص به هنگام قطع برق یا در زمان وقوع بلایای طبیعی کاربردی خواهد بود.

واتس آپ یک ابزار جاسوسی است

پردازنده هوش مصنوعی ابری جدید مایکروسافت

مشکل رایج ویندوز 10 و راه حل آن

همه شما در حین استفاده از ویندوز 10 با خطاهای مختلفی مواجه می شوید که برای رفع آن اقدام به یافتن یک راه حل می کنید. در این آموزش ویدیویی قصد داریم درباره یکی از خطاها و مشکلاتی که در حین کار کردن با ویندوز و برنامه های آن به وجود می آید را بررسی و رفع کنیم.

پیغام خطا

An attempt was made to reference a token that does not exist

خطایی که منجر به عمل نکردن دکمه Start و نوار وظیفه و باز نکردن پوشه ها و فایل های اجرایی در دسکتاپ و در نهایت متوقف شدن Explorer.exe می شود.

در این راستا گزارش هایی از جانب کاربران مختلف به صورت feed back به مایکروسافت ارسال شد، که علت بروز این خطا را چندین عنوان مختلف بیان کردن که ممکن است عمل بروزرسانی ویندوز کامل انجام نشده است و فایل مخربی وارد سیستم شده است و بروزرسانی یکی از برنامه های نصبی دچار مشکل شده و یا ایراداتی از قبیل استفاده از ویژوال استدیو ، کنسول مدیریت ویندوز یا MMC ، مجازی سازی ویندوز hyperV و IIS و…

راه حل پیشنهادی این خطا

- بروزرسانی کامل ویندوز

- ترمیم فایل های خراب و یا ناقص

- ایجاد یا ترمیم فایل های کتابخانه ای 32 بیتی ویندوز با پسوند dll

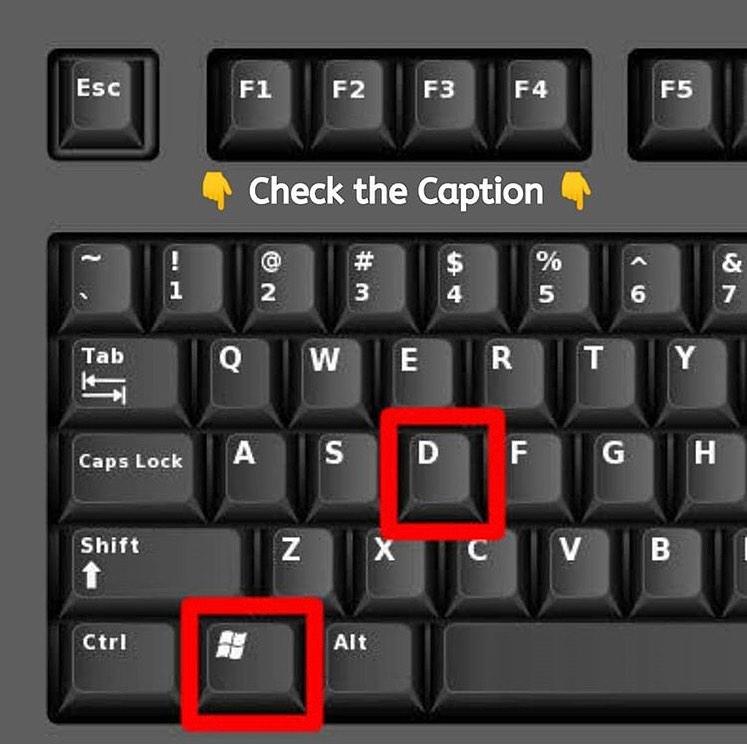

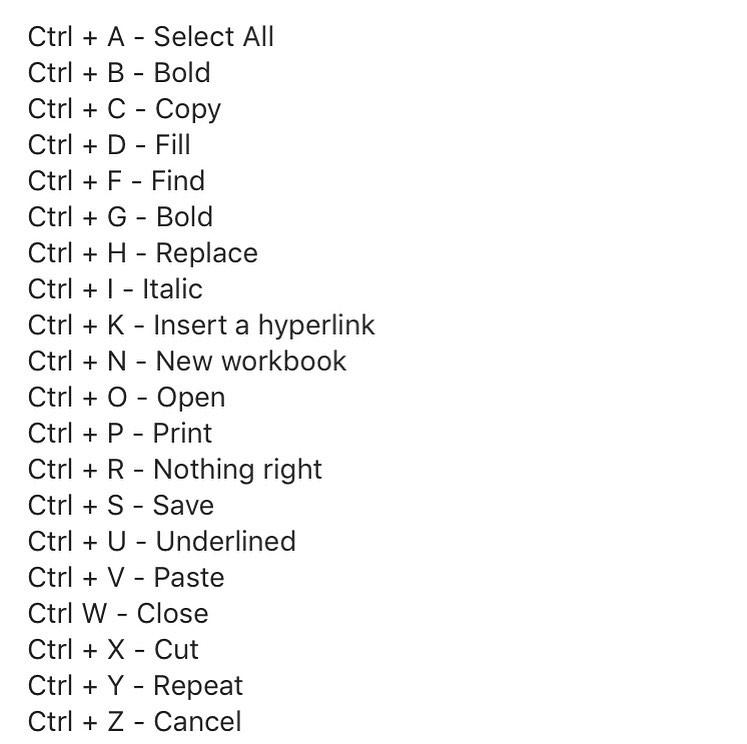

ابتدا کلید های ترکیبی Win+R را می گیریم تا پنجره Run ظاهر شود سپس با تایپ کردن CMD همزمان کلیدهای ترکیبی Ctrl+Shift+Enter را می زنیم تا محیط Command Prompt با سطح کاربری administraotr باز شود. ابتدا یک بار عمل اسکن یا ترمیم فایل های خراب را با دستور Sfc /scannow انجام می دهیم. بعد از کامل شدن بازسازی سپس اقدام به راه اندازی مجدد کامپیوتر می کنیم. بعد از روشن شدن سیستم اگر هیچ تغییری مشاهده نشد، دستورات زیر را در محیط cmd به کار ببرید کنید:

cd %windir%\system32

for /f %s in ('dir /b *.dll') do regsvr32 /s %s