بانک آموزشی

نرم افزار - سخت افزار - طراحی - برنامه نویسی _ ویروس شناسی ...

بانک آموزشی

نرم افزار - سخت افزار - طراحی - برنامه نویسی _ ویروس شناسی ...چگونگی هک شدن اکانت واتساپ (Whatsapp)

واتساپ چگونه هک می شود؟!

WhatsApp یک اپلیکیشن پیام رسان است که به عنوان جایگزینی برای تماس تلفنی و پیام کوتاه در تلفن های هوشمند استفاده می شود. این برنامه کاملا رایگان بوده و متعلق به شرکت فیس بوک می باشد. واتساپ به دلیل ویژگی های مختلفی مانند تماس بین المللی رایگان مبتنی بر اینترنت و رمزگذاری قوی از محبوبیت زیادی در میان کاربران برخوردار است به گونه ای که بیش از 1.5 میلیارد کاربر دارد و روزانه 60 میلیارد پیام در آن رد و بدل می شود. حال این محبوبیت پیامدهایی را هم به دنبال دارد که یکی از مهم ترین این پیامد ها، بحث امنیت می باشد. در این مقاله به بررسی چگونگی هک واتساپ می پردازیم.

روش های رایج که برای هک واتساپ به کار میرود عبارتند از:

- روش مهندسی اجتماعی

- استفاده مخفیانه از WhatsApp Web

- استفاده از بدافزارها و لینک های آلوده

- استفاده از آسیب پذیری ها

- و …

استفاده از روش مهندسی اجتماعی

یکی از مهمترین روش ها که هرگز برطرف (patch) نخواهد شد، روش مهندسی اجتماعی هست که همیشه مورد استفاده نفوذگران قرار گرفته است. اگر بخواهیم مهندسی اجتماعی را در یک جمله بیان کنیم، عبارت است از هنر فریب دادن افراد .

برای نفوذ به واتساپ نیاز به یک کد چند رقمی است که از طریق پیامک به شماره موبایل ارسال می شود. حال اگر نفوذگری بتواند این کد را به دست آورد، به راحتی می تواند وارد حساب واتساپ شود. برای به دست آوردن این کد می تواند به فریب دادن هدف خود بپردازد و امکان این وجود دارد که به دلیل عدم برخورداری افراد از سواد فناوری اطلاعات به راحتی در تور نفوذگر قرار گیرد.

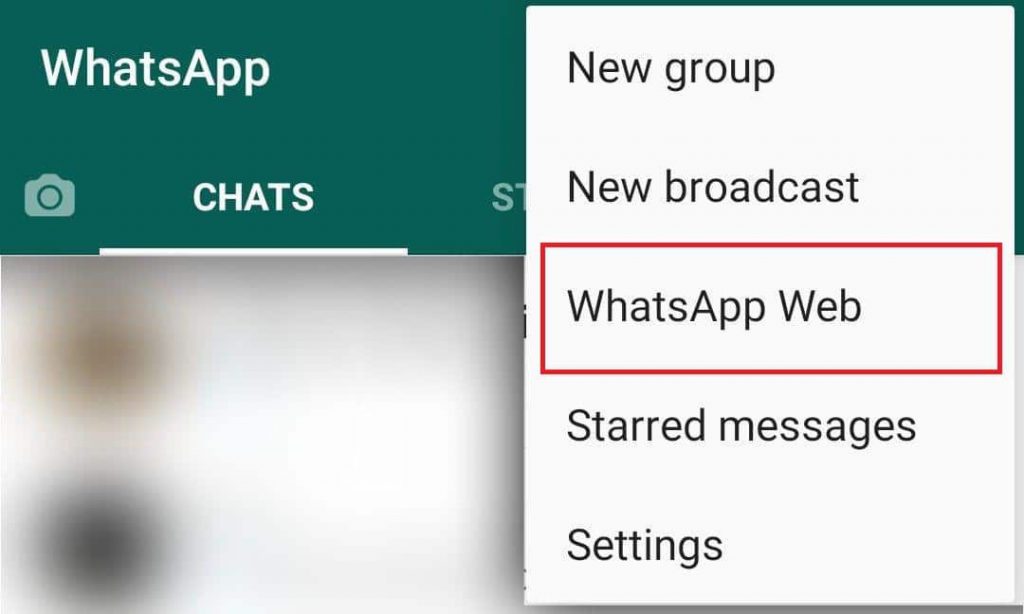

استفاده مخفیانه از WhatsApp Web

همانطور که می دانید واتساپ قابلیت جالبی به اسم WhatsApp Web دارد که می توان با اسکن QR-Code موجود در صفحه وب، به راحتی واتساپ موجود در گوشی را به مرورگر انتقال داد. حال این امکان وجود دارد که نفوذگر با دسترسی فیزیکی به گوشی شما اقدام به انجام این کار کند.

استفاده از بدافزار ها و لینک های آلوده

استفاده از بدافزار ها تقریبا یکی از شایع ترین روش ها است که بیشتر با روش مهندسی اجتماعی مرتبط است. نفوذگر می تواند با شناسایی شخصیت و علایق هدف خود اقدام به تولید بدافزاری کند که با ارسال آن به هدف، بلافاصله تحت تاثیر قرار گرفته و اقدام به نصب آن کند. با نصب بدافزار، نفوذگر به پیامک های گوشی دسترسی پیدا می کند که در ادامه به راحتی می تواند کد احراز هویت واتساپ را به دست بیارود.

استفاده از آسیب پذیری ها

حتما در برخی از منابع خبری شنیده اید که مثلا یک برنامه دارای آسیب پذیری است که موجب افشای اطلاعات کاربران یا برخی دسترسی های دیگر از آن ها می شود. اینگونه آسیب پذیری ها که با اسم (vulnerability) شناخته می شوند، نوعی باگ به حساب می آیند که نفوذگران می توانند با اکسپلویت (Exploit) کردن آن ها به خواسته های خود برسند.

این آسیب پذیری ها می توانند حیاتی باشند، یعنی دسترسی بسیار مهمی را به یک هکر بدهند به عنوان نمونه می توان به باگ اخیر کشف شده اشاره کرد که میتواند به مهاجمان، امکان نفوذ و اجرای کد از راه دور (RCE) دهد. در این آسیب پذیری مهاجم میتواند تنها با ارسال یک GIF ویژه، از این نقص بهرهبرداری کند و کنترل تلفن همراه را در دست بگیرد. و یا می توانند دسترسی هایی جزئی و ساده ای داشته باشند که ممکن است بعضی از آن ها تهدید به شمار نیاید.

سخن پایانی

حریم خصوصی می تواند یکی از بزرگترین دارایی های یک شخص باشد که با ورود افراد غیرمجاز به آن، دیگر ارزش آن از بین می رود و شخصی که حریم خصوصی اش نابود شده باشد، امکان دارد که دیگر شخص نرمالی نباشد و همیشه از این موضوع رنج ببرد. پس سعی کنیم وارد حریم خصوصی دیگران نشویم.

با امکانات جدید واتس اپ آشنا شوید

شارژ پهپادهای الکتریکی با باتری پرنده

- گروهی از پژوهشگران، روشی را به منظور شارژ پهپادهای الکتریکی در میان هوا ایجاد کردند.

ساخت تراشه ها با الگوبرداری از مغز حشرات

کشف نقص جدید در واتساپ با امکان اجرای کد از راه دور

یک محقق امنیتی، نقصی را در سیستمعامل پیامرسان محبوب واتس اپ در دستگاههای اندرویدی شناسایی کرده است که میتواند به مهاجمان، امکان ارتقاء امتیاز و اجرای کد از راه دور (RCE) دهد.

این حفرهی امنیتی که توسط یک محقق با نام مستعار "Awakened" کشف شد، به عنوان یک اشکال "double-free" توصیف و به آن شناسهی "CVE CVE-2019-11932" اختصاص داده شده است.

این نقص، در نسخهی 2.19.230 واتساپ در دستگاههای دارای اندروید 8.1 و 9.0 اجازهی اجرای کد از راه دور را میدهد و در نسخههای قبلی فقط میتواند برای حملات انکار سرویس (DoS) استفاده شود.

آسیبپذیری شناساییشده، در یک کتابخانهی منبعباز به نام "libpl_droidsonroids_gif.so" وجود دارد که توسط واتساپ برای تولید پیشنمایش پروندههای GIFاستفاده میشود.

بهرهبرداری از این نقص، شامل ارسال یک پروندهی GIFمخرب است که میتواند در هنگام بازکردن گالری واتساپ توسط کاربر (بهعنوان مثال، زمانی که کاربر میخواهد برای یکی از مخاطبین خود تصویری ارسال کند) بهطور خودکار باعث آسیبپذیری شود.

بهگفتهی این محقق، مهاجم نمیتواند تنها با ارسال یک GIFویژه، از این نقص بهرهبرداری کند و کنترل تلفن همراه را در دست بگیرد. مهاجم ابتدا باید از آسیبپذیری دیگری که در تلفن کاربر وجود دارد سوءاستفاده کند تا به چیدمان حافظه دسترسی پیدا کند؛ زیرا یک اشکال "double-free" نیاز دارد تا یک مکان از حافظه را دوبار فراخوانی کند و این کار میتواند منجر به خرابی یک برنامه یا ایجاد یک آسیبپذیری شود.

در این حالت، هنگامی که یک کاربر واتساپ، نمایهی گالری را برای ارسال پروندهی رسانه باز میکند، واتساپ آنرا با استفاده از یک کتابخانهی منبعباز بومی به نام "libpl_droidsonroids_gif.so" برای تولید پیشنمایش پروندهی GIFکه شامل چندین فریم رمزگذاریشده است، تجزیه میکند.

برای ذخیرهسازی فریمهای رمزگشاییشده، از بافری با نام "rasterBits" استفاده میشود. اگر همهی فریمها دارای اندازهی یکسان باشند، مجدداً از "rasterBits" برای ذخیرهی قابهای رمزگشاییشده، بدون تخصیص مجدد استفاده میشود که همین امر میتواند به مهاجم اجازهی سوءاستفاده از آسیبپذیری دهد.

پس از بهرهبرداری، دو بردار حمله وجود دارد که مهاجمان میتوانند از آن استفاده کنند. اولین مورد، افزایش امتیاز محلی است که در آن، یک برنامهی مخرب بر روی دستگاه نصب میشود که آدرس کتابخانههای "zygote" (فرایند قالب برای هر برنامه و سرویس آغازشده در دستگاه) را جمعآوری میکند و یک فایل GIFمخرب تولید میکند که منجر به اجرای کد در متن واتساپ میشود.

این کار به نرمافزار مخرب اجازه میدهد تا پروندههای موجود در سندباکس واتساپ از جمله پایگاهدادهی پیام را سرقت کند.

بردار حملهی دوم، RCEاست که در آن، یک مهاجم با برنامهای که دارای آسیبپذیری افشای اطلاعات حافظهی از راه دور است، برای جمعآوری آدرسهای کتابخانههای "zygote" و تهیهی یک فایل GIFمخرب جفت میشود. به محض اینکه کاربر نمای گالری را در واتساپ باز میکند، پروندهی GIFیک پوسته در زمینهی واتساپ ایجاد میکند.

Awakend، فیس بوک را از این اشکال مطلع کرد و این شرکت، همان زمان وصلهی رسمی برای برنامه را در نسخهی واتساپ 2.19.244 منتشر نمود.

به کاربران توصیه میشود که واتساپ خود را به این نسخه بهروز کنند تا از این اشکال در امان بمانند.

هشدار گوگل در خصوص سوءاستفادهی فعال از یک آسیبپذیری روزصفرم در گوشیهای هوشمند اندرویدی جدید

بنا به کشفیات محققان امنیتی، یک آسیب پذیری روز صفرم وصلهنشده در سیستمهای اندرویدی وجود دارد که اکثر گوشیهای هوشمند اندرویدی جدید برندهای معروف را هدف قرار میدهد. بنا به گفتهی محققان، متأسفانه این آسیبپذیری تحت سوءاستفادهی فعال است.

این آسیبپذیری که با شناسهی CVE-2019-2215ردیابی میشود و از نظر شدت، «بالا» رتبهبندی شده است، یک آسیبپذیری استفاده پس از آزادسازی است که سوءاستفاده از آن به مهاجم اجازه میدهد دسترسی ریشهای به هدف بهدست آورد.

اگرچه گوگل قبلاً این نقص را در نسخههای قبلی اندروید برطرف ساخته است؛ این نقص طی مرور کد Pixel 2در آخرین وصلهی امنیتی، کشف شده است. اگرچه این نقص قبلاً در ماه دسامبر سال 2017 در هستهی 4.14 Linux، هستهی Android Open Source Project (AOSP) 3.18، هستهی AOSP 4.4و هستهی AOSP 4.9برطرف شده است؛ اما در نسخههای اخیر و بهویژه دستگاههایی که Android 8.xو نسخههای پس از آن را اجرا میکنند، دوباره ظاهر شده است. بنابراین، کاربرانی که دارای گوشیهای هوشمند مدل قدیمی هستند با مشکلی مواجه نمیشوند.

دستگاههایی که تحتتأثیر این آسیبپذیری قرار گرفتهاند، عبارتند از:

- Pixel 2دارای سیستمعامل Android 9و Android 10 preview

- Huawei P20

- Xiaomi Redmi 5A

- Xiaomi Redmi Note 5

- Xiaomi A1

- Oppo A3

- Motorola Moto Z3

- گوشیهای LGدارای سیستمعامل Android 8 Oreo

- Samsung Galaxy S7,S8,S9

دستگاههای Pixel 3و Pixel 3aبه این نقص آسیبپذیر نیستند.

از آنجاییکه این آسیبپذیری به طور عمومی افشا شده است و کد اثبات مفهوم (PoC)آن نیز برای سوءاستفاده در دسترس است، مورد سوءاستفاده قرار گرفته است.

گروه تحقیقات امنیتی Project Zeroاز گوگل هشدار داد که احتمال دارد این آسیبپذیری توسط فنآوریهای گروه NSOمستقر در اسرائیل یا یکی از مشتریانش مورد سوءاستفاده قرار گرفته باشد. گروه NSOبه دلیل فروش سوءاستفادههای روز صفرم به دولتهای مجاز، مورد سرزنش قرار گفته است. اعتقاد بر این است که برخی از این دولتها از فنآوری NSOعلیه فعالان حقوق بشر و روزنامهنگاران در حملات هدف، استفاده کردهاند.

آسیبپذیری وصلهنشدهی CVE-2019-2215میتواند به روشهای مختلفی مورد سوءاستفاده قرار گیرد. در یک سناریو، هدف فریب داده میشود که یک برنامهی جعلی را دانلود کند. روش دوم آلودهسازی شامل زنجیرکردن این نقص با آسیبپذیری دیگر در کدی است که مرورگر کروم برای رندرکردن محتویات استفاده میکند.

گوگل اطمینان داد که این نقص آنگونه که بهنظر میرسد خطرناک نیست. درواقع، سوءاستفاده از آن دشوار است و سوءاستفادهی بالقوه از آن نیاز به نصب یک برنامهی مخرب دارد. هر بردار حملهی دیگری همچون از طریق مرورگر وب، نیاز به زنجیرشدن با یک سوءاستفادهی دیگر دارد.

وصلهی این آسیبپذیری، بهزودی، در بهروزرسانی امنیتی ماه اکتبر اندروید گوگل وصله خواهد شد.

راهکارهای امن سازی دستگاههای یوبیکوئیتی (UBIQUITI) جهت مقابله با حملات DDOS

در بهمن ماه سال 1397 اخباری مبنی بر سوء استفاده از دستگاههای یوبیکوئیتی ( Ubiquiti )برای انجام حمله DDoSبا بیتریت قابل توجه منتشر شد. این حمله از آسیبپذیر بودن سرویس فعال بر روی پورت UDP/10001این دستگاهها سوءاستفاده نموده بود (دستگاههای یوبیکوئیتی برای تسریع عملیات شناسایی شدن توسط سایر تجهیزات شبکه، سرویس معرفی خود را بر روی پورت 10001 خود اجرا میکنند). نفوذگران دریافته بودند که میتوانند با ارسال بستههای UDPکوچک 56 بایتی، پاسخی 206 بایتی دریافت کنند و بدین ترتیب حملات DDOS Amplificationای با ضریب تقویت حدود 3.67 ترتیب داده بودند (جزء حملات DDOS Amplificationبا ضریب تقویت پائین محسوب میگردد).

در سال 2016 میلادی نیز باتنتی با نام Brickerbot، نام میزبان برخی از دستگاههای یوبیکوئیتی آسیبپذیر را تغییر داده بود. هدف نویسنده این باتنت، تخریب دستگاههای آسیبپذیر IoTپیش از آلوده شدن به سایر بدافزارها مانند miraiو شرکت ناآگاهانه در حملات آتی بوده است. وی قصد داشته صاحبان دستگاههای آسیبپذیر را مجبور کند تا دستگاههای خود را به روزرسانی کنند. هر دستگاه یوبی کوئیتی که "سرویس Telnetآن از طریق شبکه اینترنت قابل دسترسی بوده و تنظیمات کارخانه دستگاه تغییر داده نشده باشد" یا "به روز نشده و آسیبپذیر باشد" در معرض آلودگی به این باتنت قرار داشت (یکی از نامهای کاربری و پسوردهای مورد استفاده برای حمله که به طور پیش فرض در دستگاهها وجود دارد نام کاربری و رمزعبور ubntاست). این شبکه بات در صورتی که دستگاهی با چنین مشخصاتی شناسایی مینمود، مقدار hostnameدستگاه را به یکی از موارد زیر تغییر میداد تا به مالکان راجع به آسیبپذیری سوء استفاده شده هشدار دهد:

-SOS-DEFAULT-PASSWORDHACKED-ROUTER-HELP

-SOS-HAD-DUPE-PASSWORDHACKED-ROUTER-HELP

-SOS-HAD-DEFAULT-PASSWORDHACKED-ROUTER-HELP

HACKED-ROUTER-HELP-SOS-VULN-EDB-39701

HACKED-ROUTER-HELP-SOS-WAS-MFWORM-INFECTED

HACKED-ROUTER-HELP-SOS-WEAK-PASSWORD

نامهای تغییر یافته نشاندهنده استفاده از پسوردهای ضعیف، ساده و پیش فرض و حتی استفاده از نسخه به روز نشده (به عنوان نمونه، دارای آسیبپذیری آپلود فایل با شماره VULN-EDB-39701) توسط کاربران است.

این تجهیزات اغلب توسط شرکتهای بزرگ ارائهدهنده خدمات اینترنت مورد استفاده قرار میگیرند

روش مقابله و امنسازی

برای جلوگیری از انواع حملات تشریح شده به دستگاههای یوبیکوئیتی لازم است موارد زیر هرچه سریعتر در دستگاههای آلوده اعمال شوند:

- مسدود کردن دسترسی به پورت UDP/10001از بیرون شبکه (در صورت عدم امکان مسدودسازی لازم است در تنظیمات دستگاه قابلیت discoveryاین سرویس با استفاده از دستور زیر غیر فعال شود)

set service ubnt-discover disable

- تنظیمات کارخانهای دستگاه تغییر داده شوند.

- دسترسی به telnetدستگاه غیر فعال شود.

- دستگاه به روزرسانی شود.

- درخصوص آن دسته از دستگاههایی که نام میزبان آنها تغییر یافته است، بایستی Firmwareدستگاه مجدداً نصب و پیکربندی گردد.

آسیب پذیری سرویس SSL VPN در فایروال های CYBEROAM به شماره CVE-2019-17059

یک آسیب پذیری حیاتی در کنسول مدیریت و SSL VPNتجهیزات UTMشرکت سایبروم گزارش شده است. درصورت حمله موفق، حمله کننده دسترسی با سطح rootرا بدست خواهد آورد. با توجه به قرارگیری سرویسدهندههای VPNاز جمله سرویس SSL VPNدر تجهیزات UTMبر بسترشبکه اینترنت جهت برقراری دسترسی از راه دور به شبکه داخلی، این نوع آسیبپذیری می تواند بسیار خطرناک باشد.

تمامی فایروالهای سوفوس با سیستم عامل CROS 10.6.6 MR-5 و قبل از آن آسیبپذیر می باشند. جهت رفع آسیب پذیری بروزرسانی دستگاه ضروری است.

منابع :

https://community.sophos.com/kb/en-us/134732

https://www.symantec.com/security-center/vulnerabilities/writeup/110370?om_rssid=sr-advisories

آسیب پذیری مهم در ابزار SUDO در سیستم عامل های لینوکس به شماره CVE-2019-14287

یک آسیب پذیری مهم شناسایی شده در ابزار sudoدر توزیعهای مختلف لینوکس، تحت شرایطی امکان اجرای دستورات به عنوان کاربر rootرا برای کاربران عادی فراهم میکند. در شرایطی که تنظیمات sudo در قسمت Runasبرای کاربر شامل ALLباشد، کاربر میتواند با استفاده از دستور sudoو شناسه کاربری 1- فرامین خود را در سطح rootاجرا نماید.

این آسیبپذیری در نسخههای 1.8.28ابزار sudoدر توزیعهای مختلف لینوکس وجود دارد. برای رفع آسیبپذیری لازم است بروزرسانی این ابزار صورت گیرد.

آسیب پذیری خطرناک محصولات SIMATIC WINCC ، SIMATIC PCS7 و SIMATIC TIA PORTAL

طبق مستند منتشر شده شرکت #Siemen در تاریخ 2019-09-10 (19/6/98) محصولات SIMATIC WinCC Runtime و SIMATIC PCS7 و SIMATIC WinCC ( همچنین نسخه TIA PORTAL ) دارای آسیب پذیری با درجه اهمیت 9.1 و شماره CVE-2019-10916 هستند که اجازه اجرای کد را برای حمله کننده برروی سیستم های آلوده را فراهم می کند. این آسیب پذیری قابل بهره برداری از راه دور می باشد ( حمله کننده می بایست به project file دسترسی داشته باشد ) و به دلیل ضعف در کد از نوع SQL INJECTION (شماره CWE-89) بوجود آمده است.

محصولات آسیب پذیر به ظرح زیر می باشند :

• تمامی نسخه های SIMATIC PCS 7 V8.0

• تمامی نسخه های SIMATIC PCS 7 V8.1 قبل از V8.1 به همراه WinCC V7.3 Upd 19

• تمامی نسخه های SIMATIC PCS 7 V8.2قبل از V8.2 SP1 به همراه WinCC V7.4 SP1Upd11

• تمامی نسخه های SIMATIC PCS 7 V9.0 قبل از V9.0 SP2 به همراه WinCC V7.4 SP1Upd11

• تمامی نسخه های SIMATIC WinCC (TIA Portal) V13

• تمامی نسخه های SIMATIC WinCC (TIA Portal) V14

• تمامی نسخه های SIMATIC WinCC (TIA Portal) V15

• تمامی نسخه های SIMATIC WinCC Runtime Professional V13

• تمامی نسخه های SIMATIC WinCC Runtime Professional V14 قبل از V14.1 Upd 11

• تمامی نسخه های SIMATIC WinCC Runtime Professional V15 قبل از V15.1 Upd 3

• نسخه SIMATIC WinCC V7.2 و همه نسخه های قبل از آن

• تمامی نسخه های SIMATIC WinCC V7.3 قبل از V7.3 Upd 19

• تمامی نسخه های SIMATIC WinCC V7.4 قبل از V7.4 SP1 Upd 11

• تمامی نسخه های SIMATIC WinCC V7.5 قبل از V7.5 Upd 3

جهت رفع این آسیب پذیری به نکات زیر توجه فرمایید:

بروز رسانی های زیر توسط Siemens منتشر شده که در آن ها این آسیب پذیری مرتفع شده است :

• SIMATIC WinCC Runtime Professional v14: Update to v14.1 Upd 11

• SIMATIC WinCC Runtime Professional v15: Update to v15.1 Upd 3

• SIMATIC PCS7 v8.1: Update WinCC to v7.3 Upd 19

• SIMATIC PCS7 v9.0: Update WinCC to v7.4 SP1 Upd 11

• SIMATIC WinCC v7.3: Update WinCC to v7.3 Upd 19

• SIMATIC PCS7 v8.2: Update WinCC to v7.4 SP1 Upd 11

• SIMATIC WinCC v7.4: Update WinCC to v7.4 SP1 Upd 11

• SIMATIC WinCC v7.5: Update WinCC to v7.5 Upd 3