بانک آموزشی

نرم افزار - سخت افزار - طراحی - برنامه نویسی _ ویروس شناسی ...

بانک آموزشی

نرم افزار - سخت افزار - طراحی - برنامه نویسی _ ویروس شناسی ...Group Policy چیست؟ (قسمت اول)

Group Policy چیست؟

Group Policy ساختاری است که برای اعمال مجموعه ای از تنظیمات یا سیاست ها (حال یا امنیتی یا غیرامنیتی) به مجموعه ای از کاربران و کامپیوترهای یک ساختار اکتیودایرکتوری بکار می رود.شما از طریق Group Policy یا به اختصار GP می توانید یک سری تنظیمات امنیتی و کاربری را در سیستمتان انجام دهید ، در کامپیوترهای Local یا کامپیوترهایی که به عنوان سرور استفاده می شدند و دارای دامین کنترلر و اکتیودایرکتوری نیستند شما می توانستید یک GP را به مجموعه ای از کاربران Assign یا اعمال کنید ولی در شبکه که دارای دامین کنترلر و اکتیودایرکتوری است شما می توانید بینهایت GP را به کامپیوترها، کاربران و OU ها Assign کنید ، Group Policy دراین شبکه ها یک Object می باشد و شما میتوانید به ازای هرکدام از Object ها در دامینتان ، یک GP داشته باشید ،از اینرو به آن Group Policy Object یا به اختصار GPO مینامند.نکته ی دیگری که باید دقت کنید این است که شما به یک کاربر یا کامپیوتر بیشتر از ۹۹۹ GPO نمی توانید اعمال کنید.البته لازم به ذکر است که طراحی GP مبحثی است که در حوصله ی این مقاله نمیگنجد.

سطوح مختلف اعمال Group Policy

Group Policy درسطوح مختلفی وجود دارد که از نظر اولویت به ترتیب زیر می باشند :

- Sub OU Group Policy اولویت اول

- OU Group Policy اولویت دوم

- Domain Group Policy اولویت سوم

- Site Group Policy اولویت چهارم

- Local Group Policy اولویت پنجم

همانطور که از اسم هر سطح پیداست،LGP ،GP مربوط به سیستمهای local است.DGP هم GP های اعمال شده به دامین کنترلر می باشد.SGP هم GPهای اعمال شده به سایت ( به فضایی که سیستم ها در آن قرار میگیرند سایت گفته می شود ) می باشد و UGP هم GP هایی است که به هر OU اعمال می شود.حال نکاتی را باید در نظر داشته باشید:

- به صورت پیش فرض تمامی سیستم ها قبل از آنکه به عضویت دامین در آیند از LGP یا local group policy تبعیت می کنند.

- به صورت پیش فرض اگر به هیچکدام از OU ها یا سایت ، GP اعمال نشود،از GP مربوط به دامین استفاده می کنند.

GPOهای ساخته شده بصورت پیشفرض

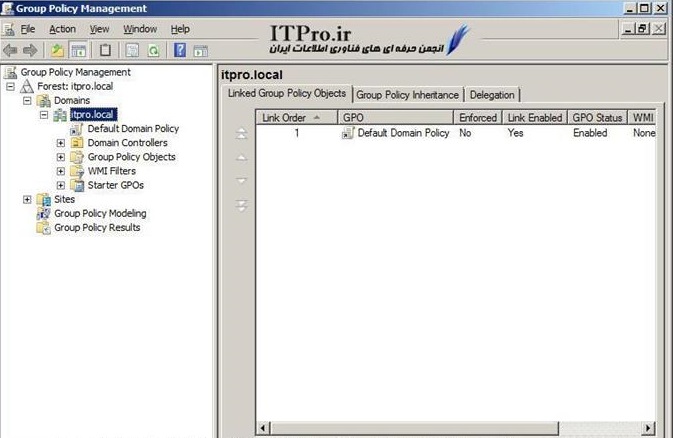

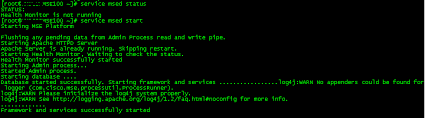

برای اینکه به کنسول مدیریتی Group Policy Management دسترسی پیدا کنیم می بایست در Run تایپ کنیم gpmc.msc و بعد OK را بزنیم تا این کنسول نمایان شود مانند شکل زیر:

همانطور که در شکل مشاهده می کنید در اینجا دامین ما وجود دارد و به ما نشان میدهد که چه OUهایی داریم و چه Policyهایی به آنها Assign شده ، در Group Policy Management به صورت پیشفرض دو عدد GPO وجود دارد که خود به طور پیشفرض یک سری تنظیمات امنیتی در آنها وجود دارد:

- Default Domain Policy : که Policy های تنظیم شده دراین قسمت ،به کامپیوترها و یوزرهای Join شده به دامین را اعمال میشود.

- Default Domain Controller Policy : که Policy های اعمال شده به این قسمت ،تنها به دامین کنترولرهای شبکه اعمال میشود.

ایجاد ، حذف و لینک کردن GPO

برای اینکه یک GPO درست کنیم بر Group Policy Objects راست کلیک میکنیم و New را میزنیم و در پنجره باز شده یک نام برای آن نوشته و OK میکنیم تا GPO ساخته شود.حالا برای اینکه این GPO را به یک OU ، Assign کنیم می بایست روی OU راست کلیک کرده و Link an Existing GPO را بزنیم سپس در پنجره باز شده لیست Group Policy Object های ساخته شده نشان داده میشود و GPO مد نظر خود را انتخاب می کنیم تا Assign شود. برای اینکه یک GPO را از OU برداریم می بایست بر روی GPO ی Link شده در مسیر OU مد نظر ، راست کلیک کرده و Delete را بزنیم دقت داشته باشید که از این روش تنها لینک از OU پاک میشود و برای پاک کردن GPO بصورت کامل میبایست GPO مد نظر را از مسیر Group Policy Objects پاک کنیم .با راست کلیک بر روی Group Policy Objects میتوانید لیست GPOهای ساخته شده را مشاهده کنید و با راست کلیک بر روی هرکدام از آنها و انتخاب Edit وارد تنظیمات GP آن شوید.

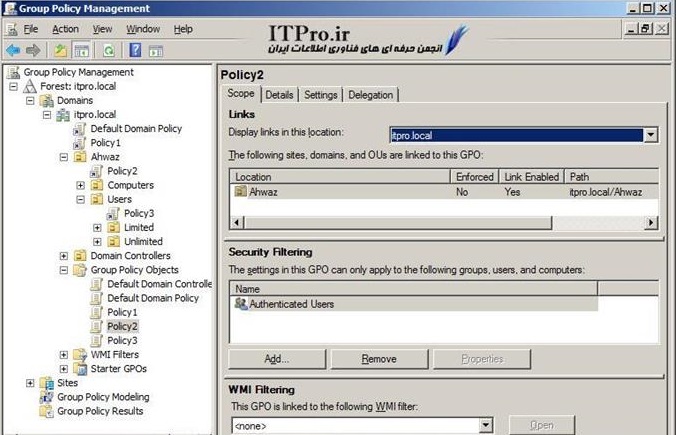

با کلیک بر روی GPO مد نظر در سمت راست تصویر یک سری تنظیمات را مشاهده می کنید به شکل زیر نگاه کنید :

در تب Scope می توانیم ببینیم که این GPO به کجاها Assign شده است. در قسمت Links می بینیم که این GPO به چه Siteها ، Domainها و یا OUهایی Assign شده و در قسمت پایین تر یعنی Security Filtering میتوانید مشخص کنید که این GPO چه یوزرها ، گروهها و یا کامپیوترهایی را تحت تاثیر قرار داده است ، همانطور که مشاهده می کنید در اینجا Authenticated users به صورت پیشفرض وجود دارد به این معنی که GPO ساخته شده میتواند تمامی یوزرها ، گروهها و یا کامپیوترهایی که احراز هویت شده اند و دارای username و password ( که البته این پسورد می تواند blank باشد ) هستند را تحت تاثیر قرار می دهد.

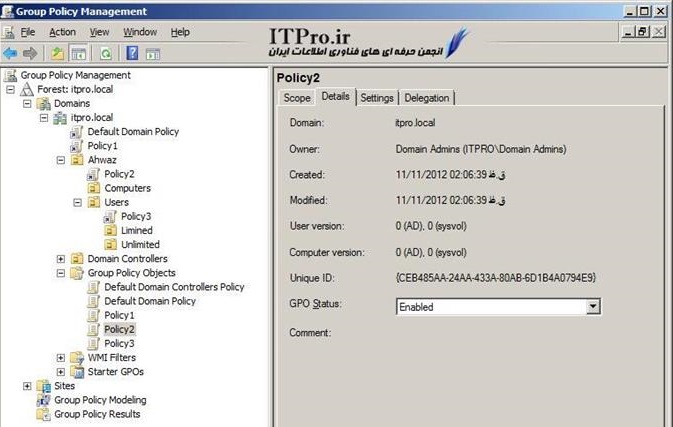

تب بعدی Details هست که در آن میتوانید وضعیت GPO را مشاهده کنید همچنین میتوانید تعیین کنید که این GPO به کامپیوترها اعمال شود یا یوزرها ، هیچکدام و یا هر دو آنها .

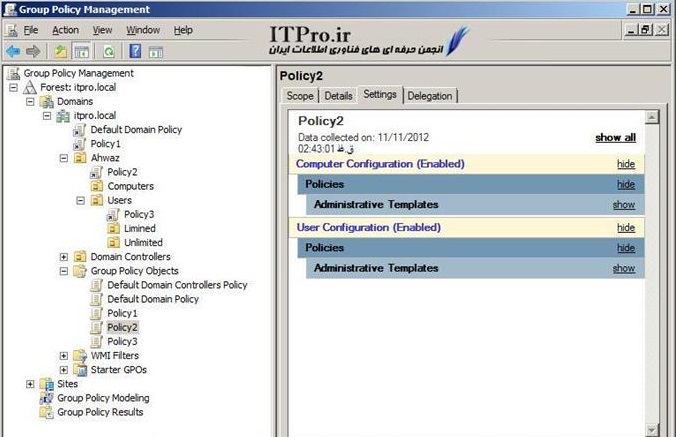

تب بعد Setting هست که گزارش میدهد که چه تغییراتی در این GPO انجام شده.

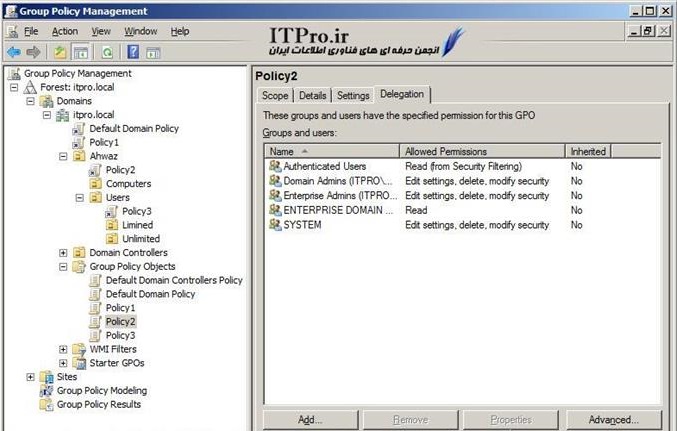

و در تب آخر که Delegation هست شما می توانید انجام یک سری از تنظیمات را به کاربران واگذار کنید.از آنجا که در شبکه های بزرگ یا متوسط ، چندین نفر در بخش شبکه مشغول فعالیت هستند از اینرو هر شخص وظایف مختلفی خواهند داشت.در این بخش شما می توانید کارها را در شبکه تقسیم بندی کنید و به هر شخص متناسب با کاری که باید انجام دهد ، دسترسی هایی را تعریف کنید.بدینصورت که یک یوزر را Add میکنید بعد روی یوزر کلیک کرده و Advanced را می زنید و Permission های مد نظر خود را اعمال می کنید. خوب حال در سمت چپ شما می توانید کلیه OU هایی که ایجاد کرده اید را مشاهده کنید. اگر بر روی هر OU درسمت چپ کلیک کنید گزینه های زیر را مشاهده خواهید کرد ، با هم نگاهی کوتاه به آنها می اندازیم:

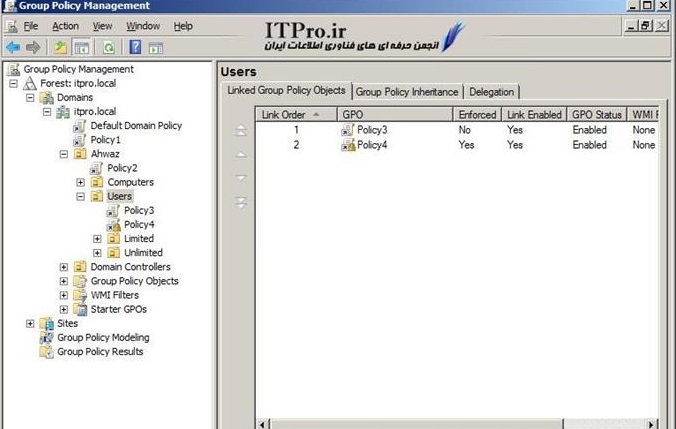

تب اول Linked Group Policy Objects که GPOهای لینک شده به OU را به ترتیب اولویت نشان میدهد.

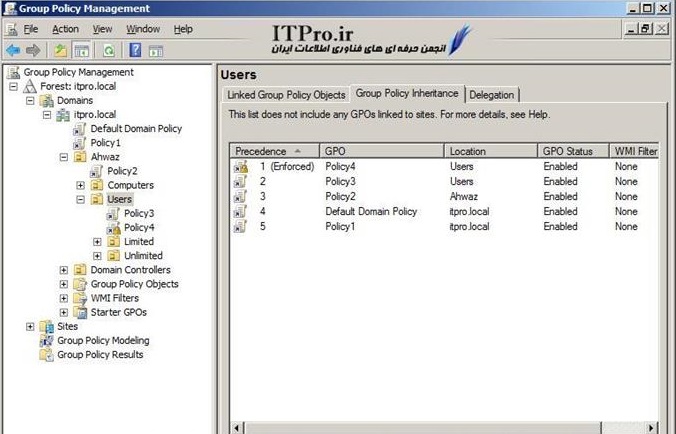

تب دوم Group policy Inheritance هست که نشان میدهد که چه GPOهایی و با چه اولویتهایی به آن Assign شده اند.

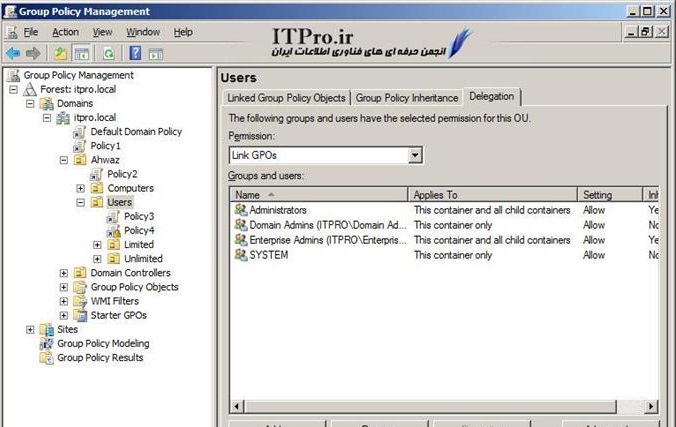

و تب سوم Delegation هست که برای واگذاری تغییر تنظیمات به عهده کاربر است.

کاربران ویندوز این وصلهها را نصب کنند تا هک نشوند + لینک دانلود

مایکروسافت ۸ دسامبر بولتن امنیتی ماهانه خود را برای کاربران ویندوزعرضه کرد. کاربران ویندوز برای آنکه از جانب هکرها در امان باشند، لازم است این بهروزرسانیها را دانلود کرده و روی سیستم خود نصب کنند.

MS15-128 یک سری رخنههای مربوط به حافظه گرافیکی که به یک هکر اجازه نصب برنامهها، مشاهده و حذف دادهها و ساخت یک پروفایل کاربری با حداکثر مجوزهای لازم را ارائه میکند ترمیم میکند. این رخنه روی سیستمعاملهای ویندوز ویستا به بعد و همچنین آفیس ۲۰۱۰ و ۲۰۰۷، Skype for Business، Microsoft Lync 2010 و Lync 20133 و چهارچوب داتنت وجود دارد.

رخنه بزرگ دیگر MS15-124 است که روی همه نسخههای اینترنت اکسپلورر تأثیرگذار بوده و به یک هکر اجازه میدهد، مجوز یکسانی را با کاربری که هم اکنون در سیستم حضور دارد به دست آورد. کاربرانی که به عنوان مدیر در یک سیستم حضور دارند بیشترین ضربه را از این رخنه متحمل خواهند شد. بعضی از آسیبپذیریهای شناسایی شده در این بولتن روی مرورگر مایکروسافت اچ، جدیدترین مرورگر ارائه شده از سوی مایکروسافت در ویندوز ۱۰ نیز تأثیرگذار هستند. به گفته یک کارشناس امنیتی یک هکر مجبور است از قابلیتهای یک سایت آلوده برای این منظور استفاده کند. این سایتها میتوانند محتوای دستکاری شده خاصی را برای بهرهبرداری از آسیبپذیریها در اختیار هکرها قرار دهند. یک هکر ممکن است یک کاربر را متقاعد سازد، که یک صفحه وب را از طریق لینکی که برای کاربر ارسال کرده، باز کند. هر دو رخنه بهطور اختصاصی به مایکروسافت گزارش شدهاند و هنوز در دنیای واقعی مورد بهرهبرداری قرار نگرفتهاند. در ادامه به اختصار مهمترین نقصهای بحرانی شناسایی شده را به شما معرفی میکنیم.

MS15-127 رخنهای است که مشکلات DNS ویندوز را ترمیم کرده است. این رخنه به یک هکر اجازه میدهد کدهایی را در قالب یک حساب سیستمی اجرا کند. برای این منظور هکر DNSهای ویندوز سرور را برای جوابگویی به درخواستهای ارسال شده ویرایش میکند. سیستمهایی که ویندوز سرور ۲۰۰۸ به بعد روی آنها نصب شده است به این آسیبپذیری آلوده هستند.

MS15-129 مشکلات مربوط به سیلورلایت در پلتفرمهای ویندوز و مک را ویرایش میکند. رخنهای که مجوز خواندن و نوشتن روی پلتفرمهای یاد شده را در اختیار هکرها قرار میدهد. یک هکر ممکن است کاربر را فریب داده تا به مشاهده صفحه وبی که حاوی دادهها و کدهای مخرب بوده بپردازد. با این روش هکر به هدف خود میرسد.

Ms15-130 رخنهای را در ویندوز ۷ و ویندوز سرور ۲۰۰۸ سرویس پک دو ترمیم میکند. رخنه وصله شده به یک هکر اجازه میدهد، از راه دور کدهایی را با هدف اکسپلویت کردن یک فونت در حال پردازش اجرا کنند.

MS15-131 در ارتباط با کاربران آفیس ۲۰۰۷ روی ماشینهای ویندوزی و مک است. این رخنه به یک هکر اجازه میدهد از راه دور کدهایی را با هدف بهرهبرداری از این رخنه اجرا کنند. البته برای اینکار کاربر باید فایل ویژهای را از آفیس باز کرده باشد.

مایکروسافت همچنین چهار وصله دیگر به نامهای Ms15-132 ، MS15-133 ، Ms15-134 و MS15-135 را برای مشکلات مهم ویندوز ارائه کرده است.

سریعترین شبکه غیرقابل ردیابی جهان طراحی شد

محققان موسسه MIT همراه با گروهی از محققان پلیتکنیک لوزان سوییس موفق به طراحی یک شبکه غیر قابل ردیابی شدند که در مقایسه با نمونههای مشابه نه تنها از کارایی بالاتر بلکه از سرعت بسیار سریعتری نیز برخوردار است. آلبرت کان از محققان این پروژه گفته است: «مورد استفاده اولیه این شبکه زمانی است که در نظر دارید فایلی را به صورت ناشناس به اشتراک قرار دهید. جایی که گیرنده و فرستنده به هیچ شکلی قادر به شناسایی یکدیگر نباشند.»

این تیم از محققان در نظر دارند گزارش دستاورد خود را در سمپوزیم ارتقا حریم خصوصی در دنیای فناوری که همین ماه برگزار میشود، ارائه کنند. او در بخشی از صحبتهای خود آورده است: «دلیلی که باعث شد ما دست به خلق این چنینی فناوری بزیم به مشکلاتی باز میگردد که در ارتباط با فناوریهایی همچون هانیپات وجود دارد. ما همچنین به مطالعه برنامههای کاربردی همچون توییتر پرداختیم. مکانی که شاید در نظر داشته باشید پیامهایی را بهطور ناشناس برای طیف گستردهای از کاربران ارسال کنید.»

این شبکه که Riffle نامیده میشود از تاکتیکهای رایج امنیتی استفاده میکند. اما اینکار را به شیوهای کاملا متفاوت از آن چیزی که تا پیش از این مشاهده شده است انجام میدهد. فناوری مرکزی این شبکه که mixnet نامیده میشود متشکل از مجموعهای از سرورها است که ترافیک قبل و بعد از ورود به سرور را قبل از آنکه اقدام به ارسال دادهای کند تغییر میدهد. جالب آنکه خود mixnet نیز توسط یک روتر بازگشتی پنهان میشود. اگر ترافیک از آلیس، باب و کارول باید به اولین گره شبکه و به ترتیب A,B و C برسد، سرور ممکن است ارسال بستهها را به صورت B,A و C انجام دهد. این رویکرد درهم آمیختن باعث شده است تا شبکه Riffle تبدیل به ابزار مخوفی شود. سرورهای تقسیم کننده ترافیک بهطور اتفاقی یک کارت را درآورده و بر مبنای آن عمل میکنند. در کنار تکنیک یاد شده زمانی که یک کاربر پیام یا فایلی را ارسال میکند، این محتوا به جای آنکه در یک سرور ذخیرهسازی شود در سرورهای متعددی ذخیرهسازی میشود. اینکار باعث میشود ردیابی یک پیام در عمل کار بسیار مشکلی باشد. تصویر زیر نحوه به اشتراکگذاری فایل در این شبکه را نشان میدهد.

هر گره قرار گرفته در این شبکه خود متشکل از یک لایه رمزنگاری شده است. حال این سوال پیش میآید که آیا Riffle غیر قابل شکستن است؟ به لحاظ فنی باید بگوییم شکستن این شبکه کار بسیار مشکلی است، اما واقعیت این است که هیچ سامانهای در جهان وجود ندارد که دست نیافتنی باشد. در بیشتر موارد اهرمهای مختلفی وجود دارند که مدیران اجرایی یک سامانه را مجبور میسازد به درخواستهایی در خصوص کشف پیامها جواب مثبت دهند. همچنین هر سامانهای آسیبپذیریهای مختلفی را در دل خود جای داده است که به افراد حرفهای اجازه میدهد از طریق این حفرهها به سامانهها وارد شوند. زمانی که یک شبکه حتا یک شبکه ناشناس جزییات مختلفی را درباره یک کاربر حتا به صورت پراکنده جمعآوری میکند، این پتانسیل را به وجود میآورد تا یک کارشناس حرفهای با چینش اطلاعات در کنار یکدیگر این توانایی را به دست آورد تا موقعیت یک کاربر را شناسایی کند.

حمله سایبری که «احراز هویت دو مرحلهای» را هم دور میزند!

این حملات با هدف نفوذ به سیستمهای بانکداری به ویژه برای کشورهای سوئیس، سوئد، اتریش و ژاپن طراحی شده است. این حمله با ارسال یک بدافزار برای کاربران بانکها، اقدام به سرقت حساب کاربری آنها کرده و در آخر برای دور زدن سیستمهای احراز هویت دو مرحلهای، آنها را به نصب یک برنامه بر روی گوشیهای تلفن همراه ترغیب میکند.

در این حمله ابتدا یک ایمیل جعلی با عناوینی مانند “صورت حساب از طرف یک شرکت معتبر ” برای کاربران ارسال میشود که حاوی یک فایل ضمیمهای با پسوند RTF است. در این فایل، یک فایل اجرایی دیگر وجود دارد که در صورت اجرای آن یک گواهی ssl جعلی ساخته می شود و کاربر را به سمت یک سایت جعلی که از پیش طراحی شده است، هدایت می کند. پس از آن هنگامی که کاربر نام کاربری و کلمه عبور خود را برای ورود به اینترنت بانک وارد می کند، به راحتی اطلاعات احراز هویت خود را در اختیار مهاجمین قرار می دهد.

به گزارش سایت پلیس فتا، گزارشات شرکت امنیتی trend micro حملات Emmental بدافزار اندرویدی از احرازهویت دو عاملی گذشته و کد مخربی را اجرا می کند که تنظیمات DNS کامپیوتر را تغییر میدهد سپس آن نقاط توسط مهاجم اداره خواهد شد. خرابکاران اقدام خود را با ارسال بدافزار از طریق حملات فیشینگ لینکهای آلوده یا فایل ضمیمه شده از طرف فروشندگان محصولات مختلف شروع میکنند. این بدافزار تنظیمات روی سیستم را تغییر میدهد و سپس خودش را حذف میکند.

جالب اینکه این بدافزار حتی ssl certificate جعلی را روی سیستمها نصب میکند که باعث میشود سرورهای HTTPS آلوده به صورت پیشفرض امن و مطمئن جلوه کنند و کاربران هیچ هشدار امنیتی را دریافت نکنند و متوجه حضور آنها نشوند.

کار دیگر Emmental این است که تولید رمز session انجام دهد. در واقع پیامکهایی را از بانک رهگیری کرده و به سمت سرور کنترل و فرمان که همان c&c است، به شماره موبایل دیگری ارسال میکند و با این کار مهاجم نه تنها نام کاربری و رمز عبور بانکی را بدست میآورد، بلکه رمزهای Session بانکی آنلاین را نیز میدزدد. به این ترتیب کنترل کاملی روی حسابهای کاربری قربانی بدست میآورند.

هکرها از Hotpatching ویندوز برای اختفا استفاده میکردند

Hotpatching در اصلاح فنی به وصلهسازی زنده یا بهروزرسانی پویای نرمافزاری مشهور است. راهکاری که در آن بدون اینکه به خاموش کردن یا راهاندازی مجدد دستگاه نیازی باشد، وصله مربوطه را روی سیستمعامل نصب میکند. گزارش مایکروسافت نشان میدهد این گروه کار خود را از سال ۲۰۰۹ آغاز کردهاند و در خلال این سالها موفق شدهاند به مراکز مهمی همچون سازمانهای دولتی، آژانسهای امنیتی، مؤسسات دفاعی و ارائهدهندگان سرویسهای ارتباطی در جنوب و جنوب شرق آسیا نفوذ کنند. در مکانیزم تهدید پیشرفته متناوب APT، سرنام Advanced Persistent Threat، اصل مهم پنهان ماندن است. این مدل از تهدید از راهکارهای پیشرفتهای استفاده کرده و در بهترین حالت ممکن به جمعآوری متناوب اطلاعات درباره یک فرد یا یک سازمان اقدام میکند.

در حقیقت تهدید پیشرفته متناوب را میتوان زیر مجموعهای از تهدیدات در نظر گرفت که در یک الگوی درازمدت استفاده میشود و مقصود از آن راهاندازی حملات پیچیدهای است که هدفش سازمانهای بزرگ است. در این مدل از حمله هکرها از مجموعهای گسترده و جامع از تکنیکها بهمنظور جمعآوری اطلاعات و دادهها استفاده میکنند. در حالی که این مدل حمله از تکنیکهای پیشرفته نفوذ برای جمعآوری اطلاعات استفاده میکند، اما میتواند از تکنیکهای دیگری از قبیل فناوریهای شنود ارتباطات یا تصویربرداری ماهوارهای برای جمعآوری اطلاعات استفاده کند. در مکانیزم تهدید پیشرفته متناوب هکرها از هر دو گروه ابزارهای رایج و مرسوم همچون بدافزارها و همچنین نسخه سفارشی و توسعهیافته ابزارهای رایج استفاده میکنند. گزارش مایکروسافت نشان میدهد که تمرکز این گروه عمدتاً روی اهداف خاص بوده و به دنبال کسب منافع مالی نبودهاند. در نتیجه احتمال اینکه این گروه هکری توسط سازمان دیگری هدایت و خطدهی شوند، وجود دارد. مؤلفه HotPatching از سال ۲۰۰۳ و همراه با سیستمعامل ویندوز سرور ۲۰۰۳ توسط مایکروسافت معرفی شد. هکرها با استفاده از این مؤلفه و ترکیب آن با روش «Spear- Phishing»، به شبکهها نفوذ میکردند. Spear Phishing گونهای از فیشینگ بوده که هدف آن فرد یا سازمان خاصی است. در این حمله هکرها تا حد امکان سعی میکنند اطلاعات شخصی خاصی را بهمنظور افزایش ضریب موفقیت خود به دست آورند. گروه پلاتینیوم با بهرهبرداری از ویژگی HotPatching، ویندوز کدهای مخرب خود را در فرایندهای در حال اجرا تزریق میکردند و در ادامه درهای پشتی و بدافزارهای نصبشده روی سیستم قربانی را از دید محصولات ضدبدافزاری پنهان میکردند. مایکروسافت در گزارش خود آورده است که هکرها معمولاً از تکنیک تزریق کد با استفاده از CreateRemoteThread NtQueueApcThread (برای اجرای یک تهدید پیشرفته مستمر در پردازههای مقصد)، RtlCreatUserThread و NtCreateThreadEx در مؤلفههای ویندوز همچـــــــون lsass.exe، winlogon.exe و schost.exe استفاده میکنند. در این روش هکرها کدهایی در ساختار یک فایل اجرایی (PE) تزریق کردهاند که این بخش با نام .hotp1 در ساختار سرباره hotpatch قرار میگرفته است. این ساختار همه اطلاعات لازم برای بارگذاری و دسترسی به بخشهایی همچون PAGE_READWRITE را امکانپذیر میکرده است. کارشناسان امنیتی اعلام کردهاند که این گروه موفق به نصب درهای پشتی Abdupd، Dipsing و JPIN روی شبکههایی که سازمانهای مختلف و ارائهدهندگان خدمات اینترنتی استفاده میکنند، شدهاند و در نهایت حجم قابل ملاحظهای از اطلاعات را به سرقت بردهاند.

تحلیلها نشان میدهند که این گروه با هدف کسب فواید مادی این کار را انجام ندادهاند، بلکه بیشتر در جستوجوی اطلاعاتی بودند که در جاسوسیهای اقتصادی از آنها استفاده میشود. آمارها نشان میدهد، تمرکز این گروه عمدتاً بر کشورهای اندونزی، چین، هند و مالزی قرار داشته است. در حالی که گروه پلاتینیوم همچنان فعال است و به کار خود ادامه میدهد، اما یکی از کارشناسان امنیتی مایکروسافت اعلام کرده است برای اجتناب از دستبرد این گروه به اطلاعات سازمانی، سازمانها بهتر است مکانیزم اجرای HotPatching را تنها با مجوز مدیریتی فعال سازند. در این حالت تنها راهکاری که هکرها با استفاده از آن میتوانند به مجوزهای مدیریتی دست پیدا کنند، ارسال ایمیلهای Spear-phising است که همراه با ایمیلهای فیشینگ، مستندات آفیس آلودهای را برای فریب کاربران و آلودهسازی سیستم آنها ارسال میکنند.

نرمافزار مدیریت گذرواژهای که گذرواژهها را لو میدهد!

LastPass یکی از معروفترین برنامهها در زمینه مدیریت گذرواژهها است. LastPass همچنین در قالب افزونه نیز در اختیار کاربران قرار دارد. این افزونه به گونهای طراحی شده است که بهطور خودکار اطلاعات مورد نیاز کاربران را درون فیلدهای مربوطه وارد میکند. ساز و کار LastPass اینگونه است که هر کاربری یک بانک اطلاعاتی از گذرواژهها و دادههای حساس را در اختیار دارد و فقط باید گذرواژه اصلی را که به نام master از آن یاد میشود، به ذهن بسپارد. به این شکل کاربران دیگر نیازی ندارند گذرواژههای متعلق به سایتها و حسابهای مختلف را حفظ کرده یا در مکانهای مختلف یادداشت کنند. اما به نظر میرسد این برنامه آن چنان که باید و شاید بیعیب نبوده است. تاویس اورماندی، پژوهشگر گوگل موفق شده است چندین آسیبپذیری را در این نرمافزار شناسایی کند. این آسیبپذیریها به او اجازه دادهاند تا به سادگی گذرواژه ذخیره شده در LastPass را به سرقت ببرد. اورماندی در این ارتباط گفته است: «آیا به راستی مردم از این چنین برنامهای استفاده میکنند؟ آنگونه که من این برنامه را مورد بررسی قرار دادم، مجموعهای از آسیبپذیریهای بحرانی را شناسایی کردهام. من در طی روزهای آینده گزارشی در ارتباط با این آسیبپذیریها را منتشر خواهم ساخت. با توجه به اینکه LastPass در حال بررسی این آسیبپذیری و ترمیم آن است امکان ارائه جزییات مربوط به این آسیبپذیریها امکانپذیر نیست.»

آسیبپذیریهای قدیمی تازه کشف شده

اما این تنها اورماندی نیست که موفق شده است این چنین آسیبپذیریهایی را شناسایی کند. کارشناس امنیتی دیگری به نام متیاس کارلسان هم گزارش داده است که چندین آسیبپذیری را در نرمافزار مدیریت گذرواژه LastPass شناسایی کرده است. البته آسیبپذیریهای شناسایی شده توسط کارلسان توسط LastPass ترمیم شدهاند. کارلسان در این ارتباط گفته است: «در این آسیبپذیریها شما تنها به یک آدرس URL نیاز دارید تا کنترل کامل حساب یک کاربر را به دست بگیرید. در این روش هکر قادر است یک آدرس اینترنتی را برای یک کاربر ارسال کرده و گذرواژه متعلق به او را مورد سرقت قرار دهد. افزونه LastPass که ویژه مرورگرها عرضه شده است، این قابلیت را دارد تا فیلدهای درون صفحات را بهطور خودکار پر کند. اما در عین حال به یک آسیبپذیری خاص آلوده است. این آسیبپذیری در الگوی بررسی عبارت باقاعده مستتر شده است. این مکانیزم که برای تجزیه و تحلیل آدرسهای URL مورد استفاده قرار میگیرد، ناقص بوده و در نتیجه به یک هکر اجازه میدهد دامنه موردنظر را ربایش کند. آسیبپذیری موجود در قابلیت تکمیل خودکار به یک هکر اجازه میدهد با ارسال یک POC URL که حاوی عبارت facebook.com است، گذرواژه متعلق به فیس بوک را به سرقت ببرد. بهطور مثال، یک هکر با استفاده از یک ترکیب نحوی همانند مثال زیر قادر است گذرواژه متعلق به کاربران توییتر را به سرقت ببرد.URL:http://avlidienbrunn.se/@twitter.com/@hehe.php »

در حالی که این چنین رخنههایی در این چنین برنامههایی نگران کننده است، اما این اخبار به معنای کنار گذاشتن این برنامهها نیست. کاربران میتوانند به جای استفاده از یک برنامه مدیریت گذرواژه مبتنی بر مرورگرها از نسخههایی که نیازی به اتصال به اینترنت ندارند، همچون Keepass استفاده کنند. LastPass موفق شده است، آسیبپذیری گزارش شده توسط اورماندی را وصله کرده و همچنین بهروزرسانی ویژه مرورگر فایرفاکس را برای نگارش ۴ LastPass ارائه کند. در نتیجه اگر از کاربران فایرفاکس هستید، بهتر است از نگارش ۴٫۱٫۲۱a استفاده کنید. برای دسترسی به افزونه اصلاح شدده از آدرس LastPass Security Updates استفاده کنید.

آسیب پذیری Shellshock در محصولات سیسکو و اوراکل

از این پس حملات تزریق کد باینری در مایکروسافت اچ جایی ندارند

با عرضه رسمی ویندوز ۱۰ مایکروسافت اچ نتوانست آنگونه که باید نظر کارشناسان و کاربران را به سمت خود جلب کند. اما مایکروسافت به اینسایدرها و کاربران پلتفرم ویندوز ۱۰ وعده داد، در اولین بهروزرسانی ویندوز ۱۰ یکسری مشکلات مایکروسافت اچ را برطرف کرده و ویژگیهای جدیدی در اختیار کاربران قرار دهد. در ماه می مایکروسافت اعلام کرد، مرورگر مایکروسافت اچ برای همیشه با مدلهای توسعه باینری همچون اکتیوایکس و Browser Helper Objects خداحافظی خواهد کرد. خداحافظی با این مدلها به معنای باز شدن سریعتر صفحات، امنیت بیشتر و پایداری بیشتر مرورگر است. در کنار سه فاکتور مهمی که به آنها اشاره کردیم، مایکروسافت اچ در نظر دارد یک تعامل خوب و سازنده با دیگر مرورگرها و مدلهای توسعه مدرن داشته باشد. اما شاید یکی از بزرگترین ویژگیهای امنیتی افزوده شده به مایکروسافت اچ در ارتباط با کتابخانههای پویا (DLL) است. ساز و کار جدید مایکروسافت اچ به گونهای است که به کتابخانههای پویای غیر مجاز اجازه نمیدهد به درون مرورگر وارد شوند، همین موضوع باعث میشود تا حدود زیادی مخاطرات کاهش پیدا کنند. از این پس مایکروسافت اچ به کتابخانههای غیر مجازی که سعی کنند به محتوای پردازهها دسترسی داشته باشند اجازه بارگذاری نمیدهد.

مشکل چیست؟

مرورگرهای وب یک هدف جذاب هستند، به دلیل اینکه تبلیغات قرار گرفته در مرورگرها یک منبع درآمد قابل توجه به شمار میروند. اگر شخصی این توانایی را داشته باشد تا تبلیغات مورد نظر خود را جایگزین کرده یا حتی تبلیغات جدیدی را به مرورگری اضافه کند و این تبلیغات برای کاربران قابل رؤیت باشد، در نتیجه توانایی تغییر مسیر پول نقد را دارد. همواره برنامههایی وجود دارند که بدون اطلاع کاربر بعضی از تنظیمات سیستم او را تغییر میدهند، مایکروسافت اچ بهطور سرسختانه سعی میکند از تنظیمات کاربران محافظت به عمل آورد. (این محافظت در ارتباط با نتایج جستجوها و انواع مختلف محتوای وبی است که از سمت برنامههای جانبی تزریق میشود.) توسعهدهندگانی که مصصم باشند تنظیمات مرورگر کاربر را تغییر دهند، سعی میکنند کتابخانههای پویای خود را درون پردازههای مایکروسافت اچ تزریق کنند، برای این منظور آنها سعی میکنند رابطهای از پیش ساخته شده مایکروسافت اچ را دور بزنند. به همین دلیل است که بسیاری از کاربران اجازه نصب نوارابزارها یا محتوای سومی که از سمت صفحات وب به سوی آنها گسیل میشود، را نمیدهند به دلیل این که در اغلب موارد اینکار بدون اطلاع کاربر انجام میشود. این مهمانان ناخوانده بهطرز کاملا محسوسی عملکرد، پایداری و امنیت مرورگر را پایین آورده و از این رو یک مشکل جدی برای کاربر به وجود میآورند. در حملهای که هدفش یک مرورگر وب است، هکر سعی میکند حافظه اصلی مرتبط با مرورگر را تخریب کند، این تخریب به یک هکر اجازه میدهد کنترل مرورگر قربانی را در دست بگیرد. زمانیکه هکرها به این روش یک جای پا به وجود آورند، بر شدت حملات خود روی نرمافزار قربانی میافزایند، بهطوری که تغییراتی روی کامپیوتر کاربر به وجود میآورند تا در نهایت بدافزارهای مورد نظر خود را روی سیستم او نصب کنند. هر چند این تکنیک حمله یک حفره بسیار کوچک به وجود می آورد، اما همین حفره برای دانلود یک کتابخانه پویای متشکل از کدهای مخرب که باید در پردازههای سیستم قربانی وارد شود کافی است. هکر سعی میکند در ادامه یک کلونی به وجود آورده و کتابخانههایی که به آنها نیاز دارد را بارگذاری کند. مسدود کردن تزریق کتابخانههای غیر مجاز به مرورگر اجازه میدهد الگوهای پیچیدهای که هکرها برای این منظور از آن استفاده میکنند را شناسایی کند.

با آغاز به کار EdgeHTML 13، مایکروسافت اچ فرآیند مسدود کردن تزریق کتابخانههای پویا را به منظور محافظت از کاربران در دستور کار خود قرار داد. در مکانیزم جدید این مرورگر تنها به مؤلفههای ویندوز یا درایورهای وابسته به دستگاهها که امضاء شده هستند اجازه اجرا میدهد. از دید مایکروسافت اچ تنها کتابخانههایی معتبر هستند که یا مایکروسافت آنها را امضاء کرده یا توسط WHQL امضاء شده باشند. تنها این کتابخانهها اجازه اجرا داشته و مابقی کتابخانهها مسدود میشوند. مؤلفههای اچ، مؤلفههای ویندوز و یکسری قابلیتهای جانبی که توسط مایکروسافت امضاء شده باشد تنها کتابخانههایی هستند که اجازه بارگذاری خواهند داشت. کتابخانههای امضاء شده توسط WHQL ( سرنام Windows Hardware Quality Lab) کتابخانههای پویایی هستند که درایورهای دستگاههایی همچون وبکم و پردازههایی که توسط مایکروسافت اچ مورد استفاده قرار میگیرند را در خود جای دادهاند. برای اجرای یکپارچه کدها مایکروسافت از دو مکانیزم اجرای کدها در یک پردازه یا اجرای کدها در یک کرنل استفاده میکند. البته لازم به توضیح است که هر یک از این مدلها در شرایط خاصی مورد استفاده قرار میگیرند و اینگونه نیست که انتخاب آنها سلیقهای باشد. لازم به توضیح است مایکروسافت اچ اولین و تنها مرورگری است که از تمامی محتوای یک کتابخانه با استفاده از این دو مکانیزم محافظت به عمل میآورد. این تغییر در موتور مرکزی مرورگر مایکروسافت اچ EdgeHTML 13 اعمال شده است و در اختیار کاربرانی قرار دارد که بهروزرسانی نوامبر را دریافت کرده باشند.

بهروزرسانی بزرگ هفته آینده ویندوز ۱۰ چه ویژگیهای مهمی دارد؟

در تاریخ دوم آگوست سال جاری میلادی، ویندوز ۱۰ اولین بهروزرسانی بزرگ خود را دریافت خواهد کرد. این بهروزرسانی بزرگ که Anniversary Update نام دارد، تغییرات ریز و درشتی بسیاری را در خود جای داده است. این بهروزرسانی برای همه کاربران ویندوز ۱۰ و همچنین کاربران پلتفرمهای ویندوز ۷ و ویندوز ۸٫۱ که تا تاریخ ۲۹ جولای سیستمعامل خود را به ویندوز ۱۰ ارتقا دهند، رایگان خواهد بود. در این بهروزرسانی هر آن چیزی که در ویندوز ۱۰ مشاهده میکنید از جنبههای بصری گرفته تا ویژگیهای امنیتی، پیشرفتهای قابل توجهی خواهند داشت. ما در این مقاله به تعدادی از ویژگیهای کوچک و درشتی که ممکن است بیش از سایر ویژگیها برای شما آشنا باشند، نگاهی خواهیم داشت.

منوی شروع گیج کنندهتر

اولین نکتهای که در سالگرد بهروزرسانی ویندوز ۱۰ نگاه شما را معطوف به خودش خواهد ساخت، منوی شروع است. این منو متفاوت از قبل ظاهر خواهد شد. در بهروزرسانی جدید، دیگر خبری از منوی All apps نخواهد بود. به جای این ویژگی همه برنامههای نصب شده در فهرستی در سمت چپ منوی شروع قرار خواهند گرفت. در سمت چپ این فهرست، آیکنهایی را در ارتباط با حسابهای کاربری، دانلودها، File Explorer، Settings و Power مشاهده خواهید کرد، در سمت راست این فهرست کاشیها و کاشیهای زنده را مشاهده خواهید کرد.

نوار وظیفهای کارآمدتر

نوار وظیفه ویندوز ۱۰ همراه با یکسری تغییرات به میدان خواهد آمد. از جمله اینکه منوی کلیک راست و یک بخش اختصاصی در منوی تنظیمات (Settings) اضافه خواهند شد. این تنظیمات در بخش Taskbar و در گروه Personalization قرار خواهند گرفت. همچنین، ساعت قرار گرفته در نوار وظیفه و تقویم با یکدیگر ادغام خواهند شد. در این حالت زمانی که روی ساعت کلیک میکنید، تاریخ و زمان را همراه با فهرستی از اتفاقات روز جاری مشاهده خواهید کرد و اگر چند صفحهنمایش داشته باشید ساعت را روی همه آنها مشاهده خواهید کرد.

افزونههای مرورگر اچ

مرورگر جدید ویندوز ۱۰، مایکروسافت اچ سرانجام از افزونهها پشتیبانی خواهد کرد. نزدیک به یک سال پیش بود که مایکروسافت اعلام کرد در نظر دارد پشتیبانی از افزونهها را به مرورگر مایکروسافت اچ اضافه کند. با وجود این واقعیت که مرورگرهای مدرنی همچون کروم، سافاری و فایرفاکس پشتیبانی از افزونههای ثالث را به دلیل آنچه مخاطرات امنیتی اعلام کردهاند محدود کرده یا در نظر دارند پشتیبانی از کلاس خاصی از افزونهها را برای همیشه متوقف سازند، مایکروسافت تصمیم گرفته است این ویژگی را به مایکروسافت اج اضافه کند. در حال حاضر، تعداد انگشتشماری از افزونههای ثالث اچ همچون AdBlock، Pinterest Pin It Button و EverNote در دسترس کاربران قرار دارند. اما بدون شک در آینده بر تعداد این افزونهها افزوده خواهد شد. همگی افزونههای موجود برای مایکروسافت اچ از طریق فروشگاه ویندوز استور در اختیار کاربران قرار خواهند گرفت.

کاربران در بهروزرسانی بزرگ تنها به دنبال اضافه شدن پشتیبانی از افزونهها در مایکروسافت اچ نیستند. اچ همراه با یکسری تغییرات دیگر در اختیار کاربران قرار خواهد گرفت. تغییراتی که سعی دارند اچ را کاربرپسندتر کنند. از جمله این تغییرات میتوان به قابلیت سنجاق کردن زبانهها در مرورگر، گزینه paste-and-go در نوار ابزار، منوی تاریخچه که از طریق کلیک راست در اختیار کاربران قرار خواهد گرفت، دکمه forward، توانایی کشیدن و رها کردن پوشهها به سرویسهای ذخیرهساز ابری، بهبود سازماندهی بوکمارکها، یادآوری دانلود زمانی که مرورگر بسته میشود، دریافت اعلانهای ارسال شده از سوی سایتها از طریق Action Center و قابلیت عدم نمایش خودکار ویدیوها Click-to-Play Flash اشاره کرد.

Windows Ink

ویندوز ۱۰ در نظر دارد از طریق Windows Ink پشتیبانی بهتری از قلم و استایلوس انجام دهد. برای این منظور یک تجربه قلممحور جدیدی که به کاربر اجازه میدهد از طریق سیستمعامل به استایلوسهای فعال دسترسی داشته باشد، ارائه میکند. Windows Ink همراه با فضای کاری خودش ظاهر میشود، این قابلیت از طریق آیکنی که در system tray قرار دارد در دسترس کاربران قرار خواهد گرفت. همچنین تعداد انگشتشماری برنامه جدید در این ارتباط در اختیار کاربران قرار خواهد گرفت که به آنها اجازه میدهد به همان شکلی که در مایکروسافت اچ روی صفحات وب یادداشتنویسی میکنند، همینکار را روی اسکرینشاتها انجام دهند. Ink همچنین این توانایی را دارد تا با برنامههای موجود و برنامههای کلیدی در آینده ادغام شود. اینکار به کاربران اجازه خواهد داد تصاویری را روی نقشهها ترسیم کنند. کاربران استایلوس میتوانند قلمهایشان را سفارشیسازی کرده یا به تنظیمات قلم از طریق زبانه Device که در منوی تنظیمات قرار دارد، دسترسی داشته باشند.

کورتانا روی صفحه قفل

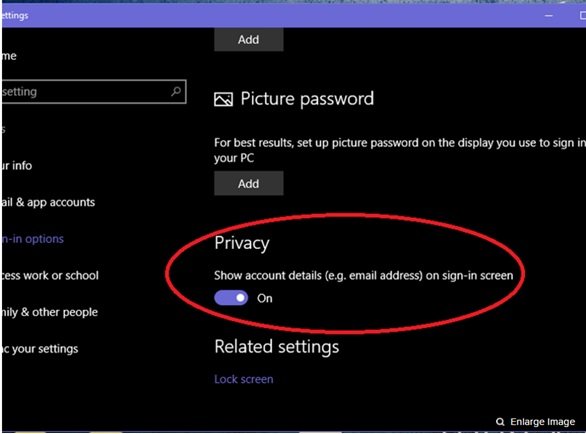

کورتانا یک تغییر کوچک اما مهم را روی صفحه قفل تجربه خواهد کرد. زمانی که این ویژگی فعال میشود، این توانایی را خواهید داشت تا با گفتن جمله Hello Cortana یا فشار دکمه کورتانا روی صفحه قفل به آن دسترسی داشته باشید. دستیار دیجیتالی مایکروسافت این توانایی را دارد تا در صفحه قفل وظایف مختلفی همچون برنامهریزی قرار ملاقاتها، ساخت یادآوریها را مدیریت کند. صفحه قفل ویندوز ۱۰ نیز همچنین یکسری قابلیتهای اضافی را تجربه خواهد کرد. از جمله این موارد میتوان به پنهانسازی آدرس ایمیل متعلق به حساب کاربری مایکروسافت اشاره کرد. شما این توانایی را دارید تا این ویژگی را از درون آدرس Settings> Accounts > Sign in > Privacy فعال یا غیر فعال کنید.

ویندوز هلو در گذشته به کاربران اجازه میداد تا از طریق تشخیص چهره، اثرانگشت یا عنبیه چشم به کامپیوتر خود وارد شوند. در بهروزرسانی بزرگ، ویندوز هلو از سایتهایی که از طریق مرورگر اچ مورد بازدید قرار میگیرند، پشتیبانی خواهد کرد. مایکروسافت اچ اولین مرورگری خواهد بود که از مکانیزم احراز هویت بیومتریک به صورت بومی در ارتباط با سایتها پشتیبانی میکند. ویندوز هلو همچنین با برنامههای ویندوز نیز در تعامل خواهد کرد. در یک کلام، تا چند وقت دیگر این توانایی را خواهید داشت تا از طریق اسکن چهره خود به سایتها وارد شوید. ویندوز هلو همچنین به شما اجازه خواهد داد زمانی که از یک دستگاه همراه جانبی استفاده میکنید به دستگاه خود وارد شوید. این دستگاه میتواند یک مچبند ردیاب حرکتی، یک اسمارتفون یا یک توکن امنیتی فلش باشد.

بهبود ویژگی ویندوز دینفدر

اگر برنامههای آنتیویروس ثالثی را در ویندوز ۱۰ نصب کردهاید، ویندوز دینفدر بهطور خودکار آنها را غیرفعال میکند. اما ویژگی جدیدی که Limited Periodic Scanning نام دارد، به ویندوز دینفدر اجازه میدهد تا همانند یک لایه اضافی دفاعی در کنار برنامههای آنتیویروس شما عمل کند. زمانی که این ویژگی فعال باشد، ویندوز دینفدر بهطور دورهای خود را روی کامپیوتر شما فعال میسازد، ( در این حالت گزارشی از موارد پیدا شده و اسکن کامل را به شما نشان خواهد داد.) بدون آنکه تداخلی با برنامههای آنتیویروس شما داشته باشد. برای کاربران سازمانی، بهروزرسانی اخیر همراه با Windows Defender Advanced Thread Protection خواهد بود، این قابلیت به منظور متوقف کردن حملات بدافزاری پیشرفته روی شبکهها و حفاظت از اطلاعات ویندوز در نظر گرفته شده است. این گزینه برای محافظت از دادههای سازمانی طراحی شده است.

اعلانهای آندروید در Action Center

برنامه کورتانا ویژه آندروید، این توانایی را دارد تا دستگاه آندرویدی شما را به کامپیوتر شخصی مجهز به ویندوز ۱۰ متصل کند. اینکار با هدف ارائه یک راهکار فوقالعاده و یونیورسال طراحی شده است. زمانی که این اتصال انجام میشود، کورتانا این توانایی را دارد تا کارهایی همچون نمایش اعلانهای آندروید در Action Center ویندوز ۱۰ را همراه با به صدا در آوردن تلفن شما از طریق کامپیوتر شخصی انجام دهد. شما این توانایی را خواهید داشت تا پیامهای متنی را از طریق تلفن خود روی کامپیوتر شخصی خود دریافت کنید.

یک Action Center قدرتمندتر

اگر در گذشته از Action Center برای مشاهده اعلانها استفاده میکردید، باید بدانید این مولفه قدرتمندتر از گذشته به کار خود ادامه خواهد داد. در بهروزرسانی بزرگ؛ این مولفه به جای آنکه اعلانها را بر اساس باز زمانی مرتب کند، آنها را بر اساس برنامهها گروهبندی میکند. بهطوری که دنبال کردن آنها سادهتر از قبل خواهد بود. شما همچنین این توانایی را دارید تا سطحی از اولویتبندی را برای هر برنامه در منوی تنظیمات (Settings > System > Notifications & actions) مشخص کنید. برای این منظور میتوانید یکی از سه گزینه موجود را انتخاب کنید. پیامهایی که از ارزش بالاتری برخوردار هستند در بالای این بخش به نمایش در میآیند و پیامهایی که ارزش پایینتری دارند در انتهای این بخش نشان داده میشوند. توانایی سفارشیسازی تعدادی از اعلانهای متعلق به برنامههای کاربردی از دیگر قابلیتهای این بخش است. بهطور مثال شما این توانایی را دارید تا نحوه نمایش اعلانها را به صورت بنرهای تبلیغاتی یا صوتی تنظیم کنید.

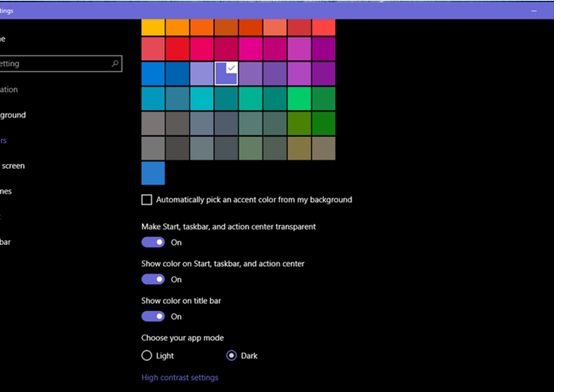

ویندوز ۱۰ همیشه سفید است. اما به زودی این توانایی را خواهید داشت تا تمهای تاریکتر چشمنوازی را بهطور پیشفرض برای برنامههای ویندوز از قبیل منوی تنظیمات، برنامه نقشه و برنامه تقویم تنظیم کنید. در زبانه سفارشیسازی (Personalization) که در منوی تنظیمات قرار دارد این توانایی را دارید تا یکی از دو وضعیت روشن یا تاریک را انتخاب کنید. حالت تاریک یک پسزمینه سیاه رنگ، نوار پیمایشهای خاکستری و متن سفید را ارائه میکند. این تم روی اکثر برنامههای ویندوز ۱۰ به غیر از File Explorer تاثیرگذار خواهد بود.

سنجاق کردن یک پنجره یا برنامه روی همه دسکتاپها

صفحه دسکتاپهای مجازی ویندوز ۱۰ هنوز هم جای پیشرفت دارند. مایکروسافت هم فراموش نکرده است قابلیتهای قدرتمندتر را به این مولفه ویندوز ۱۰ بیافزاید. در بهروزرسانی جدید این توانایی را خواهید داشت تا یک پنجره باز یا همه پنجرههای باز متعلق به یک برنامه را به همه دسکتاپها سنجاق کنید. در نتیجه یک برنامه یا یک پنجره همواره در دسترس شما قرار خواهد داشت. برای انجام این عمل، باید دسکتاپهای مجازی را با کلیک روی دکمه Task View باز کرده روی پنجره/برنامه مربوطه کلیک راست کرده و آنها را سنجاق کنید. در ادامه یکی از دو گزینه، نمایش یک پنجره روی همه دسکتاپها یا نمایش پنجرههای یک برنامه کاربردی روی همه دسکتاپها را انتخاب کنید.

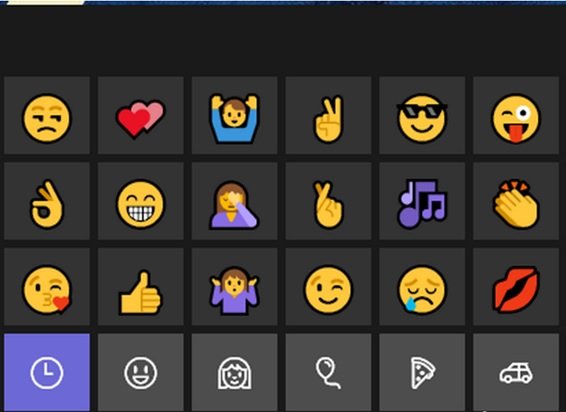

اموجیهای جدید

مایکروسافت یکبار دیگر تصمیم گرفته است اموجیهای موجود در ویندوز ۱۰ را مورد بازبینی قرار داده و جزییات بیشتری را به آنها بیافزاید. اموجیهای جدید بزرگ، توپر بوده و رنگ روشنی دارند. این اموجیها دو پیکسل ضخیمتر بوده و از غالبهای مختلفی پشتیبانی میکنند.

Active Hours

Windows Update اکنون به ویژگی قدرتمندی به نام Active Hours تجهیز شده است. زمانی که این گزینه را فعال کنید، ویندوز ۱۰ هر زمان بهروزرسانی را روی دستگاه شما نصب کرد در زمانهای مشخص شده سیستم شما را راهاندازی نخواهد کرد. این گزینه در منوی تنظیمات و در بخش Update & security > Windows Update > Change Active hours قرار دارد. شما تنها ۱۲ ساعت را میتوانید در این گزینه تنظیم کنید.

چه کسی به Wifi من نفوذ کرده است؟

توصیه ما به شما این است که همیشه دستگاههای متصل به شبکه وایفای خود را بررسی کنید و مطمئن شوید که دستگاه ناشناسی به شبکه شما متصل نشده باشد. اغلب سارقان وایفای سرعت اتصال شما به اینترنت را کم میکنند و شما با کند شدن بیش از اندازه سرعت ارتباطی خود به این مشکل پی خواهید برد. با استفاده از نرمافزارها و اپلیکیشنهای معرفی شده در ادامه، روی کامپیوتر شخصی یا موبایل خود ببینید چه تعداد دستگاه به شبکه وایفای شما متصل شده است:

Who’s On My WiFi؛ شناسایی دستگاههای متصل به وایفای

Who’s On My WiFi یک نرمافزار رایگان است که قابلیتهای بسیار زیادی دارد. با این نرم افزار شما میتوانید به راحتی تعداد دستگاههایی را که در حال حاضر به شبکه وایفای شما متصل شدهاند را شناسایی کنید. شما میتوانید آدرس ایپی، آدرس مک و نام دستگاه متصل شده را مشاهده کنید. برای بهرهمندی از قابلیتهای این نرم افزار مراحل زیر را دنبال کنید:

- نسخه ویندوز نرمافزار Who’s On My WiFi را دانلود و روی کامپیوتر خود نصب کنید.

- زمان نصب نرم افزار تمام مراحل را با دقت دنبال کنید.

- بعد از نصب و اجرای برنامه روی دکمه Scan Now کلیک کنید تا نام تمام دستگاههای متصل به شبکه (موبایل یا کامپیوتر) در فهرست مربوطه به نمایش گذاشته شود.

توجه داشته باشید که هر زمان که یک دستگاه جدید به شبکه وایفای شما متصل میشود این نرمافزار شما را از طریق یک اعلامیه در ویندوز مطلع میکند. Who’s On My Wifi با وجود رایگان بودن از هیچ گونه روش تبلیغاتی استفاده نمیکند و شما به راحتی میتوانید از مزایای آن بهرهمند شوید.

WiFi Guard؛ شناسایی افرادی که از وایفای استفاده میکنند

این نرمافزار برای هر دو پلتفرم ویندوز و مک قابل دسترس است. این نرمافزار نیز شبیه به Who’s On My Wifi عمل میکند و بهترین روش جایگزین برای مشاهده کسانی است که به شبکه وایفای شما متصل میشوند.

شما میتوانید نسخه ویندوز و مک نرم افزار WiFiGuard را از سایت رسمی آن دانلود کنید.

شناسایی نفوذکنندگان روی موبایل

اپلیکیشن Who is on My WiFi را از Google Play یا itunes دانلود کنید. با این اپلیکیشن شما میتوانید تعداد دستگاههای حال حاضر متصل به شبکه وایفای خود را شناسایی کنید.

Fing نیز یک اپلیکیشن مفید دیگر برای شناسایی کسانی است که به شبکه وایفای شما متصل شدهاند. این اپلیکیشن در مقایسه با اپلیکیشن قبلی از قابلیتهای پیشرفته بسیار بیشتری برخوردار است. شما میتوانید اطلاعات بسیار زیادی از دستگاههای متصل به شبکه از قبیل آدرس ایپی، آدرس مک، نام سازنده، نام دستگاه و خیلی اطلاعات دیگر را به دست آورید.

دانلود از Google Play

دانلود از itunes

حالا که با روش شناسایی سارقین شبکه وایفای خود آشنا شدهاید، راحتتر میتوانید امنیت شبکه وایفای خود را تامین کنید. فراموش نکنید که اولین و مهمترین روش پیشگیری از سرقت انتخاب یک کلمه عبور سخت و پیچیده است