بانک آموزشی

نرم افزار - سخت افزار - طراحی - برنامه نویسی _ ویروس شناسی ...

بانک آموزشی

نرم افزار - سخت افزار - طراحی - برنامه نویسی _ ویروس شناسی ...چگونه هکرها از سد مکانیزم احراز هویت دو عاملی عبور میکنند؟

اگر به شما بگوییم تنها یک پیام کوتاه ممکن است این قابلیت را داشته باشد تا دسترسی شما به حساب کاربریتان (در گوگل) را در معرض تهدید قرار داده و بدتر از آن دسترسی شما به حساب کاربریتان را مسدود سازد، با خود چه خواهید گفت؟ هکهای اخیر سایتهایی همچون لینکدین، توییتر و مایاسپیس بسیار تکان دهنده بودند. این هکها به اندازهای جدی و قابل تعمل بودهاند که کارشناسان امنیتی به کاربران هشدار دادهاند از به اشتراکگذاری اعتبارنامههای لاگین خود روی سایتهای مختلف خودداری کرده و اگر سایتی از مکانیزم احراز هویت دو عاملی پشتیبانی میکند، آنرا فعال سازند. حال کارشناسان امنیتی پرسش دیگری را مطرح کردهاند.

آیا مکانیزم احراز هویت دو عاملی راهحلی جامع برای هر نوع حمله هکری ارائه میکند؟ بدون تردید، اینگونه نیست. لازم است به این نکته توجه داشته باشید، بهترین مکانیزم امنیتی برای مقابله با حملات هکری هوشیاری است. کاربران لازم است به این نکته توجه داشته باشند که مکانیزم احراز هویت دو عاملی با استفاده از روشهای متنوعی قابل دور زدن است. بهکارگیری بدافزارها یا حملات مهندسی اجتماعی از جمله این روشها به شمار میرود. امروزه مکانیزم احراز هویت دو عاملی به شدت محبوب شده و باعث افزایش امنیت کاربران شده است. حتا زمانی که هکرها اقدام به سرقت گذرواژه کاربران میکنند، باز هم برای تکمیل فرآیند حمله خود و به دست آوردن احراز هویت کاربر باید از سد مکانیزم احراز هویت عبور کنند.

تکنیک به کار رفته در این ترفند به این شرح است که ابتدا هکر پیام کوتاهی را برای کاربر ارسال کرده و وانمود میکند که این پیام از سوی گوگل ارسال شده است. این شگرد محدودیتی نداشته و در ارتباط با دیگر سرویسدهندگان خدمات ایمیلی یا شبکههای اجتماعی نیز میتواند مورد استفاده قرار گیرد. پیام به کاربر اعلام میدارد که گوگل این پیام را ارسال کرده و فعالیتهای مشکوکی در ارتباط با حساب کاربری را شناسایی کرده است. اکنون گوگل از کاربر انتظار دارد تا کد احراز هویت دو عاملی خود را برای آنکه حساب کاربری او قفل نشود برای این شرکت ارسال کند. کاربر با دیدن این پیام مضطرب شده و برای پیشگیری از بروز این چنین اتفاقی اقدام به ارسال کد میکند. در این مرحله هکر هر آن چیزی که برای هک حساب کاربری به آن نیاز داشته است را در اختیار دارد. هکرها از مشخصات احراز هویت کاربر و همچنین کدی که در این مرحله به دست آوردهاند به راحتی برای دسترسی به حساب کاربر استفاده میکنند.

امروز ما یک درس را آموختیم. هرگز کد احراز هویت دو عاملی خود را برای هیچکس ارسال نکنید. حتا اگر پیامها به ظاهر از سوی یک سرویس قانونی ارسال شده باشند.

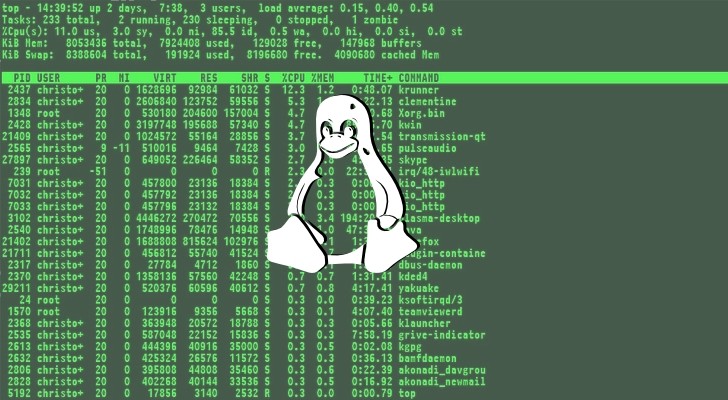

این کامپیوتر هر ویندوزی را در کمتر از ۶ ساعت هک میکند!

آیا گذرواژه شما ایمن است؟ آیا به طول گذرواژه خود اطمینان دارید؟ کافی است یک دقیقه زمان گذاشته و این مقاله را مطالعه کنید، بعد به این دو سؤال پاسخ دهید. به تازگی یک کارشناس خبره امنیتی موفق شده است با استفاده از راهکار رایانش خوشهای گذرواژههای متعلق به سیستمعامل ویندوز را در کمتر از ۶ ساعت هک کند.

رایانش خوشهای شامل مجموعهای از سیستمهای متصل به یکدیگر بوده که با یکدیگر کار میکنند. چینش این کامپیوترها به گونهای است که در عمل همه آنها به صورت یک کامپیوتر واحد شناخته میشوند. بر عکس رایانش مشبک (grid computers) در کلاسترهای کامپیوتری هر گره به گونهای تنظیم میشود که توانایی انجام وظایف یکسانی را دارد که توسط نرمافزار ویژهای کنترل و زمانبندی میشوند.

هفته گذشته در کنفرانس Passwords^12 از کلاستر جدیدی در اسلو نروژ رونمایی شد. جرمی گاسنی که پیشتر سابقه طراحی چنین سیستمهایی را دارد و در گذشته با استفاده از چهار کارت گرافیک رادئون مدل HD6990 موفق شده بود کلاستری را طراحی کند که توانایی پیشبینی ۸۸ میلیارد پیشبینی در هر ثانیه را بر پایه هش NTLM داشت، از کلاستر جدید خود رونمایی کرد.

جرمی گاسنی در زمان طراحی کلاستر جدید سه سؤال اصلی را برای خود و اعضاء تیمی که روی این پروژه کار میکردند مطرح کرد:

مشکل: توانایی کرک کردن گذرواژهها با توان زیاد

راهکار: به کارگیری تعداد زیادی GPU

سؤال فنی: چه تعداد هسته پردازشی گرافیکی برای این منظور لازم است؟

خروجی این سؤالات در نهایت باعث ساخت یک کلاستر کامپیوتر قدرتمند شده است. این کلاستر کامپیوتر قدرتمند این توانایی را دارد تا در هر ثانیه ۳۵۰ میلیارد پیشبینی را ارائه کرده و به بهترین شکل ممکن از نرمافزار مجازی سازی که از ۲۵ هسته گرافیکی (GPU) مبتنی بر کارتهای رادئون ایامدی استفاده میکند، بهره ببرد. این ۶۴ بیتی مبتنی بر کلاستر GPU روی پلتفرم OpenCL که از پلتفرمهای منبع باز در زمینه برنامهنویسی گرافیکی به شمار میرود و به کارتهای گرافیکی اجازه میدهد روی یک کامپیوتر با یکدیگر کار کنند استفاده میکند.

سایت آرس تکنیکا در اینباره نوشته است که این کلاستر به راحتی توانایی پیشبینی ۳۵۰ میلیارد پیشبینی را در هر ثانیه دارد. سرعت بالای این کلاستر به آن اجازه داده است تا در هر سیکل کاری بتواند از سد دفاعی الگوریتم رمزنگاری NTLM که مایکروسافت در سیستمعاملهای ویندوز از آن استفاده میکند گذر کند. البته این کلاستر از بسته رایگان کرک گذرواژهها موسوم به ocl-Hashcat Plus استفاده میکند. بسته فوق به گونهای طراحی شده است که از کارتهای گرافیک به بهترین شیوه ممکن استفاده میکند. گاسنی با استفاده از این ماشین موفق شده است نزدیک به ۹۰ درصد گذرواژههای ۶٫۵ میلیون کاربر سایت لینکدین را بشکند. در کنار سختافزار قدرتمندی که برای این منظور استفاده شده است، کلاستر جدید از ۵۰۰ میلیون گذرواژه قدرتمند و طیف گستردهای از دستورالعملهای پیشرفته برنامهنویسی برای این منظور استفاده میکند. البته کلاستر جدید چهار برابر سریعتر از نمونه قبلی خود عمل میکند. به دلیل اینکه این ماشین توانایی پیشبینی ۶۴ میلیارد گذرواژه مبتنی بر الگوریتم SHA1 که توسط لینکدین مورد استفاده قرار میگیرد را دارد. این کلاستر همچنین این توانایی را دارد تا ۱۸۰ میلیارد ترکیب گذرواژه را زمانی که از الگوریتم رمزنگاری MD5 استفاده شده باشد پیشبینی کند که در مقایسه با نمونه قبلی خود چهار برابر سریعتر است. در یک دهه اخیر به کارگیری محاسبات مبتنی بر پردازندههای گرافیکی به ویژه برای شکستن آفلاین گذرواژهها رواج زیادی پیدا کرده است. اما تا به امروز محدودیتهایی در ارتباط با مادربردها، بایوس سیستمها و درایورهای سختافزاری و کارتهای گرافیکی وجود داشت.

معماری پایه و اصلی VCL همانند تصویر زیر است:

اما جرمی معماری خود را به جای الگوی استاندارد VCL پیشنهاد کرده است. این معماری را در تصویر زیر مشاهده میکنید:

در نهایت چرخه کاری VCL همانند تصویر زیر خواهد بود.

تصویر زیر نمای فیزیکی این کلاستر را نشان می دهد

اجزاء تشکیل دهنده این کلاستر عبارتند از:

Five 4U servers

۲۵ AMD Radeon GPUs

۱۰x HD 7970

۴x HD 5970 (dual GPU)

۳x HD 6990 (dual GPU)

۱x HD 5870

۴x SDR Infiniband interconnect

۷kW of electricity

همانگونه که مشاهده کردید، شکستن گذرواژهها بر خلاف آنچه بسیاری از کاربران تصور میکنند کار پیچیدهای نبوده و دیگر همانند گذشته نیست که یک هکر ماهها برای انجام چنین کاری وقت سپری کند.

آیا اینترنت بدون لینوکس میمیرد؟

بنیاد لینوکس به تازگی ویدیو جالبی را منتشر کرده است که در آن زندگی را بدون جستجوی وب به تصویر کشیده است. این ویدیویی با این عبارت آغاز میشود: “تصور دنیای بدون لینوکس بسیار مشکل است” و در ادامه آماده میگوید، دنیای بدون لینوکس به معنای دنیای بدون اینترنت است. اما واقعیت این است که آرپانت در سپتامبر سال ۱۹۶۹ میلادی اینترنت را طراحی کرد. لینوس توروالدز در دسامبر ۱۹۶۹ میلادی تازه به دنیا آمد. کارتون ساخته شده در حقیقت در ارتباط با جستجو در وب بوده و ارتباطی به خود اینترنت ندارد.

وب از سال ۱۹۹۱ میلادی کار خود را آغاز کرد و برای اولین بار روی NeXTStations اجرا شد. این ایستگاههای کاری یونیکسی اولین بار توسط استیو جابز طراحی شدند. اپل در سال ۱۹۹۷ میلادی شرکت نکست (NeXT) را به ارزش ۴۲۹ میلیون دلار خریداری کرد. با این خرید استیو جابز که مالک شرکت نکست بود یکبار دیگر به اپل بازگشت. NexXTStationsها را میتوان جد بزرگ کامپیوترهای مک امروزی دانست. همچنین، تیم برنرز لی در سال ۱۹۸۹ پروپوزال خود را نوشت و در سال ۱۹۹۰ آنرا منتشر ساخت. پروپوزال او توسط مدیریش، مایک سندال پذیرفته شد و در نهایت برنرز لی موفق شد اولین وب سرور جهان را در مرکز تحقیقات CERN HTTPd تولید کند. لینوس توروالدز در سال ۱۹۹۱ میلادی اعلام کرد ما در حال کار روی سیستمعاملی هستیم که آنرا لینوکس نامگذاری کردهایم. با این توصیف کوتاه تاریخی این سؤال به ذهن ما خطور کرده است که چگونه بنیاد لینوکس تصور میکند، اینترنت بدون وجود لینوکس خاموش خواهد شد؟

در حالی که بسیاری از زیر ساختهای شبکه اینترنت از سیستمعامل مسیریاب سیسکو (Cisco iOS) استفاده میکنند، اما تعداد دیگری از آنها از لینوکس استفاده میکنند، Cumulus Linux، Big Switch’s Light و VyOS منبع بازی که از Vyatta منشعب شده است، همگی لینوکسی هستند. اما تمرکز اصلی کارتون منتشر شده از سوی بنیاد لینوکس روی جستجوی وب قرار دارد و همه میدانیم گوگل از لینوکس استفاده میکند و محصول آندروید و سیستمعامل کروم گوگل لینوکسی هستند. اما، موتورهای جستجوی دیگر چگونه کار میکنند؟ خوب بینگ دومین موتور جستجوی پر بازدید جهان وب شناخته میشود. این موتور جستجو از ویندوز سرور ۲۰۱۲ استفاده میکند. یاهو سومین موتور برتر جستجو از FreeBSD استفاده میکند، اما یاهو در حال مهاجرت به لینوکس است. YLinux سیستمعامل ویژه طراحی شده یاهو بر پایه لینوکس کار میکند. موتورهای جستجوی انگلیسی زبان دیگری همچون Ask و AOL هر دو از لینوکس استفاده میکنند. البته این روزها مردم به جای آنکه صفحات وب را با استفاده از موتورهای جستجو پیدا کنند آنها را با استفاده از شبکههای اجتماعی کشف میکنند. در پایان سال ۲۰۱۴ میلادی Shareaholic گزارش داد که ۸ شبکه اجتماعی برتر نزدیک به ۳۱٫۲۴ درصد ترافیک سایتها را به خود اختصاص داده بودند. شماره یک این فهرست همانگونه که همه میدانیم فیسبوک است. یک شبکه اجتماعی لینوکس محور. در ادامه این فهرست نامهایی همچون Pinterest، توییتر، StumbleUpon، Reddit، Goolge+، LinkedIn و یوتیوب قرار دارند. همانگونه که باز هم ممکن است حدس زده باشید به غیر از دو مورد اول همگی از لینوکس استفاده میکنند. بهطور خلاصه اینترنتی که ما امروزه از آن استفاده می کنیم در مجموع بدون لینوکس وجود نخواهد داشت. اما سؤال این است که چرا لینوکس نسبت به دیگر سیستمعاملها این موفقیت را به دست آورده است؟ به دلیل اینکه لینوکس توانسته است چند فاکتور کلیدی را با یکدیگر ترکیب کند. فاکتورهایی همچون ثبات، استاندارد بودن، پایداری بالا و امنیت و هزینه کم از جمله خصایصی هستند که نه تنها شرکتهای تجاری بزرگ بلکه کاربران عادی نیز به آن توجه میکنند. لینوکس را باید سیستمعامل کاملی دانست که اینترنت را از سوی مهندسان در اختیار همه کاربران قرار میدهد.

۱۲ کاری که باید برای بهبود امنیت روتر بیسیم خانگی انجام دهید

۱- این مرحله ممکن است برای خیلیها ابتدایی و بی اهمیت به نظر برسد، اما اکثر روترها برای ورود به بخش تنظیمات خود از نامهای کاربری پیش فرض یکسان مثل admin و برای کلمه عبور خود از کلمات ساده پیش فرضی مثل password استفاده میکنند. اولین کاری که شما باید بعد از راه اندازی روتر انجام دهید تغییر نام کاربری و استفاده از یک کلمه عبور پیچیده است. لطفا توجه داشته باشید که این کار متفاوت از تغییر نام و پسورد وایفای شما است.

۲- بعد از اینکه اطلاعات لاگین به تنظیمات روتر را تغییر دادید، حالا نوبت انتخاب یک نام و کلمه عبور مناسب برای اتصال به روتر است. توصیه میشود این اطلاعات را نیز از حالت پیش فرض خارج و آن را به چیزی که بیانگر اطلاعات شخصی نباشد تغییر دهید. در حالت ایدهال بهتر است نام سازنده روتر (مثل Netgear یا Linksys) یا اطلاعات شخصی را به عنوان نام وایفای انتخاب نکنید. برای افزایش این سطح از امنیت پیشنهاد میشود روش کدگذاری تبادل اطلاعات را به جای WPA یا WEP به WPA2 تغییر دهید. در این مرحله انتخاب یک گذر واژه (passphrase) طولانی از اهمیت زیادی برخوردار است و پیشنهاد میشود تعداد کاراکترهای انتخابی بیشتر از ۲۰ حرف باشد.

۳- در ادامه افزایش سطح امنیت مطرح شده در مرحله قبل، شما میتوانید به طور کامل از انتشار SSID جلوگیری کنید، بنابراین تنها کاربرانی که از نام شبکه شما مطلع هستند میتوانند به آن متصل شوند.

۴- اگر قصد دارید برای کاربران مهمان خود نیز اجازه دسترسی به شبکه را صادر کنید، یک شبکه Guest کاملا مستقل و جداگانه ایجاد کنید. هرگز توصیه نمیشود که اطلاعات اتصال اصلی خود را در اختیار همه بگذارید.

۵- متاسفانه تنبلی همیشه باعث به خطر افتادن سطح امنیت ما میشود. اگر چه ممکن است استفاده از دکمه WPS و(Wi-fi Protected Setup) کار را تا اندازه زیادی راحت کند، اما بنا به دلایل امنیتی معمولا توصیه نمیشود که از این قابلیت استفاده کنید. این امکان ممکن است به یک حمله کننده اجازه دهد با آزمایش PIN های مختلف که به حمله brute-forced معروف است سعی کند به شبکه شما متصل شود.

۶- همیشه اطمینان حاصل کنید که فایروال روتر شما بهروز باشد. توصیه میشود که هر چند مدت یک بار به تنظیمات روتر وارد شده و بهروزرسانیهای لازم را انجام دهید. این وظیفهای است که خیلی از اوقات نادیده گرفته میشود و نباید این گونه باشد.

۷- قابلیت دسترسی مدیریتی از دور یا Remote Administrative Access را در روتر خود غیرفعال کنید و دسترسی در سطح مدیریت از طریق وایفای را نیز غیرفعال کنید. با این کار کاربر Admin تنها میتواند از طریق کابل اترنت به روتر متصل شود.

۸- مرحله بعدی که معمولا برای افزایش سطح امنیت توصیه میشود تغییر رنج IP پیش فرض روتر است. تقریبا تمام روترها از IP مشابه ۱۹۲٫۱۶۸٫۱٫۱ استفاده میکنند و تغییر آن میتواند از حملات CSRF و(CrOSs-Site Request Forgery) جلوگیری کند.

۹- به وسیله آدرس MAC از دسترسی به روتر جلوگیری کنید. شما میتوانید مشخص کنید که دقیقا کدام دستگاهها اجازه دسترسی به شبکه را دارند. برای انجام این کار باید وارد بخش وایفای تنظیمات روتر خود شده و آدرس MAC دستگاههای مورد نظر خود را وارد کنید.

۱۰- اگر دستگاههایی که از آنها استفاده میکنید با این فناوری سازگار است، معمولا پیشنهاد میشود باند استاندارد ۲٫۴ گیگاهرتز را به باند ۵ گیگاهرتز تغییر دهید. این کار برد سیگنال را کاهش داده و امکان دسترسی حملات از راه دور را به روتر شما محدود میکند.

۱۱- در صورت امکان قابلیتهای Telnet, PING, UPNP, SSH و HNAP را غیرفعال کنید. شما میتوانید تمام آنها را یک جا غیرفعال کنید، اما معمولا توصیه میشود آنها را در وضعیتی به نام Stealth قرار دهید. این کار باعث میشود تا از پاسخگویی روتر شما به ارتباطات خارجی جلوگیری شود.

۱۲- بعد از اینکه این مراحل را انجام دادید، مطمئن شوید که از تنظیمات روتر لاگ اوت کرده باشید. انجام این کار تنها مختص به روتر نیست. شما باید بعد از اتمام کار با وبسایتها، برنامهها یا کنسولها از آنها نیز لاگ اوت کنید.

در نهایت توصیه میشود که تمام مراحل گفته شده در بالا را انجام دهید، اما اگر قادر به انجام همه آنها نیستید تا هر کجا که ممکن است این موارد را رعایت کنید. از قدیم گفتهاند «کار از محکم کاری عیب نمیکند.»

BitDefender باج افزار Linux Encoder را کشف و خنثی کرد

تروجان باجافزار رمزنگاری فایلها تقریبا مختص سیستمعامل ویندوز است، اما این قانون تا قبل از پیدایش بدافزاری بود که برای اولین بار سیستمعامل لینوکس را مورد حمله قرار داد. Linux.Encoder.1 اولین باجافزار منتشر شده برای لینوکس است که رفتار آن به شدت شبیه به CryptoWall ،TorLocker و دیگر خانواده باجافزارهایی که در سیستمعامل ویندوز فعالیت میکنند. اما این باجافزار قبل از آن که موفق شود قیام خود را آغاز کند؛ سرنگون شد.

۹ نوامبر باجافزار Linux.Encoder1 اعلام موجودیت کرد

به نظر میرسد، اشتهای نویسندگان باجافزار Linux.Encoder فراتر از دیگر هکرها بوده است، آنها بعد از آنکه کامپیوترهای کاربران عادی و کسب و کارها را هدف حمله خود قرار دادند، تصمیم گرفتند به سراغ وبسرورها بروند. شرکت روسی سازنده ابزار دکتر وب (Doctor Web) دیروز خبر از شناسایی یک برنامه مخرب مبتنی بر سیستمعامل لینوکس داد. آنها این بدافزار را Linux.Encoder1 اعلام کردند. زمانی که این باجافزار روی سیستمی با مجوزهای مدیریتی اجرا میشود، جستجوی کاملی روی سیستمفایلی انجام داده و فایلهای قرار گرفته در پوشه کاربری، پوشه سرور MySQL، پوشه گزارشها و پوشههای وب متعلق به سرورهای آپاچی و Nginx را رمزنگاری میکند.

این بدافزار چگونه کار میکند؟

هکرها بعد از آنکه رخنهای در سیستم مدیریت محتوای Magento کشف کنند، باجافزار Linux.Encode.1 را روی سیستم کاربر اجرا میکنند. زمانیکه این باجافزار اجرا میشود، تروجان به سراغ پوشههای /home، /root و /var/lib/mysql رفته و محتوای درون این پوشهها را رمزنگاری میکند. شبیه به باجافزارهای ویندوزی Linux.Encoder.1 محتوای این فایلها را با استفاده از الگوریتم رمزنگاری کلید متقارن AES رمزنگاری میکند. به دلیل اینکه الگوریتم AES از سرعت خوبی برخوردار بوده و با حداقل منابع به خوبی کار میکند، هکرها از این الگوریتم استفاده کردهاند. این کلید متقارن در ادامه با استفاده از الگوریتم رمزنگاری نامتقارن RSA رمزنگاری شده و به فایل رمزنگاری شده اضافه میشود. زمانیکه فایلها رمزنگاری شدند، تروجان سعی میکند محتوای root (/) را رمزنگاری کرده و تنها به فایلهای حیاتی سیستم اجازه دهد بهطور عادی به فعالیت ادامه دهند، در نتیجه سیستمعامل به راحتی راهاندازی میشود. در این مرحله فرضیه هکرها بر این استدلال قرار دارد که همه چیز به خوبی پیش رفته و در ادامه فرآیند دسترسی به کلید خصوصی RSA برای رمزگشایی کلید نامتقارن AES بعد از آن که کاربران باج مربوطه را پرداخت کنند در اختیار آنها قرار داده شود، اما این پایان داستان نیست!

مدیران وب سرورهای لینوکسی که به تازگی با باجافزار Linux.Encoder1 آلوده شدهاند، بسیار خوش شانس بودهاند. به دلیل این که یک ابزار رایگان برای رمزگشایی فایلها در اختیارشان قرار دارد. این ابزار توسط محققان شرکت امنیتی بیت دیفندر، ساخته شده است. شرکتی که موفق شد رخنه بزرگی در الگوریتم رمزنگاری باجافزار Linux.Encoder1 شناسایی کند. این باجافزار فایلها را با استفاده از الگوریتم استاندارد رمزنگاری پیشرفته AES غیر قابل خواندن کرده و از کلید یکسانی برای هر دو فرآیند رمزنگاری و رمزگشایی استفاده میکند. کلید AES همچنین از RSA که یک الگوریتم رمزنگاری نامتقارن است، برای رمزنگاری استفاده میکند. الگوریتم RSA از جفت کلید عمومی و خصوصی به جای یک کلید تکی استفاده میکند. در این الگوریتم از یک کلید عمومی برای رمزنگاری دادهها و از یک کلید خصوصی برای بازگشایی رمزها استفاده میشود. Linux.Encoder1 از جفت کلید عمومی و خصوصی که توسط سرورهای هکرها تولید میشود استفاده میکند. اما فقط کلید عمومی برای سیستمهای آلوده ارسال میشود. از این کلید عمومی برای رمزنگاری کلید AES استفاده میشود. اگر این باجافزار به درستی طراحی و پیادهسازی میشد، هیچ فردی نمیتوانست بدون در اختیار داشتن کلید خصوصی RSA فایلهای رمزنگاری شده را رمزگشایی کند. با این حال، محققان بیتدیفندر کشف کردند، زمانی که کلیدهای AES تولید میشوند، برنامه مخرب از منابع ضعیفی برای تولید دادههای تصادفی استفاده میکند. همچنین، با نگاه کردن به تاریخ و زمان فایلها به راحتی میتوانید زمان ساخت کلید AES روی هارددیسک را مشاهده کنید. ابزار ساخته شده توسط بیت دیفندر در اصل یک اسکریپت است که توانایی شناسایی و مقداردهی اولیه وکتورها و کلیدهای رمزنگاری AES را با تحلیل فایلهای رمزنگاری شده با باجافزار دارد. در ادامه این اسکریپت میتواند فایلهای رمزنگاری شده را ویرایش کرده و مجوزهای سیستمی را اصلاح کند. اگر سیستم شما به این باجافزار آلوده شده و توانایی راهاندازی سیستم خود را دارید، کافی است اسکرپیت ارائه شده از سوی بیت دیفندر را دانلود کرده و آنرا در ریشه کاربری اجرا کنید. این ابزار ضمن آنکه توانایی رمزگشایی فایلها را دارد، مجوزهای مدیریتی سیستم را نیز ترمیم میکند. محققان بیت دیفندر در وبلاگ خود جزییات مربوط به نحوه استفاده از این اسکریپت را تشریح کردهاند.

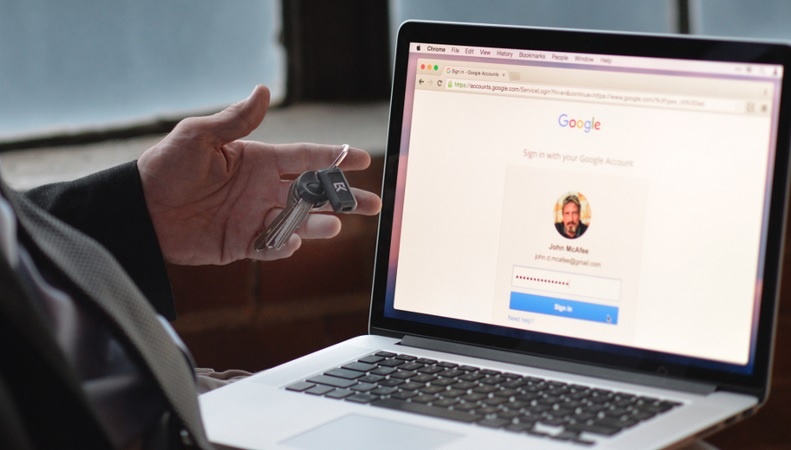

پایان عصر گذرواژه ها با ابداع مک آفی

EveryKey در اصل یک دانگل بلوتوث است. دانگلی که حمل آن برای کاربران به سادگی امکانپذیر است. دانگل فوق به کاربر این توانایی را میدهد تا با استفاده از آن به دستگاههایی که از طریق گذرواژهها محافظت میشوند دسترسی داشته باشد. در نتیجه اسمارتفونها، لپتاپها، کامپیوترهای شخصی و ابزارهای دیگر از جمله مشتریان این فناوری جدید به شمار میروند. جالب آنکه این فناوری به کاربر اجازه میدهد تا به سایتهای مورد نظر خود لاگین کرده و حتی با استفاده از آن درب جلوی خانه یا ماشین خود را باز کند. زمانی که EveryKey را در دست خود نگه میدارید و به دستگاهی نزدیک میشوید، EveryKey بهطور خودکار قفل سختافزاری را باز میکند. زمانی که از دستگاه مورد نظر دور میشوید و دستگاه از شعاع کاری everyKey دور میشود، سختافزار بهطور خودکار قفل میشود.

این ایده به لحاظ امنیتی قطعا جالب توجه به نظر میرسد، اما این ویژگی با تمامی قابلیتها و امتیازاتی که دارد چه مخاطرات امنیتی را در دل خود نهفته است؟ شاید اصلیترین مشکلی که در این ارتباط وجود دارد به فقدان آن باز میگردد. اگر EveryKey گم شود چه اتفاقی رخ خواهد داد؟ بهتر است نگران نباشید به دلیل اینکه مکآفی برای این مشکل راه حلی ابداع کرده است. اگر everyKey را گم کردید این توانایی را دارید تا از راه دور آنرا غیر فعال کنید. ( برای این منظور میتوانید به مکآفی اطلاع داده یا خود به صورت آنلاین EveryKey را غیر فعال کنید.) علاوه بر این، گذرواژهها بهطور فیزیکی روی خود EveryKey ذخیرهسازی نمیشوند، بلکه به شکلی رمزنگاری شده روی دستگاه مربوطه قرار میگیرند. زمانی که everyKey دادهها را برای شناسایی خودش و باز کردن دستگاه انتقال میدهد، از الگوریتم رمزنگاری ۱۲۸ بیتی AES و همچنین از یک سیستم پیشگیری از استراق سمع که توسط هکرها برای شناسایی یک پیام و بازپخش مجدد آن برای کرک کردن یک قطعه سختافزاری استفاده میکنند بهره میبرد. هر زمان EveryKey یک پیام رمزنگاری شده مبتنی بر BlueThooth 4.0 را ارسال میکند، این پیام متفاوت از پیام قبلی خواهد بود. همین موضوع مانع از آن میشود که هکرها توانایی شنود یک پیام و باز ارسال مجدد آنرا داشته باشند. به دلیل اینکه هر پیام به صورت رمزنگاری شده ارسال میشود، در نتیجه هیچ راهی برای استخراج پیام قبلی وجود نخواهد داشت. نکته دیگری که امنیت این گجت را افزایش میدهد به شبه تصادفی بودن و غیرقطعی بودن ارسال پیام باز میگردد. گجت طراحی شده توسط مکآفی از ماه مارس به قیمت ۱۲۸ دلار در اختیار مصرف کنندگان قرار خواهد گرفت.

۱۰ نکتهای که باید در هنگام خرید یک روتر بیسیم توجه کنید!

فرقی نمیکند که شما قصد راه اندازی یک شبکه خانگی جدید را داشته باشید یا بخواهید شبکه فعلی خود را ارتقا دهید، اصلیترین قطعه برای راه اندازی یک شبکه روتر بیسیم است. در ساختار یک شبکه خانگی این روتر است که میتواند یک شبکه روان و بدون عیب و نقص را برای شما فراهم کند و باعث به وجود آمدن مشکلات زیادی شود. بنابراین انتخاب درست این قطعه حیاتی در یک شبکه وایفای موضوع مهمی است. ما در ادامه نکات مهمی را که شما باید قبل از خرید به آن توجه داشته باشید را یادآوری میکنیم.

آیا حتما باید از روتر ارائه شده توسط خدمات دهنده اینترنت خود استفاده کنید؟

وقتی شما در یک شرکت تامین کننده خدمات اینترنت (ISP) ثبت نام میکنید، معمولا به شما توصیه میشود از تجهیزات ارائه شده توسط همین شرکت استفاده کنید. در اغلب موارد، دستگاهی که آنها به شما ارائه میکنند یک مودم / روتر ترکیبی است که نیازهای اولیه شما را پاسخ میدهد. اما اگر قصد داشته باشید پیکربندی شبکه خود را به گونهای تنظیم کنید که برای یک سال کامل بتوانید از آن استفاده کنید، معمولا به صرفهتر است که از همان ابتدا تجهیزات مناسب حال خود را خریداری کنید. در بیشتر موارد قیمت مودمهایی که تامین کننده اینترنت به شما پیشنهاد میدهد بیشتر از قیمت روز بازار است و از طرفی به نوعی تحمیلی محسوب میشود. این را هم نباید فراموش کنید که شما یا به یک دستگاه ترکیبی نیاز خواهید داشت یا باید دو دستگاه مودم و روتر را به صورت جداگانه تهیه کنید.

حتی اگر به شما یک مودم رایگان هم داده شود، شما برای رسیدن به سرعت و عملکرد بهتر همچنان نیاز به خرید دستگاه جدید پیدا خواهید کرد. خرید تجهیزات توسط خود شما هم همیشه به معنای رسیدن به عملکرد بهتر نیست، اما انتخاب شخصی این حسن را دارد که هم کمی ارزانتر تمام میشود و هم این آزادی عمل را در اختیارتان قرار میدهد تا گزینههای بیشتری را بررسی کنید و نتیجه بهتری به دست آورید.

تغییرات استاندارد بیسیم

استانداردهای تعریف شده برای فناوری بیسیم طی یک دهه گذشته تغییراتی پیدا کرده است. برای نمونه، اکثر لپتاپهای جدید، تلفنهای هوشمند و تبلتها از استاندارد جدیدتر ۸۰۲٫۱۱ac پشتیبانی میکنند. این به این معنا است که آنها قادر هستند دادههای خود را با سرعت بیشتری روی شبکه وایفای تبادل کنند. این را هم نباید فراموش کنید که داشتن جدیدترین تجهیزات با پشتیبانی از استاندارد بیسیم AC باعث افزایش سرعت اینترنت شما نخواهد شد. سرعت اینترنت شما محدود به میزانی است که خدمات دهنده اینترنت شما ارائه میکند. از طرفی اگر شما در خانه دستگاهی ندارید که از استاندارد بیسیم AC پشتیبانی کند، باز هم داشتن یک روتر جدید نمیتواند حداکثر توان خود را به دستگاه شما ارائه کند و برای دستیابی به حداکثر سرعت یک روتر جدید باید موبایل یا لپتاپ قدیمی خود را نیز تعویض کنید تا بتوانند از استاندارد ۸۰۲٫۱۱ac پشتیبانی کنند.

طول عمر یک روتر

به یاد داشته باشید که سختافزار یک شبکه برای همیشه دوام نخواهند داشت. نه تنها استانداردها هراز گاهی تغییر میکنند، بلکه سختافزارها هم طی کار روزانه خود فشار زیادی را تحمل میکنند. اتصال وایفای شما باید به کامپیوتر، کنسول بازی، تلفن هوشمند، تبلت و دستگاههای استریمینگ شما خدماترسانی کند، و هر چه به تعداد این دستگاهها اضافه میشود (مثل چراغهای هوشمند و دستگاه تهویه مطبوع) به میزان کار و فشار روتر نیز افزوده میشود و به مرور زمان میتواند روی عملکرد یک روتر تاثیر منفی داشته باشد.

اگر روتر شما بیشتر از چند سال است که کار میکند و دلیل مشخص دیگری هم برای اختلالات موجود در شبکه خود پیدا نکردهاید، احتمالا وقت آن رسیده تا به فکر تعویض این روتر باشید. (یا شاید هم ممکن است روتر شما نیاز به تمیز کردن داشته باشد.)

قیمت

محدوده قیمت روترها از ۱۵ دلار(حدود ۵۰ هزار تومان) شروع شده و تا ۴۰۰ دلار( ۲ میلیون تومان) هم ادامه پیدا میکند. مسلما سطح نیاز و بودجه شما است که مشخص خواهد کرد کدام یک از انواع مدلهای موجود در بازار را انتخاب کنید.

بنا به دو دلیل نمیتوان به یک مصرف کننده سطح متوسط توصیه کرد که از پیشرفتهترین و جدیدترین روتر موجود استفاده کند: اول، سرعت پیشرفت فناوری بسیار سریع است، بنابراین بالاترین رده از روترهای حال حاضر که به خوبی نیازهای شما را برطرف میکند، به مرور زمان هم به نصف قیمت کنونی کاهش پیدا خواهند کرد و هم کم کم منسوخ خواهند شد. دوم، سرعت پیشرفت سختافزار شبکه بیشتر از خدمات دهندگان اینترنت است، همین باعث میشود روترهای سطح متوسط هم بیشتر از حد نیاز یک کاربر سطح متوسط یا حتی بعضی از کاربران حرفهای کفایت کنند.

بنابراین مگر در شرایطی که واقعا به یک روتر پیشرفته با بالاترین سطح عملکرد ممکن نیاز دارید، یک روتر در محدوده قیمت بین ۱۰۰ تا ۲۰۰ دلار هم برای شما کفایت خواهد کرد. و در نهایت اگر تنها به دستگاهی نیاز دارید که بتواند امکان دسترسی بیسیم به شبکه خانگی شما را با سرعت پایین ۲۰ یا ۳۰ مگابیت در ثانیه فراهم کند، شما میتوانید هزینه خرید را از این هم پایینتر آورده و یک روتر ارزان قیمت تهیه کنید.

استفاده از فیبرنوری روز به روز متداولتر میشود، اما هنوز کاملا فراگیر نشده است. حتی سرعتهای گیگابیتی (۱۰۰۰ مگابیت در ثانیه) هم هنوز رواج چندانی ندارند. البته این به این معنا نیست که شما به روتری که میتواند به سرعت گیگابیتی برسد نیاز نخواهید داشت. این روزها اکثر مدلهای با قیمت متوسط با امکانات اترنت گیگابیتی عرضه میشوند، اما حتی روتری مثل TP-LINK Archer C7 هم میتواند از لحاظ نظری از طریق کانال ۵ گیگاهرتزی خود به سرعت ۱,۳۰۰ مگابیت در ثانیه برسد. به عبارت دیگر، در آیندهای نه چندان دور حتی قبل از ارتقا بعدی شبکه خود به آن نیاز پیدا خواهید کرد.

یک یا دو بانده؟

روترهای بیسیم در دو باند فرکانسی متفاوت کار میکنند (۲٫۴ گیگاهرتز و ۵ گیگاهرتز). باند ۲٫۴ گیگاهرتز توسط تعداد زیادی از دستگاههای اطراف خانه شما استفاده میشود و نسبت به تداخل و ازدحام حساستر است. اما باند جدیدتر ۵ گیگاهرتز از تراکم و ازدحام کمتری برخوردار است و ارتباط سریعتری را در اختیار شما قرار میدهد. یک روتر دو بانده هم فرکانس ۲٫۴ گیگاهرتز و هم ۵ گیگاهرتز را اغلب همزمان در اختیار شما قرار میدهد.

تصمیم گیری برای انتخاب یک روتر تک بانده یا دو بانده کار راحتی است. اگر شما در یک محله شلوغ از نظر شبکههای وایفای زندگی میکنید، بهتر است یک روتر دو بانده تهیه کنید، اما اگر به سرعت بیسیم بیشتر احتیاج ندارید و شبکه بیسیم همسایههای اطراف شما هم اختلالی در شبکه شما ایجاد نمیکند یک روتر تک بانده هم برای شما کافی است.

محدوده پوششدهی

محل قرارگیری روتر شما از اهمیت بالایی برخوردار است. بهتر است تا حد امکان روتر را در مرکز منطقه تحت پوشش شبکه وایفای و به دور از سایر تجهیزات و عوامل مختل کننده امواج قرار دهید و ترجیح بر این است که روتر در یک قفسه با ارتفاع بالا قرار داشته باشد.

حتی با وجود رعایت کردن تمام این موارد؛ ممکن است همچنان بعضی از نقاط خانه شما در نقطه کور (مکانی که امواج بیسیم به آن دسترسی ندارند) قرار داشته باشد. استفاده از یک نرمافزار تشخیص قدرت سیگنال میتواند برای افزایش منطقه تحت پوشش امواج به شما کمک کند. خریدن یک روتر گران قیمتتر نیز ممکن است بتواند محدوده شما را گسترش دهد، اما این به این معنا نیست که با این کار بتوان تضمین کرد که سیگنال به نقاط دور دست زیرزمین خانه شما هم خواهد رسید.

در اغلب موارد، خرید یک (یا دو) روتر مقرونبهصرفه و استفاده از یکی دو آداپتور تقویتکننده امواج نتیجه بهتری را برای شما به همراه خواهد داشت. آداپتورهای تقویت کننده امواج از سیستم سیم کشی برق داخلی دیوار شما برای گسترش شبکه استفاده میکنند. استفاده از آنها مقرون به صرفهتر است و برای رساندن امواج وایفای به نقاط دور دست و کور خانه شما گزینه بسیار مناسبی هستند. البته باید محدودیت سرعت این آداپتورهای تقویت سیگنال را نیز در نظر داشته باشید چرا که سرعت همه آنها یکسان نیست.

وقتی صحبت از گسترش منطقه تحت پوشش امواج شبکه بیسیم میشود، تنها به این دلیل که ممکن است زمان آن فرا رسیده باشد که باید روتر قدیمی خود را ارتقا دهید به این معنا نیست که دیگر باید روتر قدیمی را دور بیاندازید. اگر هنوز دستگاه قدیمی شما کار میکند، میتوانید از آن به عنوان یک پل بیسیم (برای گسترش شبکه به اندازه تقریبی نیمی از توان اصلی) و یا یک اکسس پوینت که وظیفهای مشابه با آداپتورهای تقویت سیگنال را انجام میدهد استفاده کنید.

پورتهای USB

قبل از فراگیر شدن چاپگرهایی که از سیستم بیسیم داخلی استفاده میکنند، وجود یک پورت USB روی یک روتر برای شبکه کردن پرینتر از اهمیت زیادی برخوردار بود. در حال حاضر روترهای داری پورت USB بیشتر برای ابزار ذخیره سازی تحت شبکه ارزان قیمت مورد استفاده قرار میگیرند. شما میتوانید یک هارد دیسک یا فلش را به پشت روتر خود متصل کرده و اطلاعات موجود در آن را با سایر دستگاههای متصل به شبکه به اشتراک بگذارید. شما همچنین میتوانید از آن برای ساخت یک مرکز رسانه شبکه برای استریم فیلم، موزیک یا برنامههای تلوزیونی استفاده کنید.

اگر به شبکه کردن چاپگری که قابلیت بیسیم ندارد و یا به اشتراک گذاری فضای ذخیره سازی تحت شبکه نیاز ندارید، پشتیبانی از USB روی یک روتر چیزی نیست که شما نگران آن باشید.

روترهای هوشمند

روترها نه تنها قویتر و سریعتر میشوند، بلکه این روزها هوشمندتر هم میشوند. روترهای OnHub گوگل یا روترهای Smart Wi-Fi لینکسیس، تنظیمات و کنترل شبکه خانگی شما را بسیار راحتتر انجام میدهند. این دستگاهها به شما اجازه میدهند از طریق یک اپلیکیشن تلفن هوشمند نحوه اولویت بندی اختصاص پهنای باند را برای مصارف مختلف مثل استریم فیلم و بازیهای ویدیویی تنظیم کنید و بهروزرسانیها نیز به طور خودکار انجام میشود.

روترهای OnHub با پشتیبانی بهینه شده از خانههای هوشمند با ترکیب IFTTT عرضه میشوند. این به این معنا است که به عنوان مثال، شما میتوانید دستورالعملی را ایجاد کنید که با اتصال تلفنتان به شبکه مجهز به روتر OnHub یک قفل هوشمند August به طور خودکار باز شود. انجام چنین امکاناتی روی یک روتر هوشمند بیشمار است.

بدافزار صفحه آبی مرگ، قربانیان خود را فریب میدهد!

این بدافزارها در دل تبلیغات (ویدویی) قرار دارند و با نشان دادن اطلاعات متقاعد کننده، سعی میکنند تا کاربران را گمراه سازند. روزانه موتورهای جستوجوی آنلاین، توسط میلیونها نفر استفاده میشوند. ارائهدهندگان موتور جستوجو مانند گوگل، مایکروسافت و یاهو، برای آنکه موتورهای جستوجویشان توانایی دریافت و پردازش حجم بسیار بالایی از درخواستها را داشته باشند، بستری را برای تبلیغات فراهم کردند و بستههایی را در اختیار کسب و کارها قرار میدهند. این لینکهای تبلیغاتی، در بالای صفحه جستوجوی نتایج، به کاربران نشان داده میشود و به این شکل نه تنها کسب و کارها به معرفی محصولات خود میپردازند؛ بلکه کاربران با کلیک کردن روی این لینکها، پولهایی را به سمت ارائه دهندگان موتورهای جستوجو روانه میکنند؛ با این حال، این شیوه کسب و کار زمانی کارآمد و مفید خواهد بود که مجرمان سایبری به آن علاقهمند نشده باشند. تبلیغات قرار گرفته در موتورهای جستوجو، بهترین مکانی است که مجرمان میتوانند از طریق آن، درآمد کسب کنند.

یکی از رایجترین تکنیکهای مورد استفاده در این روش، استفاده از دامینهای مخربی است که کدهای مخرب روی کامپیوترهای قربانیان را پیلود میکنند؛ بهطوری که سیستم قربانی تبدیل به برده هکرها میشود و به راحتی دادههای شخصی روی کامپیوترهای شخصی، به سرقت میرود. در کنار این روش بعضی از هکرها، اقدام به راهاندازی دامینهای جعلی میکنند و سعی میکنند سایتهای مخرب را مشروع و قانونی نشان بدهند و کاربران را به شیوهای فریب دهند تا اطلاعات مربوط به حساب کاربری خود را درون این سایتها وارد کنند. متأسفانه بیشتر اسکیماهای تبلیغاتی آنلاین، از طریق پلتفرمهای بخش سومی اجرا میشوند و اغلب بازیگران تهدید، سعی میکنند با استفاده از سهلانگاری مسئولین شبکههای تبلیغاتی، لینکهای مخرب خود را از طریق دامینهای معتبر و قانونی که کاربران به آنها اعتماد دارند، وارد این شبکهها کنند. شرکت امنیتی MalwareByte’s به تازگی یک کمپین جدید را در این زمینه شناسایی کرده است. بنا به اظهار وبلاگ این شرکت، تیم محققان این شرکت، موفق به شناسایی یک کمپین مخرب جدید تبلیغاتی شدهاند. کمپینی که برای فریب دادن کاربران، از صفحه آبی مرگ ویندوز BSOD (سرنام Blue Screen of Death) استفاده میکنند.

گروهی که از BSOD استفاده میکنند، کاربران خود را با استفاده از یک مهندسی اجتماعی قدرتمند، فریب میدهند. این شرکت امنیتی کشف کرده است که هکرها، با استفاده از ترفندهای خاصی موفق شدهاند از فضای تبلیغاتی Google’s AdWords در این زمینه استفاده کنند؛ بهطور مثال، کلمه کلیدی YouTube، آگهیهای مربوط به این گروه را در بالای موتور جستوجوی گوگل نشان میدهد. این تبلیغ بهگونهای طراحی شده است که به کاربر اطمینان میدهد، با کلیک کردن روی آن به صفحه یوتیوب وارد میشود؛ در حالی که کلیک کردن روی این لینک، کاربر را به صفحه دیگری هدایت میکند و با نشان دادن صفحه آبی مرگ، کاربر را متقاعد میسازد که مشکلی وجود دارد؛ در حالی که بسیاری از کاربران ممکن است فریب این ترفند را نخورند؛ هکرها از یک تصویر، همراه با اطلاعات فنی، برای متقاعد ساختن کاربران استفاده میکنند. در این صفحه، به کاربران توصیه شده است، از طریق خطوط تلفن، یک تماس رایگان را برقرار کنند تا مشکل صفحه آبی مرگ برطرف شود.

در آن سوی این دعوت، اسکمرها (Scammers) در انتظار کاربران مینشینند و تظاهر میکنند که بخش پشتیبانی ویندوز هستند و به قربانیان پیشنهاد میکنند برای حل این مشکل، بستههای پشتیبانی که قیمت آنها از ۱۹۹ دلار تا ۵۹۹ دلار است را خریداری کنند؛ اما این تمام داستان نیست؛ Malwarebytes دریافته است در بعضی موارد، قربانیان هویت شخصی و اطلاعات مربوط به حساب کاربری خود را برای هکرها ارسال میکنند. در این کمپین مخرب، تاکنون دو دامنه شناسایی شده که آدرس IP این دامنهها در منطقه آریزونا ثبت شده است. در زمان نگارش این مقاله، این مشکل به سرعت از طرف گوگل برطرف شد؛ اما این مدل آگهی، تنها یکی از هزاران تلاشی است که هکرها هر روزه برای فریب دادن کاربران آنلاین، از آن استفاده میکنند.

۱۰ ابزار کاربردی برای بازیابی رمزهای عبور

Aircrack

از Aircrack برای بازیابی کلمات عبور شبکه بیسیم استفاده میشود. این ابزار از بهترین الگوریتمهای نفوذ شناخته شده استفاده کرده و بستههای کدگذاری شده را جمع آوری میکند. Aircrack تشکیل شده از مجموعهای از ابزارهایی برای نفوذ به شبکههای ۸۰۲٫۱۱ ، WEP و WPA است. این مجموعه از ابزارهایی مثل airodump ،aireplay ،aircrack ،airdecap برای دستیابی به پکتهای منتقل شده در شبکه بیسیم استفاده میکند.

Cain and Abel

Cain and Abel یک نرمافزار دستیابی به کلمات عبور تحت ویندوز است که خیلی از کاربران حرفهای امنیت سایبری از آن برای بازیابی کلمات عبور استفاده میکنند. این ابزار با استفاده از دایره لغات داخلی خود شبکه را تحت نظر قرار داده و کلمات عبور کد شده را رمزگشایی میکند. این نرمافزار قادر است با استفاده از فناوریهای brute force و cryptanalysis حملات خود را انجام دهد و همچنین میتواند ارتباطات VoIP را ذخیره کند، کلمات عبور کش شده را بازیابی کند و پروتکلهای ارتباطی را تجزیه تحلیل کند.

خیلی از حرفهایهای امنیت سایبری وقتی قصد دارند با استفاده از حملات brute force به سرویس احراز هویت از راه دور نفوذ کنند؛ THC hydra را انتخاب میکنند. این ابزار میتواند از طریق کتابخانه واژگان داخلی خود به بیش از ۵۰ پروتکل مختلف از جمله http, ftp, https, smb و چندین پایگاه داده به سرعت حمله کند.

Ophcrack

Ophcrack یک ابزار دستیابی به کلمات عبور ویندوز است، هر چند میتوان آن را روی هر سه پلتفرم ویندوز، مک و لینوکس نیز اجرا کرد. این نرم افزار شامل قابلیتهای زیادی از جمله نفوذ LM و NTLM است. hash ها را هم میتوان از طریق بازیابی SAM کد شده از پارتیشن ویندوز و هم نسخه live CD فراخوانی کرد.

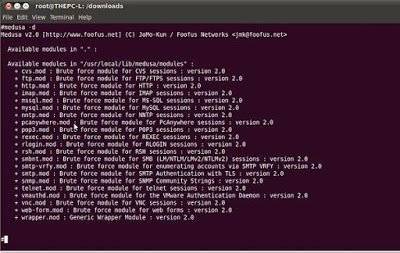

Medusa

Medusa یک ابزار سریع، ماژولار و یک لاگ کننده brute force موازی است. این نرم افزار از بسیاری از پروتکلها از جمله AFP ،cvs ،ftp ،http ،imap ،SSH و غیره پشتیبانی میکند.

Fgdump

Fgdump ابزاری برای استخراج کلمات عبور NTLM و LanMan ویندوز است. این نرمافزار قبل از شروع به کار سعی میکند آنتی ویروس سیستم را غیرفعال کند. بعد از آن pwdump ،cachedumpم(cached credentials dump) و pstgdumpم(protected storage dump) اجرا میشود. این ابزار همچنین سعی میکند تاریخچه کلمات عبور را در صورت موجود بودن غیرفعال کند.

L0phtCrack

L0phtCrack یک ابزار بازیابی کلمات عبور مخصوص پلتفرم ویندوز است که سعی میکند این بازیابی را با استفاده از توابع hash انجام دهد. این توابع هش را میتوان از طریق ایستگاه کاری مستقل ویندوز، خدمات شبکه یا اکتیو دایرکتوریها به دست آورد. این نرمافزار همچنین از چندین شیوه مختلف تولید کلمات عبور (کتابخانه لغات داخلی، brute force و غیره) استفاده میکند.

RainbowCrack

RainbowCrack یک ابزار نفوذ hash است که از حملات time-memory tradeoff در مقیاس وسیع استفاده میکند. یک نفوذ brute force متعارف تمام عبارات متنی ممکن را یک به یک امتحان میکند که برای کلمات عبور پیچیده کاری بسیار زمانبر است. در حالی که RainbowCrack از شیوه time-memory tradeoff برای انجام محاسبات استفاده کرده و نتایج را در جداولی به نام rainbow tables ذخیره میکند. هر چند انجام محاسبات روی این جداول هم مدت زیادی به طول خواهد انجامید اما RainbowCrack میتواند صدها بار سریعتر از شیوه نفوذ brute force عمل کند.

Brutus

Brutus یک ابزار رایگان بازیابی کلمه عبور است که تنها در پلتفرم ویندوز کار میکند. این نرمافزار برای بازیابی کلمه عبور از مجموعه دایره لغات برای نفوذ به خدمات تحت شبکه یا سیستم از راه دور استفاده میکند. Brutus از پروتکلهای http ،pop3 ،ftp ،smb ،telnet ،imap و غیره استفاده میکند.

Wfuzz

Wfuzz یک ابزار نفوذ به شیوه brute force برای اپلیکیشنهای تحت وب است. حرفهایهای امنیت سایبری از این ابزار برای پیدا کردن منابعی نظیر دایرکتوریها، servletها، اسکریپتها و پارامترهای GET و POST برای انواع مختلفی از شیوههای تزریق مثل SQL ،XSS و LDAP و پارامترهای داخل فرمها مثل نام کاربری و کلمه عبور با استفاده از شیوه brute forcing استفاده میکنند.

ابزارهای بازیابی کلمات عبور تنها به همین عناوین معرفی شده خلاصه نمیشوند و ابزارهای زیاد دیگری نیز برای این کار وجود دارند. اما پیشنهاد خیلی از حرفهایهای امنیت سایبری این است که برای بازیابی کلمات عبور از این ابزار استفاده شود.

پروتکلی که تقویتکننده حملات DDoS شد!

حملات DDoS بهطور معمول بر پایه باتنتهای فراوان و از طریق منابع متفاوتی به مرحله اجرا در میآیند. این مدل حملات باعث به وجود آمدن حجم گستردهای از ترافیک میشوند. اما هکرها برای آنکه بر شدت حملات خود بیفزایند از دستگاههای میانی تقویت کننده (amplifiers) برای تقویت ترافیک تخریبی استفاده میکنند. اما نکته مهمی که پژوهشگران دانشگاه ادینبورگ کشف کردهاند این است که TFTP این توانایی را دارد تا به عنوان یک عامل تقویت کننده تقریبا ۶۰ برابری مورد استفاده قرار گیرد. بهطوری که در مقایسه با روشهای موجود از نرخ بالاتری بهره میبرد.

ریچارد مک فارلین، بوریس سیکلیک و ویلیام ج بوکانن، محققان این دانشگاه، در مقاله خود عنوان کردهاند که این روش تقویتی ممکن است تبدیل به یک مخاطره جهانی شود. به دلیل اینکه پروتکل TFTP تقریبا توسط ۵۹۹۶۰۰ سرور باز TFTP مورد استفاده قرار میگیرد. در حالی که این محققان از سال ۲۰۱۴ سرگرم تحقیق در خصوص این مشکل امنیتی بودند، اما مقاله آنها ماه مارس در مجله computer & science به چاپ رسید و اکنون سرتیتر اخبار سایتهای مختلف شده است. البته لازم به توضیح است که این سه پژوهشگر اولین کارشناسان امنیتی نیستند که نشان دادند سرورهای TFTP این پتانسیل را دارند تا به عنوان تقویت کننده حملات DDoS مورد استفاده قرار گیرند. در سال ۲۰۱۳ نیز جیسون شولتز، مهندس بخش تحقیقات و تهدیدات سیسکو، این چنین پیشامدی را پیشبینی کرده بود. او در آن زمان گفته بود: «تشدید قدرت حمله DDoS با استفاده از پروتکل TFTP روش بهینهسازی شدهای برای حمله نیست، اما اگر به تعداد کافی، سرورهای عمومی TFTP در دسترس باشند این حمله به شیوه موثرتری میتواند پیادهسازی شود.»

تیم واکنش هوش امنیتی شرکت آکامای (Security Intelligence Response Team) موفق به کشف ده حمله بر مبنای اهرم TFTP شد. حملاتی که از تاریخ ۲۰ آوریل آغاز شده و مشتریان شرکت را تحتالشعاع خود قرار دادهاند. جوز آرتیگا از کارمندان شرکت آکامای در این ارتباط اعلام کرده است: «اسکرپیت حمله کننده TFTP فعالیت خود را از ماه مارس آغاز کرده است. به نظر میرسد این حمله همزمان با انتشار تحقیقات در مورد این شیوه حمله در رسانههای جمعی صورت گرفته است. » آنگونه که آرتیگا گفته است، بیشتر این حملات چند برداری بوده و ردپایی از تکنیک انعکاسی TFTP در آنها به چشم میخورد. تحلیلها نشان میدهند که حداقل یک سایت حملات DDoS را در غالب یک سرویس یکپارچه انتقال داده است.

در شرایطی که این سبک از حمله، نرخ بسته آنچنان بالایی را تولید نمیکند، اما در مقابل حجم بستههای تولید شده به اندازه کافی زیاد هستند تا پهنای باند سایتها را مورد هدف قرار دهند. گزارش این محققان نشان میدهد که این ابزار حمله از کد یکسانی همسو با دیگر ابزارهای انعکاسی پایه UDP استفاده کرده و خط فرمان مشابهی نیز دارد. تحلیلها نشان میدهند که این چنین حملهای پهنای باندی به میزان حداکثر ۱٫۲ گیگابیت در ثانیه برابر با ۱۷۶٫۴ هزار بسته در ثانیه تولید میکند.

این بردار حمله انعکاس TFTP از پورت ۶۹ به عنوان پورت منبع استفاده میکند. اما این احتمال وجود دارد که حملات پورت خاصی را هدف قرار نداده و پورتها را به صورت تصادفی انتخاب کنند. با این وجود دامنه تاکتیکی این حمله محدود است، به دلیل اینکه TFTP به گونهای طراحی شده است تا فایلها و به ویژه فایلهای پیکربندی شده را برای تعداد محدودی از میزبانها آن هم در زمان مشخصی ارسال کند. در نتیجه این احتمال وجود دارد که سرورهای TFTP این توانایی را نداشته باشند تا حجم زیادی از درخواستهایی که توسط ابزارهای بردار حمله TFTP ارسال میشوند را انتقال دهند. در بخشی دیگری از مقاله منتشر شده توسط این پژوهشگران آمده است که TFTP تنها قادر به تولید نرخ ۱٫۲ گیگابیت است، اما در حملات چند برداری که حمله TFTP یکی از بردارهای آنها به شمار میرود، این میزان به عدد ۴۴ گیگابیت در ثانیه میرسد. منابع جمعآوری شده در ارتباط با حملات انعکاسی TFTP نشان از آن دارند که مراحل اولیه حمله توزیع شده ضعیف بوده است. منشا بخش عمدهای از این منابع آسیایی بوده است اما در ادامه این حملات از منابع اروپایی نیز استفاده کردهاند. کارشناسان امنیتی به مدیران سرورهایی که پروتکل TFTP را میزبان میکنند، توصیه کردهاند، پورت شماره ۶۹ که برای اتصال به اینترنت مورد استفاده قرار میگیرد را مورد ارزیابی قرار دهند. این پورت باید به یک دیوار آتش تجهیز شده و تنها به منابع ورودی معتبر اجازه ورود دهند. ضروری است مدیران از ابزارهای شناسایی سوء استفاده از سرورهای TFTP در یک شبکه استفاده کنند.