بانک آموزشی

نرم افزار - سخت افزار - طراحی - برنامه نویسی _ ویروس شناسی ...

بانک آموزشی

نرم افزار - سخت افزار - طراحی - برنامه نویسی _ ویروس شناسی ...۱۰ علامت آلودگی کامیپوتر شما- قسمت دوم

در قسمت اول این مقاله به ۵ نشانه آلودگی کامپیوتر شما به ویروس ها و سایر نرم افزارهای مخرب را ذکر کردیم. در این قسمت به دومین سری این مقاله میپردازیم.

۶- فعالیت غیرطبیعی شبکه

در بعضی موارد در زمانی که از اینترنت هیچ استفادهای نمیکنید، اگر فعالیت مشکوکی در مصرف اینترنت خود مشاهده کردید میتوان فرض کرد سیستم شما به بدافزار آلوده شدهاست.اول از همه برای اطمینان موارد زیر را چک کنید.

آیا ویندوز درحال بهروزرسانی است؟

آیا نرمافزاری یا برنامهای در پسزمینه درحال بهروزرسانی خود میباشد؟

آیا یک دانلود با حجم زیاد در نرمافزارهای مدیریت دانلود را که فراموش کردهاید، در حال انجام میباشد.

اگر جواب سوالات بالا منفی است پس احتمال آلوده شدن سیستم شما وجود دارد. پس باید بررسی کرد این ترافیک اینترنتی به کجا میرود.

برای بررسی و زیرنظر گرفتن ترافیک اینترنتی روی سیستمتان میتوانید از نرمافزارهایی همچون Wireshark یا Little Snitch استفاده کنید.

برای اینکه بررسی کنید آیا سیستمتان به بدافزار آلوده شده از یک آنتیویروس مناسب استفاده کنید و سیستمتان را یک اسکن کامل کنید.

۷- تعویض صفحه نخست مرورگر، باز شدن سایتها به صورت ناخواسته

اگر صفحه نخست مرورگر شما تغییر کرده یا باز کردن سایتی به سایت دیگری هدایت میشوید، سیستم شما آلوده شدهاست. در بعضی موارد پاپآپهایی باز میشوند و شما را برای دانلود نرمافزاری هدایت میکنند، که هم آزاردهنده و هم خود این نرمافزارها آلوده هستند. سریعا سیستم خود را اسکن کنید. از آنجایی که این نوع از بدافزارها به راحتی پاک نمیشوند لذا توسط یکی از نرمافزارها Anti-spyware نیز سیستم خود را اسکن کنید.

اگر دیدید که نرمافزاری ناخواسته باز یا بسته میشود یا بدون هیچ دلیلی سیستم خاموش میشود یا در هنگام بوت شدن در محیط بوت با ویندوزهای دیگری مواجه میشوید و یا ویندوز پیغام میدهد که شما به بعضی از درایوهایتان دسترسی ندارید، این مساله نگران کننده است. اگرچه می تواند یک مشکل فنی باشد، اما این موارد از علائم آلوده شدن به بدافزار نیز میباشند و شما باید خود را برای بدترین حالت ممکن آماده کنید. در این موارد تنها راه موجود پاک کردن کامل ویندوز و نصب دوبارهی آن میباشد.

۹- کار نکردن نرمافزارهای امنیتی

درحالی که شما خودتان را برای هر نوع حملهای آماده میکنید، باز هم در بعضی موارد بدافزارها به پشت خط دفاعی شما نفوذ میکنند. بعضی از بدافزارها به طوری طراحی شدهاند که بعد از نفوذ روی سیستم جلوی کارکردن نرمافزار امنیتی یا بهروزرسانی شدن آنرا میگیرد و سیستم شما را بیدفاع میکند. اگر تمام راههای عادی را برای حل این مشکل همچون راهاندازی مجدد و باز و بسته کردن نرمافزار امنیتی خود امتحان کردهاید و نتیجهای دریافت نکردید لذا باید این احتمال را در نظر بگیرید که سیستمتان آلوده شده است.

۱۰- دریافت پیغامهای غیرعادی توسط دوستانتان

اگر دوستانتان میگویند که از شما پیغامهای غیرعادی دریافت میکنند و شما این پیغامها را نفرستادید، احتمال آلوده شدن سیستم شما میرود. در مرحله اول ابتدا باید مطمئن شد که این پیغامها از یکی از ایمیلهای شما فرستاده شده است. پس پوشه Sent Items ایمیل خود را چک کنید. در بعضی موارد این ایمیلها توسط نرمافزاری که از کنترل شما خارج شدهاست فرستاده میشوند. از آنجایی که امکان استفاده از یک اکانت در چند سیستم از جمله دستگاه موبایلتان نیز وجود دارد برای مقابله کارهای زیر را انجام دهید.

برای اکانتهای خود رمزعبورهای قوی بگذارید.

تمام سیستمهای خود را یک اسکن کامل کنید.

دانستن اینکه یک بدافزار چه رفتارهایی روی یک سیستم دارد، یکی از نکات کلیدی برای مقابله با آن است. از آنجایی که در دنیای فناوری و اطلاعات زندگی میکنیم، امنیت فقط به این معنی نیست که یک سری نرمافزار امنیتی نصب کنیم، بلکه نحوه عملکرد و راههای نفوذ بدافزارها را نیز باید بدانیم. این اطلاعات است که به ما کمک میکنند تا در امنیت قرار بگیریم. همیشه پیشگیری راحتتر از مقابله با بدافزارها میباشد.

۱۰ علامت آلودگی کامپیوتر شما –- قسمت اول

افزایش روزافزون کاربران اینترنتی فرصت مناسبی را برای خلافکاران دنیای آیتی فراهم نمودهاست. با وجود راههای بسیار برای نفوذ و خرابکاری در سیستمها، برای اینکه از آلوده شدن سیستم در مقابل نرمافزارهای مخرب پیشگیری و دفاع کنیم، نیاز است که بدانیم علائم آنها چیست و چگونه عمل میکنند. برای اینکه یک استراتژی دفاعی مناسب برای مقابله با بدافزارها داشته باشیم، ابتدا باید بدانیم که یک بدافزار پس از اینکه در یک سیستم قرار گرفت چه علائمی در آن سیستم ایجاد میکند.

۱- کند شدن سیستم

این یک واقعیت است که بدافزارها به کند کردن سیستمعامل، سرعت اینترنت و نرمافزارها گرایش دارند. لذا اگر متوجه کند شدن سیستمعامل شدهاید، ابتدا عوامل دیگر را بررسی کنید. کند شدن سیستم امکان دارد از کمبود حافظه RAM، کمبود فضا در هارددیسک یا یک مشکل سختافزاری شما باشد. اگر تمام احتمالات دیگر برای کند شدن سیستمعامل را بررسی کردهاید، احتمال اینکه سیستم شما به بدافزار آلوده شدهباشد، وجود دارد.

۲- پاپآپها (Pop-up)

یکی از علائم آزاردهنده بدافزارها به خصوص نرمافزارهای جاسوسی، به شکل پاپآپ یا پنجرههای خود بازشونده، ظاهر میشود. در اینصورت مشکل اصلی خود این پاپآپها که به اینترنت شما جهت میدهند، نیستند، بلکه پاک کردن سیستم از این بدافزارها است، که به طور معمول به همراه بدافزارهای دیگر آمده و از چشمان ما پنهان میباشند. برای اینکه از این نوع نرمافزارهای جاسوسی و علائم منفی آن جلوگیری کنید، این چند نکته امنیتی را در خاطر خود نگاه دارید.

روی پاپاپهای مشکوک کلیک نکنید.

در هنگام دانلود نرمافزارهای رایگان مراقب باشید.

برای اینکه این نوع از تهدیدات را از سیستم خود حذف کنید، نیاز به یک نرمافزار امنیتی قدرتمند در مقابله با نرمافزارهای جاسوسی دارید.

۳- از کار افتادن ناگهانی سیستم

اگر به طور مکرر نرمافزارهای شما از کار میافتد یا با صفحه آبی رنگی که هنگام از کار افتادن سیستمعامل ظاهر میشود، مواجه میشوید؛ نشان دهنده این است که سیستم شما درست کار نمیکند و باید آنرا بررسی کنید. در این حالت دو احتمال وجود دارد. یا سیستم شما دچار یک مشکل فنی شدهاست، یا سیستم شما به بدافزار آلوده شدهاست. اگر به وجود مشکل فنی مشکوک هستید، مشکلات نرمافزارها میتواند این اثر را ایجاد کند. استفاده از نرمافزارهایی که با هم تداخل دارند یا وجود کلیدهای رجیستریی که به چیزی مربوط نباشند، میتواند این اثر را ایجاد کند. اگر به وجود بدافزار مشکوک هستید، به سادگی سیستمتان را توسط یک نرمافزار امنیتی مناسب و قوی یک اسکن کامل انجام دهید.این نکته بسیار مهم است که یک نرمافزار امنیتی قابل اعتماد روی سیستمتان داشته باشید.

۴- فعالیت مشکوک هارددیسک

یکی دیگر از علائم مشکوک وجود بدافزار فعالیت غیرطبیعی هارددیسک است. اگر وقتی نرمافزاری باز نیست یا از آن استفادهای نمیکنید یا اینکه دانلودی روی سیستمتان در حال اجرا نیست، باز هم هارددیسک سیستم فعالیت بیشازحد انجام میدهد، بهتر است که سیستم را برای وجود بدافزار بررسی کنید. البته لازم به ذکر است که وجود مشکل سختافزاری در هارددیسک نیز میتواند این مشکل را به وجود آورد.

۵- کمبود فضا روی هارددیسک

اگر کمبود فضا برروی هارددیسکتان دارید، اسم فایلها به صورت خودکارعوض میشوند یا بعضی از فایلها ناپدید میشوند؛ امکان وجود بدافزار روی سیستمتان بسیار زیاد است، چون که بدافزارهای بسیاری هستند که از متدهای متفاوتی برای پر کردن فضا برروی هارد، استفاده میکنند.

رمز نگاری اطلاعات بی فایده است؛ شما باز هم هک میشوید!

حملاتی که چند وقت پیش در شهرهای مختلف جهان به وقوع پیوست، نشان داد شرکتها باید در زمینه اتخاذ تصمیمات سختگیرانهتر در ارتباط با رمزنگاری و حفاظت از حریم خصوصی شهروندان مصصمتر باشند. گزارشها به صراحت هشدار میدهند که مجرمان سایبری بیش از گذشته به دادههای حساس کاربران نزدیک شدهاند. آنها به لطف رمزنگاری ضعیفی که از سوی سیلیکون ولی اتخاذ میشود و فشارهای مضاعفی که از سوی ایالات متحده مبنی بر استفاده از الگوریتمهای ضعیف برای دسترسی راحتتر نهادهای امنیتی به ارتباطات رمزنگاری شده اعمال میشود، ممکن است امنیت و حتی جان شهروندان را در معرض تهدید قرار دهند.

مطالعهای که به تازگی از سوی مرکز اینترنت و جامعه برکمن در دانشگاه هاروارد انجام شده است، نشان میدهد که به کارگیری اصطلاحاتی همچون Going dark که به معنای سختتر شدن و بدتر شدن فعالیتهای مجرمان سایبری مورد استفاده قرار میگیرد، واقعیت نداشته و مجرمانی که در گذشته در تاریکی به فعالیت مشغول بودهاند، اکنون به ما نزدیکتر شدهاند. در این تحقیق، گروهی از کارشناسان امنیتی از جمله متیو جی اولسون مدیر اسبق مرکز ملی مبارزه در ایالات متحده و بروس اشنایر یک رمزنگار شناخته شده حضور داشتند. این مقاله تحت عنوان Don’t Panic: Making Progress on the ‘Going Dark’ Debate نشان میدهد، در حالی که همیشه “کانالهای ارتباطی مقاوم در برابر نظارت” وجود خواهند داشت، اما اجرای قوانین به این شکل مانع از آن نمیشود که مجرمان سایبری و بازیگران تهدید به دادههای حساس کاربران دسترسی نداشته باشند. این مطالعه این گونه استدلال میکند، در مدل رمزنگاری مبدا به مقصد (end to end) که امروزه توسط اپل مورد استفاده قرار میگیرد و حتی این شرکت به دادههایی که از سرورهای این شرکت میگذرد دسترسی ندارد و حتی این مدل در مقیاس وسیع توسط بسیاری دیگر از شرکتها در وب مورد استفاده قرار میگیرد، دارای مشکلاتی همچون گسستگی است.

امنیت یا نظارت

این گروه تحقیقاتی در پایان گزارش ۳۷ صفحهای خود اینگونه نتیجهگیری کردهاند: «در حالی که رمزنگاری باعث میشود دادهها و ارتباطات ما در حالت ایمن قرار داشته باشد، اما در نقطه مقابل دربهای پشتی (backdoors) قرار گرفته در مکانیزمهای امنیتی فقط باعث تشدید خطر میشوند. به عنوان یک گروه از متخصصان، ما نمیتوانیم سیستمی را بر مبنای درب پشتی ایجاد کنیم و انتظار داشته باشیم این دربهای پشتی تنها در اختیار شهروندان یا نهادهای خاصی قرار داشته باشد. ما نمیتوانیم اینگونه استدلال کنیم که این دربهای پشتی بر مبنای اصول اخلاقی مورد استفاده قرار میگیرند. اگر نهادهای مختلف این توانایی را دارند تا پیامهای کوتاه شما را استراق سمع کرده یا به درون هارد دیسک شما وارد شوند، همین توانایی در اختیار مجرمان یا هکرها نیز قرار خواهد داشت. این یک نظریه یا یک تئوری نیست، زمانی که یک درب پشتی برای هدف خاصی طراحی میشود، بدون شک بهطور مخفیانه برای منظور دیگری نیز مورد استفاده قرار خواهد گرفت. در حال حاضر پرسش این نیست که مابین امنیت و حریم خصوصی یکی را انتخاب کنیم. پرسش این است که مابین امنیت بیشتر یا کمتر باید یکی را انتخاب کنیم. رمزنگاری این توانایی را دارد تا همه جا از ما در برابر نظارتهای هدفدار محافظت به عمل میآورد، اما بنابر یکسری ملاحظات فنی، امنیت کامپیوتری فوقالعاده ضعیف است. اگر یک مهاجم به اندازه کافی ماهر بوده، به لحاظ مالی تأمین شده و تصمیم داشته باشد به کامپیوتر شما وارد شود، بدون هیچ گونه مشکل خاصی توانایی ورود را خواهد داشت. اگر مشاهده میکنید؛ که چنین اتفاقی برای شما رخ نداده است، به این دلیل است که شما در فهرست اولویتهای ورود قرار نداشتهاید. اما در مجموع رمزنگاری ضعیف هر کاربری را به یک شکل در معرض تهدید قرار خواهد داد.»

آموزش پاک سازی کامپیوتر از بدافزارها-3

برنامههای حذفکنندهای که به آنها اطمینان ندارید

پس از آنکه از چند پویشگر پیچیده بدافزارها استفاده کردید و آنها بعد از مدتی طولانی اقدام به اسکن و پاکسازی سیستم شما کردند، احتمالا به دنبال نسخههای رایگان و قابل حمل این اسکنرها هستید. GeekUninstaller به این نشانی ممکن است آن چیزی باشد که به دنبال آن هستید. یک ابزار سریع و ساده که در عین سادگی، از قدرت بالایی برخوردار است. زمانیکه به صفحه مربوط به این اسکنر مراجعه کردید، روی لینک دانلود که در سمت راست پایین صفحه قرار دارد کلیک کنید. روی گزینه Free Download کلیک کنید و بعد از دانلود، آنرا اجرا کنید. در این حالت برنامه در وضعیت آماده بهکار قرار میگیرد. این نرمافزار در ویندوز سرور ۲۰۰۳، ۲۰۰۸، ایکس پی و ۱۰ قابل استفاده است.

روتکیتهای بهجامانده از تروجانها را پاک کنید

حتی اگر از اسکنر قدرتمندی مانند GeekUninstalle استفاده میکنید، همیشه این احتمال وجود دارد که آثاری از تروجان روی سیستم شما باقی بماند. بهکارگیری ابزارهای ضدتروجان رایگان شرکت MalwareBytes، بهترین گزینه برای رهایی از این مشکل است. برای دانلود این ضدتروجان به این نشانی و بـــــــرای دریافت ابزار AdwCleaner به این نشانی مراجعه کنید. این ابزار برای پیدا کردن فایلهای بهجامانده در مرورگر و رجیستری عملکرد خوبی دارد. ابزار Anti-malware تروجانهای باقیمانده روی سیستم شما را شناسایی و حذف کند. برای یک ابزار ضدتروجان، یافتن مجموعهای از فایلهای مخرب که در مناطق مختلف کامپیوتر چون پوشههای سیستمی پنهان شدهاند، کار چندان سختی نیست.

نکتهای که باید در خصوص تروجانها به آن اشاره کنیم، ردپای آنهاست. ردپایی که ممکن است در قالب یک روتکیت، همچنان روی سیستم کاربران باقی بماند. زمانی که یک روتکیت روی سیستم قربانی قرار داشته باشد؛ به هکرها این توانایی را میدهد تا به حساسترین بخشهای کامپیوتر قربانی نیز دسترسی داشته باشند.

کسپرسکی اینترنت سکیوریتی، از جمله ابزارهایی است که مانع از آن میشود که هکرها به بهرهبرداری از روتکیتها اقدام کنند؛ اما این ابزار، توانایی حذف اینگونه فایلها را ندارند. ابزار رایگان مایکروسافت Malicious Software Removal Tool به این نشانی با پشتیبانی از تمامی نسخههای ویندوز، میتواند تعدادی از روتکیتها را شناسایی و حذف کند؛ اما بسیاری از روتکیتها به گونهای طراحی شدهاند که درون هسته سیستمعامل قرار میگیرند. در نتیجه، تنها راه خلاصی از دست آنها، نصب مجدد سیستمعامل است. برای این منظور بهتر است دقت کنید سیستمعامل را از منبع مطمئنی دریافت میکنید.

تروجانها علاقه خاصی به فایلهای راهانداز و پنهان شدن پشت سر آنها دارند؛ پیدا کردن مکانهایی که فایلهای خطرناک درون آنها پنهان میشوند. این قابلیت به آنها میتواند بهطور مداوم از لحظهای که دستگاه شما راهاندازی میشود، حضور فعال داشته باشند. ابزار رایگان و قابل حمل RunScanner این توانایی را دارد تا تمام فایلهای راهانداز یک سیستم و تنظیمات مربوط به آنها را بررسی کند. بعد از فرایند اسکن، این ابزار اقدام به بررسی فایلها میکند و برای این کار از بانکاطلاعاتی خود که شامل ۹۰۰٫۰۰۰ فایل سیستمی با فرمتهای فایلی EXE، DLL و SYS است، استفاده کرده و دقیقاً مشخص میکند کدامیک از فایلها مخرب و کدامیک آلوده هستند. برای دریافت این برنامه، به این نشانی مراجعه کنید، سپس در نوار سبز رنگی که در بالای صفحه قرار دارد، روی دکمه Download کلیک کنید. در صفحه ظاهر شده روی دکمه نارنجی رنگ Freeware Download کلیک کنید.

حذف باجافزارهای قفلکننده

باجافزارها تنها مدلی از بدافزارها نیستند که سیستم شما را قفل میکنند. زمانی که بدافزاری از روی سیستم حذف میشود، ممکن است همچنان ردپایی از آلودگی را برجا گذارد. تعداد زیادی از نرمافزارهای مخرب از ترفندهای خاصی در این زمینه استفاده میکنند. شایعترین نشانه در این زمینه به عدم توانایی حذف یک فایل ناخواسته باز میگردد؛ بهطوری که کاربران در بعضی موارد پیغام «دسترسی ممنوع است یا فایل در مبدأ یا مقصد در حال استفاده است» را مشاهده میکنند؛ البته این حالت همیشه به معنای یک فایل مخرب نیست و ممکن است در بعضی موارد، فایل خراب شده باشد. البته اگر فرض کنیم اسکنرهای شما بهخوبی کار خود را انجام دادهاند و موفق شدهاند، بدافزار را از روی سیستم حذف کنند. بهترین ابزاری که در این زمینه میتواند به شما کمک کند، برنامه رایگان FileAssassin به این نشانی است. این ابزار به شما کمک میکند تا فایلهای قفلشدهای که آنها را تحت بدافزار شناسایی کردهاید، بهسادگی پاک کنید.

FileAssassin به شما این توانایی را میدهد تا فایلهایی که بدافزارها قفل کردهاند پاک کنید.

حذف فایل های رجیستری ناخواسته

رجیستری قلب تپنده یک سیستم است؛ مکانی که تمام اطلاعات حیاتی در ارتباط با برنامههای نصب شده، تنظیمات کامپیوتر و حسابهای کاربری درون آن نگهداری میشود. رجیستری همراه با واژگان خاص خود همچون «مقادیر»، «کلید» و «موجودیتها» همراه است؛ اما در اصل، دادهها درون فایلهای رجیستری قرار میگیرند. همین موضوع باعث میشود رجیستری، مکان مناسبی برای هکرها باشد. مکانی که هکرها با استفاده از آن توانایی وارد کردن آسیبهای جدی به سیستم کامپیوتری را دارند. همیشه حذف بدافزار از سیستم، به معنای پاکسازی فایلهای رجیستری نیست.

بهترین ابزاری که در زمینه پاکسازی رجیستری از بدافزارها میتوانند به شما کمک کنند، ابزار IOBit Uninstaller است. زمانی که ما ابزار IObit را اجرا میکنیم، این ابزار فهرستی از برنامهها و افزونههایی را که از وجود آنها بی خبر هستیم نمایش میدهد. البته ابزار GeekUninstaller نیز میتواند در این زمینه کمککننده باشد؛ اما IObit کنترل بیشتری را در اختیار شما قرار میدهد. زمانی که این ابزار را اجرا میکنید، IObit رجیستری را در ارتباط با حذف مقادیر ناخواسته جستوجو کرده و در حذف این مقادیر به شما کمک میکند

آموزش پاک سازی کامپیوتر از بدافزارها-2

پیدا کردن و حذف نرمافزارهای مخرب

یک آنتیویروس قدرتمند نصب کنید، اما مراقب باشید! حذف نرمافزارهای مخرب و خطرناک به ابزارهای بزرگ و قدرتمندی نیاز دارد. در حال حاضر، IObit Malware یکی از قدرتمندترین نرمافزارهای ضدبدافزار بهشمار میرود.این ابزار توانایی شناسایی و حذف تروجانها، روتکیتها، کرمها و گونههای دیگری از نرمافزارهای مخرب را دارد. برای اطلاع درباره انواع مختلف طبقهبندی نرمافزارهای مخرب به این نشانی مراجعه کنید. نسخه جدید نرمافزار Malware Fighter (نسخه ۳٫۴) با پشتیبانی کامل از ویندوز ۱۰، یکی از قدرتمندترین ضد بدافزارهایی است که به شما در شناسایی بدافزارها کمک میکند. میتوانید نرمافزار Malware Fighter را از این نشانی دانلود کنید. بعد از دانلود فایل IObit-Malware-Fighter-Setup.exe روی دکمه نصب کلیک کنید تا فرایند نصب برنامه آغاز شود. پس از نصب، روی دکمه Close که در بالای پنجره قرار دارد کلیک کنید. با این کار پنجره اصلی برنامه ظاهر میشود.

کلیک روی Smart Scan درایو جاری شما را بررسی میکند.

جستوجوی عمیقی در کامپیوتر خود انجام دهید

در پنجره اصلی برنامه، روی گزینه Smart Scan کلیک کنید. با این دستور، برنامه، جستوجوی فایلها و نرمافزارهای نصبشده روی سیستم را آغاز میکند. کمی صبور باشید تا فرایند جستوجو به پایان برسد. (شکل ۳) این برنامه اگر نشانهای از آلودگیهایی همچون کیلاگرها، کرمها، تروجانها و حتی نشانهای از نرمافزارهای مخرب روز صفر را در هر یک از بخشهای کامپیوتر پیدا کند، به شما گزارش میدهد. اگر میدانید آلودگی در چه بخشهایی از سیستم وجود دارد، از گزینه اسکن سفارشی استفاده کنید. این گزینه برای اسکن پوشههای خاصی در نظر گرفته شده است.

مدت زمان اسکن ممکن است کمی طولانی شود.

با فشار کلیدهای توقف یا انتظار، میتوانید فرایند جستوجو را کنترل کنید. وقتی اسکن به پایان رسید، در پیغامی گزارش مشکلات به شما نشان داده میشود. اگر Malware Fighter بدافزاری را روی سیستم شما شناسایی کرد، روی گزینه Scan Log کلیک کنید تا گزارشی در اینباره مشاهده کنید. اگر این ابزار بدافزاری را شناسایی کند؛ بهطور خودکار اقدام به قرنطینه کردن آن میکند. با کلیک روی گزینه Quarantine List که در نوار منو بالای صفحه قرار دارد، جزئیات مربوط به بدافزارهای شناسایی شده و همچنین حذف آنها را خواهید دید.

حملهای رعدآسا و همزمان به نرمافزارهای مخرب با ۶۸ ابزار زمانی که به سایت متعلق به ابزار HerdProtect به این نشانی مراجعه میکنید، گلهای از فیلها را مشاهده میکنید. (شکل ۴) این تصویر به وضوح نشان میدهد که شیوه عملکرد HerdProtect چگونه است. HerdProtect ابزاری است که قدرت خود را از ۶۸ موتور ضدتروجان میگیرد؛ موتورهایی که به صورت ایمن در فضای آنلاین قرار دارند و برای پیدا کردن بدافزارها و دنبالکردن فایلهای مشکوک روی کامپیوتر شخصی، رجیستری و مرورگر کاربران استفاده میشوند. منطق به کاررفته در این ابزار، به اینصورت است که نرمافزار ضدبدافزار به تنهایی توانایی شناسایی فایلهای مخرب روی کامپیوتر را ندارد. در نتیجه، HerdProtect با استفاده از این رویکرد ترکیبی سعی میکند برای شناسایی تهدیدات مخفی، قدرت ویژهای را به کاربرانش هدیه کند.

یک ضدبدافزار مشتمل بر ۶۷ موتور پویشگر

HerdProtect به دو شیوه نصبی و قابل حمل در اختیار کاربران قرار داشته که هر یک مزایای خاص خود را دارند. در نسخه قابل حمل آزادی بیشتری برای نقل و انتقال این ابزار خواهید داشت. برای مثال، یک نسخه قابل حمل HerdProtect روی یک حافظه فلش به شما این توانایی را میدهد تا آنرا روی هر کامپیوتری اجرا کنید، بدون آنکه نیازی به دانلود یا نصب باشد. برای دریافت برنامه، روی لینک دانلود در سمت چپ صفحه کلیک کنید، در صفحه ظاهر شده دو گزینه دانلود کامل و دانلود نسخه قابل حمل در اختیارتان قرار دارد. در نسخه قابل حمل، همه فایلها درون یک پوشه قرار دارند. باید فایلهای درون این پوشه فشرده شده را باز کنید. زمانیکه روی فایل اجرایی کلیک میکنید یک صفحه Setup مشاهده میکنید.

جای نگرانی نیست، هیچگونه فرایند نصبی در انتظار شما نیست. این گزینه برای دسترسی برنامه به هارددیسک و درایوهای کامپیوتر کاربر بر اساس تواقفنامهای که مشخص شده است اجرا میشود. بعد از دریافت تأییدیه، برنامه به سرعت کار خود را آغاز میکند. با کلیک روی دکمه Start نموداری میلهای به شما عناصری را که اسکن شدهاند نشان میدهد. اینکار با جستوجوی مؤلفههای مرورگر، برنامههای نصب شده، افزونهها و دادههای ویندوز آغاز میشود. زمانی که فرایند جستوجو به پایان رسید، برنامه گزارشی درباره تعداد فایلهای اسکن را نشان میدهد. پس از پایان اسکن، فایلهای جستوجو شده به صورت جدا و فایلهای مشکوک به صورت طبقهبندی شده نشان داده میشوند. با انتخاب گزینه Remove همه فایلهای مشکوک پاک خواهند شد. HerdProtect هنوز در مرحله بتاست؛ اما از ثبات و پایداری خوبی برخوردار است. در کنار HerdProtect سازندگان این برنامه تصمیم گرفتهاند، یک مرکز آموزشی و یک صفحه پرسش و پاسخ را در اختیار کاربران قرار دهند. برای دسترسی به صفحه آموزشی به این نشانی و برای دسترسی به صفحه پرسش و پاسخ به این نشانی مراجعه کنید. در صفحه Knowledgebase جدیدترین اخبار و رویدادها درباره بدافزارها و سایتهایی که میزبان این بدافزارها بودهاند، فهرست شدهاند.

گزارشی از فعالیتهای انجام شده توسط Geek Uninstaller

آموزش پاک سازی کامپیوتر از بدافزارها-1

هیچگاه بدافزارها بدون مبارزه واقعی کامپیوتر شما را ترک نخواهند کرد. ممکن است آنها در پشت صحنه و به دور از دید شما، دست به اقدامات دیگری بزنند؛ اما سؤال این است: چگونه میتوانیم آثار مربوط به بدافزارها را از روی کامپیوتر خود پاک کنیم؟

در این مجموعه مقالات شما خواهید آموخت تا بوسیله تعدادی ابزار و تکنیک های پیشرفته، کامپیوتر و سیستم های خود را از شر بد افزارها و ویروس ها برهانید. این سری مقاله ها در چند قسمت ارائه خواهند شد. امروز شما قسمت اول آنرا خواهید خواند. قسمت های بعدی در دسته امنیت شبکه در روزهای آینده قابل دسترس خواهند بود. با آتی نگر همراه باشید.

پاکسازی در ظاهر ساده در باطن پیچیده

این کار میتواند فرایند ساده بهنظر برسد. همه آن کاری که باید انجام دهید، دانلود و اجرای یک ابزار ویژه برای مبارزه با بدافزارهاست. Anti-Malware، متعلق به شرکت Malwarebytes یا حتی Anti-Ransomware ضد باجافزار شرکت ترندمیکرو که هر دو از محصولات رایگان در این زمینه بهشمار میروند، در این راه به شما کمک میکنند. این ابزار سعی میکنند کامپیوتر شما را از بدافزارهای مخرب نجات دهد تا یکبار دیگر طعم خوش سیستم عاری از بدافزارها را احساس کنید. حذف بدافزارها نه تنها به سیستم شما کمک میکند که سریعتر از قبل شود؛ بلکه در زمان بازدید صفحات وب، با خطای کمتری روبرو میشوید. مهمتر اینکه شما را از دست پیغامهایی همچون «با پرداخت ۴۰۰ یورو به دادههای خود دسترسی پیدا کنید» خلاص میکنند؛ اما برای پاکسازی سیستم به چیزی بیش از ضدبدافزار نیاز دارید.

باگهایی عمیق

در بند قبل به این موضوع اشاره کردیم. ممکن است فرایند پاک کردن بدافزارها از سیستم فرایندی ساده باشد؛ اما با توجه به موضوعات اغواکننده بسیاری که در دنیای واقعی و به تبع آن در دنیای دیجیتال وجود دارد، هیچگاه حذف بدافزارها فرایند مستقیم و سادهای نخواهد بود. در تعریف بدافزار، میتوان گفت نرمافزار مخربی است که با راحتی تمام، موجبات ناراحتی کاربران را فراهم میکند. بیشتر اوقات بدافزارها نرمافزارهای ناخواستهای را نصب میکنند که بسیاری اوقات بهطور کامل از سیستم قربانی پاک نمیشوند. زمانی که برنامه مخرب یا یک آلودگیای را پاک میکنید، در عمل ردپایی از بدافزار باقی میماند. این ضایعات که در قالب فایلهایی روی هارددیسک قرار میگیرند، مشکلاتی را برای سیستمعامل و مرورگر به وجود میآورند؛ به این دلیل که اغلب در تعامل با مقادیر و کلیدهایی هستند که بدافزارها بهطور پنهانی، آنها را در رجیستری ویندوز ایجاد کردهاند.

ممکن است بدافزارهای مخربتر، در قالب بمبهای کوچک زماندار عمل کنند و با وجود اینکه کاربر از پاک شدن بدافزار اطمینان دارد؛ اما بعد از پاکسازی، بدافزار مجددا کامپیوتر کاربر را آلوده میکنند. ابزارهای رایگان حذف بدافزارها همچون محصول شرکت

MalwareBytes ممکن است در کوتاهمدت در اینکار به شما کمک کنند؛ اما این توانایی را ندارند تا همه آثار بهجا مانده از بدافزارها را پاک کنند. در طرف مقابل، ابزارهایی چون CCleaner و AdwCleaner که برای پاککردن کامپیوترها استفاده میشوند نمیتوانند ابزارهای تبلیغاتی مزاحم یا افزونههای خطرناک را از روی سیستم کاربران پاک کنند؛ حتی اگر این ابزارها توانایی حذف افزونههای مخرب را داشته باشند؛ اما به احتمال بسیار زیاد بعد از چند روز دوباره مشاهده میکنید که این بدافزارها روی سیستم شما یکهتازی میکنند. به نظر میرسد در این مرحله کامپیوتر شخصی به کمک خودتان نیاز دارد.

ما به شما نشان میدهیم چگونه میتوانید این نرمافزارهای مخرب سرسخت را با استفاده از قدرتمندترین ابزارهای رایگان و غیررایگان از میان بردارید. همچنین به شما نشان خواهیم داد که چرا برنامههای آنتیویروس برای انجام چنین کارهایی مناسب نیستند. وظیفه آنتیویروسها مسدود کردن و قرنطینه کردن بدافزارهاست؛ در نتیجه این احتمال وجود دارد که فایلهای مخرب در بخشهای مختلف سیستم شما بهطور پنهانی نفوذ کند و مخفی شده باشد.

فرایند نصب IoBit

پیدا کردن و حذف نرمافزارهای مخرب

یک آنتیویروس قدرتمند نصب کنید، اما مراقب باشید! حذف نرمافزارهای مخرب و خطرناک به ابزارهای بزرگ و قدرتمندی نیاز دارد. در حال حاضر، IObit Malware یکی از قدرتمندترین نرمافزارهای ضدبدافزار بهشمار میرود.این ابزار توانایی شناسایی و حذف تروجانها، روتکیتها، کرمها و گونههای دیگری از نرمافزارهای مخرب را دارد. برای اطلاع درباره انواع مختلف طبقهبندی نرمافزارهای مخرب به این نشانی مراجعه کنید. نسخه جدید نرمافزار Malware Fighter (نسخه ۳٫۴) با پشتیبانی کامل از ویندوز ۱۰، یکی از قدرتمندترین ضد بدافزارهایی است که به شما در شناسایی بدافزارها کمک میکند. میتوانید نرمافزار Malware Fighter را از این نشانی دانلود کنید. بعد از دانلود فایل IObit-Malware-Fighter-Setup.exe روی دکمه نصب کلیک کنید تا فرایند نصب برنامه آغاز شود. پس از نصب، روی دکمه Close که در بالای پنجره قرار دارد کلیک کنید. با این کار پنجره اصلی برنامه ظاهر میشود.

کلیک روی Smart Scan درایو جاری شما را بررسی میکند.

مسیریابها و دستگاههای اینترنت اشیا در معرض تهدید بدافزار Remaiten

کارشناسان شرکت امنیتی «ESET» درباره خطر جدیدی هشدار دادهاند که این بار به جای آنکه کامپیوترهای شخصی یا تلفنهای هوشمند را تهدید کند، سیستمهای توکار را هدف قرار داده است. بر این اساس، شرکت ESET اعلام کرده است موفق به شناسایی کدهای مخربی شده که سیستمهای اینترنت اشیا، مسیریابها، دروازهها (Getways) و اکسس پوینتهای بیسیم را نشانه رفته است.

این بدافزار جدید که «Remaiten» نام دارد، ترکیبی از بدافزارهای لینوکسی Tsunami و Gafgyt است. اما بهمراتب قدرتمندتر از نمونههای یادشده بوده و همراه با ویژگیهای جدیدی پا به عرصه ظهور نهاده است. تا زمان نگارش این مقاله سه گونه مختلف از این بدافزار شناسایی شده است. کارشناسان امنیتی در بازبینی کدهای بهجامانده از این بدافزار، اسامی KTN-Remastered و KTN-RM را از درون آن کشف کردهاند. بدافزار لینوکسی Tsunami یک در پشتی دانلودکننده بود که برای آمادهسازی حملات انسداد سرویس توزیعشده (DDoS) و برای ساخت شبکهای از سیستمهای گوش به فرمان (Botnet) استفاده میشد.

بدافزار لینوکسی Gafgyt نیز بهعنوان در پشتی از راه دور کنترل و برای پویش Telnet استفاده میشد. شیوه کارکرد بدافزار Gafgyt به این صورت بود که آدرسهای آیپی شبکه را بررسی میکرد و در ادامه به صورت تصادفی به آدرسی متصل میشد. برای این منظور Gafgyt از درگاه ۲۳ که مخصوص Telnet است، استفاده میکرد. اگر فرایند اتصال به آدرس آیپی با موفقیت انجام میشد، بدافزار سعی میکرد به روش سعی و خطا اطلاعات اعتباری مورد نیاز برای وارد شدن را که شامل شناسه و گذرواژه است، از درون فهرست توکار استخراج کند. اگر فرایند ورود به دستگاه با موفقیت همراه میشد، در ادامه فرمانی را برای دانلود فایلهای اجرایی اصلی برای معماریهای مختلف اجرا و سپس سعی میکرد بدافزارهای اصلی دانلودشده را اجرا کند.

این راهکار سادهای برای آلودهسازی دستگاهها بود که حداقل یکی از فایلهای اجرایی دانلودشده، متناسب با معماری دستگاهی بود که بدافزار روی آن اجرا میشد. اما Remaiten این سازوکار را بهبود بخشیده است و از مکانیزم گسترش سریعی همراه با فایلهای اجرایی برای معماریهای مختلف پردازندهها که در دستگاههای لینوکسی به طور معمول مبتنی بر آرم و MIPS هستند، استفاده میکند. بعد از ورود از طریق Telnet، بدافزار سعی میکند نوع پلتفرم دستگاه را شناسایی کند و فقط کدهای مدنظر را انتقال دهد. بعد از شناسایی و دانلود کدها از طریق سرور C&C فایل باینری روی دستگاه قربانی اجرا میشود و اقدام به ساخت بات (Bot) دیگری میکند که برای انجام فعالیتهای مجرمانه استفاده میشود.

تنها وظیفهای که دانلودکننده بر عهده دارد، ارسال یکی از فرمانهای Mips، Mipsel، Armeabi و Amreabi به سرور C&C و نوشتن واکنش دریافتشده به stdout است. زمانی که فایل اجرا میشود، بات در پسزمینه به فعالیت میپردازد. بدافزار Remaiten با استفاده از فرمانهای رایج IRC هدایت و کنترل میشود. مهمترین فرمان IRC که این بدافزار از آن استفاده میکند، فرمان PRIVMSG است. این فرمان بهمنظور هدایت بدافزار برای انجام فعالیتهای مخربی همچون دانلود فایلها، پویش Telnet و مانند اینها استفاده میشود. دستوراتی که PRIVMSG ارسال میکند، درون یک آرایه ایستا قرار میگیرند.

تنها وظیفهای که دانلودکننده بر عهده دارد، ارسال یکی از فرمانهای Mips، Mipsel، Armeabi و Amreabi به سرور C&C و نوشتن واکنش دریافتشده به stdout است. زمانی که فایل اجرا میشود، بات در پسزمینه به فعالیت میپردازد. بدافزار Remaiten با استفاده از فرمانهای رایج IRC هدایت و کنترل میشود. مهمترین فرمان IRC که این بدافزار از آن استفاده میکند، فرمان PRIVMSG است. این فرمان بهمنظور هدایت بدافزار برای انجام فعالیتهای مخربی همچون دانلود فایلها، پویش Telnet و مانند اینها استفاده میشود. دستوراتی که PRIVMSG ارسال میکند، درون یک آرایه ایستا قرار میگیرند.

فرمان جالب توجه دیگری که این بدافزار استفاده میکند، فرمان KILLBOTS است. بدافزار به گونهای طراحی شده است که فهرستی از پردازههای مخرب در حال اجرا را بررسی میکند و تصمیم میگیرد از چه پردازههای باید صرف نظر کند و به اجرای کدام پردازه باید خاتمه دهد. این کار بیشتر بر اساس نام پردازهها انجام میشود. البته نام پردازهها بر اساس نگارشهای مختلف بدافزار متفاوت هستند. شایان ذکر است پایه و اساس این بدافزار بر مبنای گذرواژههای ضعیف Telnet قرار دارد. بر همین اساس، مالکان دستگاهها باید از ابزار رایگان آنلاین پویش درگاهها برای بررسی این موضوع که آیا پورت شماره ۲۳ روی روتر آنها باز است یا خیر استفاده کرده و همچنین سرویس Telnet را غیر فعال کنند. هنوز بهدرستی مشخص نیست که هدف از طراحی Remaiten چه بوده است، اما کارشناسان امنیتی بر این باور هستند که این بدافزار با هدف پیادهسازی یک حمله انسداد سرویس توزیعشده طراحی شده است که در عمل شناسایی آن را از طریق مسیریابها مشکل میسازد

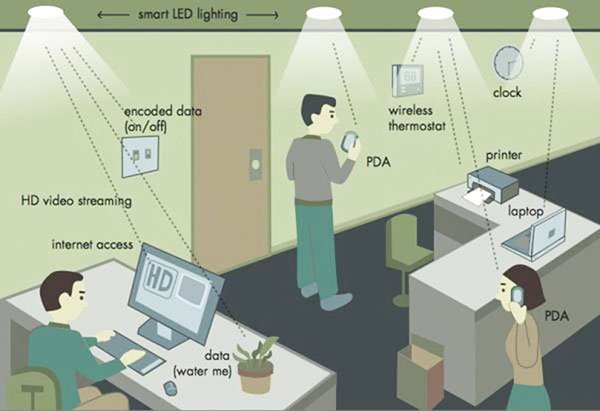

LiFi به جای WiFi؛ دنیا دگرگون خواهد شد!

LiFi چیست؟

یکی از سیستمهایی که در چند سال اخیر به عنوان جایگزین وایفای مطرح شده است؛ Light Fidelity (هماندهی با نور) است که به طور اختصار و به پیروی از WiFi به نام LiFi شناخته میشود. صحبت اصلی لایفای این است که از نور به جای امواج رادیویی و به جای دستگاههایی به نام روتر از چراغهای LED برای انتقال اطلاعات استفاده شود؛ در واقع به جای استفاده از طیفهای نامریی امواج رادیویی به سراغ طیفهای مریی فراسرخ و نزدیک به فرابنفش نور برویم. ایجاد تغییر با سرعت زیاد در میزان شدت نوری که تابیده میشود، میتواند منبع تولید اطلاعات باینری یا همان دودویی باشد. یک دستگاه گیرنده با دریافت پرتوهای نور و مقایسه میان شدت روشنایی هریک از آنها و میزان تغییراتی که رخ داده، اطلاعات دیجیتالی را دریافت و تبدیل کند؛ در نتیجه این انتقال اطلاعات، کامپیوترها، تبلتها، اسمارتفونها و دستگاههای همراه دیگری میتوانند به اینترنت متصل شوند؛ پس، لایفای چیزی بیشتر از تابش نور با درخشندگی بیشتر و کمتر برای ساختن صفرها و یکهای دیجیتالی و در کنار یکدیگر قراردادنشان تا رسیدن به اطلاعات واقعی نیست؛ در حالی که در آزمایشهای اخیری که صورت گرفته است، فناوری لایفای به صورت عملی توانسته است اطلاعات را با سرعت ۱۵۰ مگابیت بر ثانیه منتقل کند؛ البته کارشناسان پیشبینی میکنند این میزان سرعت به مرز ۱۰ گیگابیت بر ثانیه برسد که چیزی در حدود ۲۵۰ برابر میانگین سرعت شبکههای باندپهن کنونی است؛ پس، تعجبآور نیست که میبینیم مردم با شنیدن لایفای هیجانزده میشوند و دوست دارند زودتر این فناوری کاربردی و عملیاتی شود. در میان افراد مختلفی که روی فناوری لایفای کار کردند، باید از استاد دانشگاه ادینبورگ، پروفسور هارالد هاس (Harald Haas) نام ببریم؛ در واقع وی اولین نفری بود که در سال ۲۰۱۱ روی این ایده کار و در سخنرانی خود در موسسه TED بدان اشاره کرد.

پروفسور هالس میگوید: «ایده لایفای یک ایده نسبتاً قدیمی است؛ حتی الکساندر گراهام بل در سال ۱۸۸۰ از نور برای برقراری ارتباط در حین ساخت فتوفون استفاده کرده است؛ اما ایده اصلی لایفای، هنگامی مطرح شد که چراغهای LED ظهور کردند؛ چون آنها ظرفیتهای جدیدی را به وجود آوردند و اجازه دادند تا انتقال اطلاعات روی نور با سرعت بیشتری رخ بدهد. من این موضوع را ۱۲ سال پیش هنگامی که داشتم روی یک پروژه در دانشگاه کار میکردم، متوجه شدم و از آن هنگام دائم به این فکر میکردم که چگونه میتوان اطلاعات را با سرعت زیاد، روی طیفهای نوری متصاعد شده از چراغهای LED جدید منتقل کرد. همان زمان هم الگوریتمهای مدولاسیون رمزنگاری برای چراغهای LED وجود داشت که مشکل بزرگ دیگری به نام امنیت اطلاعات را حل میکرد».

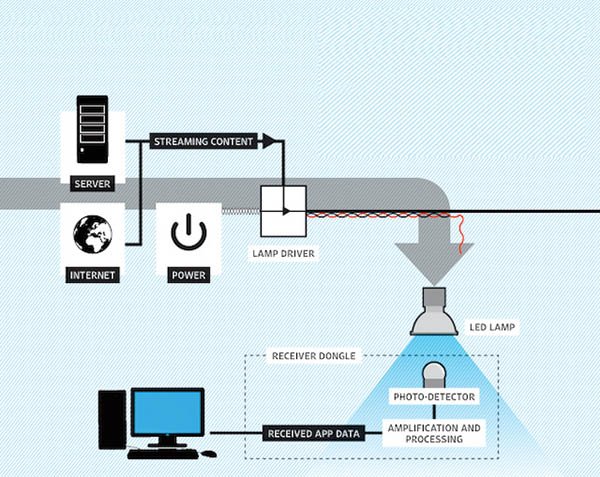

لایفای چگونه کار میکند؟

شاید در سایتهای مختلف چیزهایی درباره لایفای خوانده باشیم و بدانیم که انتقال اطلاعات از طرق نور انجام میشود؛ اما سوالات فنی زیادی پیرامون این فناوری مطرح است. اطلاعات چگونه به دست یک لامپ LED میرسد؟ لامپهای LED به کدام شبکه یا سرور یا زیرساخت وصل هستند؟ در دستگاه گیرنده چه اتفاقاتی میافتد؟ سعی میکنیم به طور مختصر به این سوالها جواب بدهیم. گفتیم که اینفرارد در کنترل راه دور تلویزیونها، به نوعی ساده شده فناوری لایفای است. هر یک از لامپهای LED از طریق یک کابل شبکه به یک روتر/اکسسپوینت یا سرور مرکزی وصل میشوند. کاربران، این دستگاهها یا کابلها را نخواهند دید و اصولاً از دسترس عموم مردم پنهان خواهند بود( قاعدتاً در دیوار کار گذاشته میشوند یا با استفاده از کفپوشهای کاذب سقفی پهنان میشوند). هسته اصلی لامپ با استفاده از فلش زدن و روشن/خاموش شدن سعی میکند اطلاعات دریافت شده از کابل شبکه را روی طیفهای نور متصاعدکننده از خود منتشر کند. در دستگاه گیرنده (مثلاً گوشی تلفن همراه یا تبلت) یک فتودیتکتور قرار دارد که رشتههای نور را دریافت و کدگشایی میکند. اطلاعات کدگشایی شده به یک مبدل تحویل داده میشوند تا به صورت سیگنالهای الکتریکی، تحویل پردازنده دستگاه شوند؛ همانطور که میبینید فناوری وایفای بسیار ساده و بدون هیچگونه پیچیدگی خاصی کار میکند

چرا لایفای امنتر از وایفای است؟

فناروی لایفای از نور چراغهای LED برای ساختن اطلاعات و سپس ارسال آنها به یک دستگاه گیرنده استفاده میکند. یک سوراخ کوچک در دستگاه گیرنده کافی است تا نور از طریق آن وارد شود و بعد تبدیل به اطلاعات شود؛ بنابراین، نه در دستگاه فرستنده که یک لامپ LED است و نه در دستگاه گیرنده، هیچ چیز اضافی فیزیکی نمیتواند نفوذ کند و این یک مزیت است؛ از سوی دیگر نور مرئی نمیتواند از دیوار، در و اشیای با جنس سخت عبور کند و در نتیجه اطلاعات درون یک اتاق یا خانه باقی میمانند. لایفای امنترین روش برای انتقال اطلاعات میان کاربران یک خانه است. نور کاملاً قابل کنترل و محدودشدن است؛ اما امواج رادیویی فاقد این ویژگیاند و تا دهها متر آنطرفتر قابل شنود و سرقت اطلاعات هستند. پروفسور هاس میگوید: «وقتی به اطراف خودمان نگاه میکنیم، حداقل ۱۰، ۱۵ یا ۲۰ شبکه بیسیم میبینیم. یعنی به طور طبیعی این شبکهها قابل هک شدن هستند؛ اما برای فناوری لایفای چنین اتفاقی نمیافتد؛ چون شما هیچ شبکهای نخواهید دید». مزیت امنیتی دیگر روی فناوری لایفای استفاده از الگوریتمها و مدولاسیونهای رمزنگاری بهتر و قویتر روی طیفهای نور مرئی نسبت به امواج رادیویی است. محققان روی این بعد از فناوری لایفای نیز تحقیقات زیادی کردند و چندین روش برای رمزنگاری اطلاعات با کمترین هزینه و انرژی یافتند که در آینده مطرح خواهند شد.

آینده

هاس و همکارانش در دانشگاه ادینبورگ به شدت مشغول کار برای توسعه لایفای هستند؛ ولی آنها تنها نیستند و تیمهای تحقیقاتی دیگری در دانشگاههای سنت اندروز، استراتکلاید، آکسفورد، کمبریج و غیره نیز بر روی طیفهای مختلف نور مرئی کار میکنند. کشور انگلیس یکی از پیشگامان این فناوری محسوب میشود که در توسعه لایفای سرمایهگذاریهای کلانی انجام داده است. کشورهای دیگر دنیا از جمله ایالات متحده نیز به طور موازی دارند برنامههای خود را برای عملیاتی کردن لایفای پیش میبرند؛ حتی هاس پیشنهاد داده است یک شهر به طور کامل به لایفای مجهز شود و سرویسهای دیگری مانند ۴G و وایفای حذف شوند تا مزیتها و ارزش واقعی این فناوری برای کارهای روزمره مردم نمایان شود و فرآیند جایگزینی آن با سیستمهای ارتباطی قدیمی شتاب بیشتری بگیرد.

هاس با قاطعیت میگوید: «هماکنون هم میتوان یک شهر مجهز به لایفای داشت و نه تنها مشکل حادی پیش نخواهد آمد، بلکه روشهای جدیدی از ارتباط مردم با یکدیگر کشف میشود. آنها همیشه آنلاین و متصل خواهند بود و این چیزی است که همه انتظارش را دارند؛ به خصوص شرکتهای ارائهدهنده خدمات آنلاین را خوشحال میکند». هاس بیشتر از یک فناوری، درباره تغییر روشهای ارتباطی صحبت میکند و میگوید: «امروزه انسان به شیوههای متفاوتی با آیفون و شبکههای اجتماعی در ارتباط است؛ شیوههایی که برای محیط زیست خطرناک هستند و زندگی شهری را با تهدیداتی روبرو کردهاند». هاس اعتقاد دارد باید این شیوههای ارتباطی تغییر کنند و از نور برای ارتباط انسان با ماشین و محیط زیست استفاده شود؛ اگر بتوانیم هر چیزی در محیط اطرافمان را با نور به اینترنت متصل کنیم؛ جهان تازهای را ایجاد کردهایم و ارتباطات در سطح بالاتری از اکنون قرار میگیرد و دیگر محدودیتهای کانالهای رادیویی یا پهنایباند، رویاهای ما را متوقف نمیکنند. هاس میگوید: «چنین جهانی را شاید در ده سال آینده ببینیم ولی از همین الان هیجانانگیز است»

آیا شبکه WiFi شما ایمن است؟

ممکن است تصورش برایتان سخت باشد که ۳۰ سال پیش، اینترنت چیزی جز پدیدهای نوظهور نبود و فقط روشی برای به اشتراک گذاشتن اطلاعات توسط استادان دانشگاهها و پژوهشگران و برای تعداد کمیاز مردم راهی برای اتصال به شبکه گسترده جهانی بود.

نامه الکترونیکی یا e-mail اصلا به این شکلی که امروزه از آن استفاده میکنید، نبود. استفاده از سیستمهای اولیه آنها نیز که در دانشگاهها یا با داشتن حساب کاربری که از طریق اولین سرویسهای ارائهکننده اینترنت (ISP) از جمله پرادیگی (prodigy) و آمریکا آنلاین (America online) عرضه میشد، اغلب دشوار بود.

با گذشت زمان، سال ۲۰۰۹ تغییر چشمگیری در دنیای اینترنت رخ داد. البته در آن زمان، دسترسی به اینترنت و استفاده از آن به صورت دقیقهای حساب میشد. همانطور که همهفناوریها بسرعت رشد و پیشرفت میکنند و هزینه استفاده از آنها کمتر و دسترسی به آنها راحتتر میشود، اینترنت نیز در این سالها پیشرفت قابل توجهی داشته است. یکی از پیشرفتهای اخیر در زمینه ارتباطات دیجیتال، اینترنت بیسیم یا وایفای است. این فناوری که امروزه در کافیشاپها، کتابخانهها و فرودگاههای سراسر جهان در دسترس عموم قرار دارد، استفاده از اینترنت را همانند استفاده از تلفن همراه رایج کرده است. اگرچه اینترنت مزایای زیادی برای کاربران آن دارد، اما خطراتی نیز آنها را تهدید میکند.

شاید شما جزو آن دسته از کاربرانی باشید که تصور میکنند شخص یا اشخاصی بدون اجازه آنها از وایفایشان استفاده میکنند و میخواهند از این موضوع اطمینان حاصل کنند. هنگامیکه سارقان وایفای از اینترنت شما استفاده میکنند، سرعت پهنای باند اینترنت شما را کاهش میدهند و از همه بدتر میتوانند به اطلاعات ذخیره شده در رایانه شخصیتان دسترسی پیدا کنند یا آنها را آلوده به ویروس کنند. نگران نباشید. در این مقاله راهکارهایی برای مقابله با سارقان وایفای ارائه خواهیم کرد. در ابتدا با ساختمان شبکه اینترنت بیسیم آشنا میشویم.

آشنایی با شبکه وایفای

پیش از این که متوجه شوید فردی در حال استفاده از اینترنت بیسیم شماست، بهتر است مطالبی اساسی را در مورد شبکه رایانه خود بدانید.

شبکه بی سیم شامل یک اتصال اینترنتی باند پهن از مودمهای DSL، کابلی و ماهوارهای است. شما مودم را به یک روتر بیسیم وصل میکنید سپس این روتر بیسیم سیگنالها را پخش و یک شبکه ایجاد میکند. این همان چیزی است که به آن شبکه داخلی یا LAN میگویند. LAN جایی است که شما دستگاههای جانبی خود، مانند رایانه یا لپتاپ و پرینتر را در آن راه اندازی میکنید. روتر شما جدولی به نام پروتکل پیکربندی پویای میزبان یا DHCP خواهد داشت. این جدول فهرستی از تجهیزات رایانهای ارائه میکند که اجازه دسترسی به رایانه شما را دارند.

هر یک از دستگاهها آدرس کنترل دسترسی به رسانهها یا MAC مخصوص به خود را دارند که این آدرسدهی نوعی شناسایی منحصربهفرد کارت شبکه است. آدرسهای MAC را تولیدکنندگان کارتهای شبکه تعیین میکنند؛ اما اگر کاربران چگونگی تغییر این آدرس را بدانند، میتوانند آدرس دلخواه خود را جایگزین کنند. روتر از این آدرسها برای تعیین پروتکل اینترنت یا آدرس آی پی برای هریک از دستگاههای شبکه شما استفاده میکند. آگاهی از آدرسهای MAC و آی پی تجهیزاتتان زمانی که گمان میکنید ممکن است کسی از وایفای شما در حال استفاده باشد، سودمند است.

ممکن است بعضی از این اصطلاحات رایانهای باعث سردرگمیشما شده باشند، اما اصلا نگران نباشید. مهم این است که حالا میدانید هنگامیکه میخواهید اتصال وایفای خود را بررسی کنید، باید به دنبال چه چیزی باشید.

شناسایی سرقت وایفای

آیا سرعت شبکه وایفایتان کند شده است؟ آیا گاهی اوقات نمیتوانید به اینترنت دسترسی داشته باشید و دلیل آن را نمیدانید؟ اگر به طور مرتب با این مشکلات رو به رو میشوید، شاید اتصال وایفایتان مشکل داشته باشد. اما چنانچه گاه و بیگاه در ساعات مشخصی از روز دچار این مشکلات میشوید، این اتفاق نشاندهنده آن است که شخص دیگری در حال استفاده از اینترنت شماست و وقت آن رسیده تا شبکه وایفایتان را بررسی کنید.

اولین و سادهترین اقدامیکه میتوانید انجام دهید بررسی امنیت شبکه وایفای است. هنگام نصب روتر، از شما خواسته میشود رمزی برای روتر انتخاب کنید. این رمز گذاری که در اصطلاح به آن WEP میگویند، در واقع به شما این امکان را میدهد تا با آن رمز به شبکه وایفای شخصی خود وارد شوید. اگر رمزی تعیین نکرده باشید، یک شبکه باز ساختهاید و افرادی که در آن محدوده هستند، میتوانند براحتی و به صورت رایگان از اینترنت وایفای شما استفاده کنند. اگرچه اسم این کار هک کردن نمیتواند باشد، اما نوعی دزدی به شمار میرود.

تعیین رمز عبور یا کلید WEP لزوما تضمینی برای جلوگیری از استفاده افراد ناشناس از شبکه وایفای نمیشود. برای این که از ورود افراد به شبکه خود مطمئن شوید کافی است نگاهی به گزارش روزانه شبکه یا همان Log بیندازید. برای انجام این کار به منوی استارت بروید و گزینه My Network Places را برگزینید، سپس روی گزینه View Entire Network کلیک کنید. اگر تعداد دستگاههای نمایش داده شده در شبکه بیشتر از تعداد دستگاههایی باشد که شما اجازه دسترسی به آنها را دادهاید، به این معنی است که دزد اینترنتی دارید.

روش مشابه دیگری که برای مشخص کردن وضعیت فهرست کاربران وایفای شما کاربرد دارد، بررسی جدول کلاینتهای DHCP روتر است. این جدول نیز تقریبا شبیه Log، دستگاههایی را که در شبکه شما هستند نشان میدهد. اگر به تعدادشان اضافه شده باشد نشاندهنده آن است که وایفای شما دزدیده شده است.

مطمئنا هیچکس دوست ندارد مورد سوءاستفاده قرار بگیرد. همچنین هیچکس دوست ندارد اطلاعات غیرقانونی از شبکه وایفای او رد و بدل شود. به همین دلیل شما باید خودتان وارد عمل شوید و با جلوگیری از ورود سارقان وایفای به شبکه خود، از آن محافظت کنید.

راهکارهای مقابله با سارقان دیجیتال

اگرچه انتخاب یک کلید WEP اقدامیضروری برای هر شبکه وایفای است، با این حال حتی امکان سوءاستفاده از آن شبکهها نیز وجود دارد. در این صورت، میتوانید از یک پروتکل امنیتی مانند «دسترسی حفاظت شده وایفای» (WPA) استفاده کنید. این کانال امنیت بیشتری دارد، با وجود این ممکن است توسط سارقی سمج هک شود.

همچنین میتوانید از حالت دستی (Manual) کانال DHCP استفاده کنید. به این صورت که آدرس MAC هرکدام از رایانههای خود را به صورت دستی وارد کنید. این کار باعث محدود شدن شبکه شما میشود تا فقط رایانههایی شناسایی شوند که آدرس شان ثبت شده است.

نرم افزارهای مانیتورینگ اینترنت

نرمافزار مانیتورینگ اینترنت نیز گزینه مناسبی است تا کاربران را در این چند روش راهنمایی کند. همچنین برای آن دسته از کاربرانی که به بهکارگیری از روشهای ذکر شده علاقهمند نیستند، میتواند مفید باشد. بهعلاوه، این نرمافزار شما را قادر میسازد تا اتصال وایفایتان را براحتی کنترل کنید. ممکن است درون روتر وایفای شما یک نرمافزار تعبیه شده باشد که به شما در کنترل شبکه کمک کند.

در آخر، SSID رادیویی روتر خود را خاموش کنید. این کار میتواند بهطور موثری شبکه شما را مخفی کند در نتیجه دیگر کسی نمیتواند شبکه وایفای شما را در جستجوهای خود پیدا کند و درصدد دزدیدن آن باشد.

چطور یک شبکه خانگی ساده راه بیاندازیم؟

ویندوز در محیط شبکه، چه شبکههای کوچک خانگی، چه شبکههای محلی و در نهایت حین اتصال به اینترنت، رفتارها، ویژگیها و امکانات خاصی را خواهد داشت که دانش استفاده از آنها را میطلبد. در این شماره نحوه راهاندازی یک شبکه HomeGroup را عنوان میکنیم.

قبل از راهاندازی یک HomeGroup دانستن چند نکته ضروری است:

– اول آنکه HomeGroup را فقط میتوانید روی ویندوز راهاندازی کنید و همینطور تنها میتوانید رایانههایی را که سیستمعامل آنها ویندوز است، به این شبکه متصل کنید.

HomeGroup در تمامی ویرایشهای مختلف ویندوز در دسترس است، اما بدانید که ویرایشهای Starter و Home Basic فقط قادر به اتصال به یک HomeGroup است و نمیتواند آن را راهاندازی کند

– دوم آن که HomeGroup فقط میتواند در Home network راهاندازی شود.

هنگامی که رایانهتان را به یک شبکه متصل میکنید، ویندوز همان ابتدا از شما میخواهد که Network Location را مشخص کنید. این انتخاب به صورت خودکار تنظیمات Firewall و تنظیمات امنیتی سیستمعامل شما را برای همان نوع از شبکه اعمال خواهد کرد.

اگر پس از آن رایانهتان را به یک نوع شبکه دیگر، مثلا یک شبکه Public متصل کنید، بهتر آن است که Network Location آن را نیز تغییر دهید تا مطمئن باشید تنظیمات امنیتی مناسب برایتان اعمال خواهد شد. برای این منظور باید از پنجره Network and Sharing Center (برای دسترسی به پنجره Network and Sharing Center باید روی آیکون Network Connection که در قسمت Notification area در نوار ابزار ویندوز قابل مشاهده است، کلیک کرده و گزینه Open Network and Sharing Center را انتخاب کنید. همچنین میتوانید از کادر جستجوی منوی استارت استفاده کنید.) روی گزینهای که ذیل عبارت Network مشاهده میشود کلیک کنید تا پنجره Set Network Location باز شود.

در این پنجره میتوانید از میان سه گزینه Home Work و Public، گزینه مناسب را انتخاب کنید.

Home network را هنگامی انتخاب کنید که رایانهتان عضوی از یک شبکه خانگی است یا اینکه به تمامی افراد و ابزارهای متصل به یک شبکه اطمینان دارید. در این حالت ابزار Network discovery فعال است که به واسطه آن میتوانید تمامی سیستمهای متصل به شبکه را ببینید و همینطور آنها نیز میتوانند رایانه شما را مشاهده کنند. در آینده بیشتر درباره این ابزار صحبت خواهیم کرد.

Work network را وقتی انتخاب کنید که رایانهتان در یک شبکه محلی کوچک عضویت دارد. در این حالت نیز Network discovery فعال است اما نمیتوانید سیستمتان را به یک HomeGroup متصل کنید.

هنگامی که به یک شبکه عمومی که مصداق بارز آن اینترنت بدون واسطه مسیریاب (Router) است متصل میشوید، باید Public network را انتخاب کنید. در این حالت سیستم شما از دید دیگر ابزارهای متصل به شبکه پنهان خواهد بود؛ علاوه بر این سیستمعاملتان بیشترین امنیت را در مقابل بدافزارها خواهد داشت. در این حالت علاوه بر اینکه نمیتوانید به یک HomeGroup متصل شوید، Network discovery نیز غیرفعال است.

اگر از فناوریهای وایرلس برای اتصال به اینترنت استفاده میکنید، باز هم بهتر است Public را به عنوان Network Location برگزینید.

– سومین نکته هم آن است که HomeGroup هیچگونه اطلاعاتی را برای مایکروسافت ارسال نمیکند!

پس از ذکر این مقدمات، نوبت به توضیح درباره راهاندازی یک HomeGroup میرسد. همانطور که عنوان شد، تمامی ویرایشهای ویندوز غیر از Starter و HomeBasic میتوانند یک HomeGroup ایجاد کنند. برای این منظور از پنل سمت چپ پنجره Network and Sharing Center گزینه HomeGroup را انتخاب کنید. همینطور میتوانید این عبارت را در Search box منوی استارت تایپ یا از Control Panel به آن دسترسی پیدا کنید.

مقالات مرتبط: همه چیز در مورد Windows Hardening

سرورهای لینوکسی را چطور harden کنیم؟

اگر Network Location سیستمتان روی Home تنظیم نشدهباشد، ادامه کار برایتان میسر نخواهد بود؛ پس حتما آن را بدرستی تنظیم کنید. در پنجره HomeGroup روی دکمه Create a homegroup کلیک کنید. در پنجرهای که باز میشود، میتوانید تعیین کنید چه مواردی در شبکه به اشتراک گذاشته شود. شما میتوانید از میان کتابخانههای مختلف، موارد موردنظرتان را انتخاب کنید. همچنین میتوانید Printer متصل به سیستمتان را نیز به اشتراک بگذارید.

پس از کلیک روی دکمه Next، در پنجره بعد به شما یک کلمه عبور نمایش داده میشود که توسط سیستم تولید شده و باید آنرا نگاه دارید؛ زیرا هنگام اتصال رایانههای دیگر به شبکه HomeGroup که ایجاد کردهاید، به این کلمه عبور نیاز خواهید داشت. اکنون با کلیک روی دکمه Finish مراحل ایجاد HomeGroup شما به پایان میرسد.

پس از ایجاد HomeGroup میتوانید از طریق روشهای پیشگفته به پنجره تنظیمات آن دسترسی یابید و تغییرات موردنظرتان را اعمال کنید. به عنوان مثال میتوانید یکی از Libraryها یا پرینتری را که قبلا به اشتراک گذاشته بودید، از این حالت خارج کنید.

همچنین میتوانید با کلیک روی گزینه View or print the homegroup password کلمه عبوری را که سیستم برای اتصال به HomeGroup شما تولید کرده بود ببینید و حتی آن را چاپ کنید!

از طریق گزینه Change the password نیز بسادگی میتوانید آنرا تغییر دهید. البته در این حالت کلمه عبور توسط سیستم تولید نمیشود و خودتان میتوانید آنرا تعیین کنید؛ پس بهتر است همیشه این کار را انجام دهید؛ زیرا به خاطر سپردن کلمات عبوری که سیستم تولید میکند، کار دشواری است!

اگر سیستمتان عضو یک HomeGroup است و مایلید آنرا از این شبکه جدا کنید، باید گزینه Leave the homegroup را انتخاب کنید. همانطور که مشاهده میکنید، این کار نیز بسادگی اتصال به HomeGroup صورت میپذیرد.