بانک آموزشی

نرم افزار - سخت افزار - طراحی - برنامه نویسی _ ویروس شناسی ...

بانک آموزشی

نرم افزار - سخت افزار - طراحی - برنامه نویسی _ ویروس شناسی ...بررسی_گلکسی_تب_پرو_S

سامسونگ پس از مدتی دوری از اکوسیستم ویندوز، دوباره با تب پرو S به این سیستمعامل بازگشته است. در واقع این نخستین تبلت ویندوزی سامسونگ است که با عنوان «گلکسی» تولید شده است.

این دستگاه با یک کیبورد قابل جدا شدن و قلم استایلوس همراه شده است. البته باید بگوییم برخلاف بسیاری از تبلتهای هیبریدی، کیبورد تب پرو S در بستهبندی محصول گنجاندهشده است. اما قلم آن باید جداگانه تهیه شود. مهمترین مزیت و برتری این تبلت هیبریدی سامسونگ را باید در طراحی ظریف و نمایشگر خیرهکنندهی آن بدانیم. تب پرو S بهطور قابلتوجهی از سرفیس پرو ۴ باریکتر و سبکتر است.

گلکسی تب پرو S به یک نمایشگر ۱۲ اینچی املد مجهز شده. سامسونگ ادعا میکند که با نمایشگر بهینه و کارآمدی که برای تب پرو S به کار برده، این دستگاه میتواند حداکثر تا ۱۰ ساعت در استفادههای ترکیبی و مداوم شارژ نگه دارد. جدیدترین نسخهی سیستمعامل ویندوز (ویندوز ۱۰ پرو و هوم) در این تبلت اجرا میشود. در زیر قاب پشتی این تبلت، تراشهی اینتل سری Core M به همراه رم چهار گیگابایتی قرار گرفته است. گلکسی تب پرو S در دو نسخهی Wi-Fi و LTE و حافظههای اساسدی ۱۲۸ و ۲۵۶ گیگابایتی به بازار عرضه خواهد شد.

IP SEC چیست و چگونه عمل میکند؟

IP Sec یک پروتکل امنیتی پیشرفته است که برای ایجاد امنیت در ارتباطاات و ارسال و دریافت پکت ها مورد استفاده قرار میگیرد. به بیان دیگر کامپیوتر مبدا” بسته اطلاعاتی TCP/IP عادی را بصورت یک بسته اطلاعاتی IPSec بسته بندی (Encapsulate) می کند و برای کامپیوتر مقصد ارسال میکند. این بسته تا زمانی که به مقصد برسد رمز شده است و طبیعتا” کسی نمی تواند از محتوای آنها اطلاع بدست آورد.

این پروتکل از دو مکانیزم Encapsulating Security Payload (ESP) و Authentication Header (AH) برای ان کار استفاده میکند. مکانیزم های عملکرد این دو پروتکل از بحث این مقاله خارج هستند، ولی ما دراین مقاله مکانیزم کلی رمزنگاری در این پروتکل را مرور میکنیم.

IP Sec در شبکه در دو فرم Tunnel و Transport عمل میکند. استفاده از هریک از این روش ها بسته به نیاز های شبکه و نحوه پیاده سازی این پروتکل است.

IP Sec Tunnel Mode

این روش به عنوان روش پیش فرض می باشد. در این حالت تمامی پکت ها و بصورت کامل از Tunnel عبور میکنند. در این روش ، IPSEC پکت را دریافت کرده، بسته بندی میکند و بعد از اضافه کردن Header های لازمه، آن را به سمت دیگر Tunnel ارسال میکند.

این روش بطور معمول در بین Gateway ها نظیر روتر های سیسکو، دستگاه های فایروال ASA و بسیاری از دستگاه ها، و یا در بین ایستگاه های نهایی و Gateway ها که حکم پروکسی و یا هاست را برای آن ایستگاه نهایی بازی میکند. در واقع Tunnel برای رمز نگاری ترافیک بین Gateway ها بکار میرود. برای مثال دو روتر سیسکو که در بستر اینترنت بوسیله Tunnel باهم در ارتباط هستند. در این روش هر یک از Gateway ها نقش دروازه ایمن برای شبکه LAN که در پس خود دارند محسوب میشوند و میتوانند یک ارتباط ایمن در بین اماکن دور ایجاد نمایند.

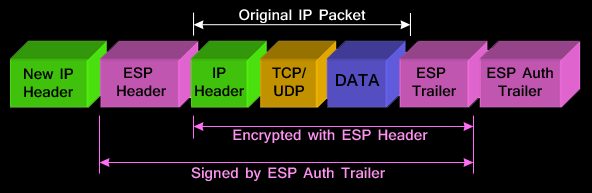

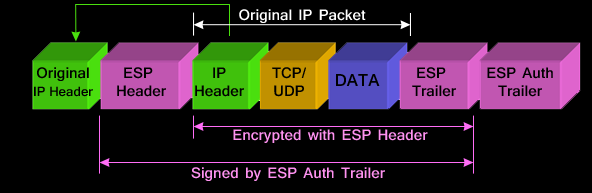

از نمونه دیگر برای IPSEC Tunnel میتوان به ارتباط یک Cisco VPN Client و یک فایروال اشاره کرد. کلاینت به Gateway متصل می شود و تانل برقرار میشود. ترافیک از سمت کاربر رمز نگاری شده، و پس از کپسوله شدن در داخل یک IP Packet جدید، به انتهای دیگر تانل ارسال میگردد. وقتی که Gateway پکت جدید را دریافت میکند، آن را رمز گشایی کرده و پکت اصلی را به داخل شبکه و یا فرد مورد نظر میرساند. در روش Tunnel، یک IPsec Header از نوع AH و یا ESP در بین لایه های IP و Protocol اضافه میشود. روش ESP در بین تانل ها رایج تر است.

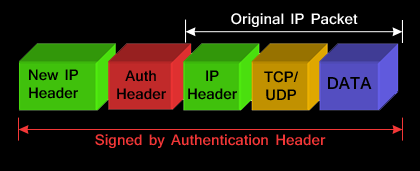

شکل های زیر روش هدر گذاری IPsec Tunnel بوسیله ESP و AH را نشان میدهد.

IP Sec Transport Mode

در این روش، ارتباط بین نقاطی پایانی با یکدیگر بصورت ایمن برقرار میشوند. برای مثال ارتباط بین یک Client و یک Server و یا یک گروه کاری و یک gateway در صورتیکه gateway به عنوان Host در نظر گرفته میشود. یک مثال خوب برای این مساله میتواند Telnet رمز نگاری شده و یا RDP(remote Desktop) به یک سرور و یا هاست باشد.

در روش Transport تشکیل یافته از هدر TCP و UDP به علاوه هدر AH یا ESP می باشد. در این روش اطلاعات مورد نظر که به Payload معروف هستند کپسوله میشوند و بقیه اطلاعات در پکت دست نخورده باقی میمانند. هدر IP در این روش دست نخورده باقی میماند بجز لایه پروتکل که با هدر ESP و یا AH تغییر میکند. در ادامه پروتکل اصلی در تریلر پکت ذخیره میشود و در هنگام رمزگشایی به پکت برگشت داده میشود.

این روش بیشتر در مواردی استفاده میشود که روش های Tunneling دیگری نظیر GRE در حال استفاده است. از این روش برای ایمن کردن ارتباط در این تانل ها استفاده میشود.

در شکل زیر دیاگرام روش IPsec Transport نشان داده میشود. همانطور که میبیند، IP Header اصلی به سمت جلو و ابتدای پکت هدایت میشود تا اطمینان حاصل کند که رمزنگاری بر هدر اصلی پکت تاثیری نداشته و تنها بر پروتکل اثر میکند.

دانستنی های شبکه ایمن(VLAN HOPPING)

همواره طراحی و پیاده سازی شبکه های Layer 3 دارای مزایای زیادی هستند که از آن جمله می توان به این موارد اشاره کرد:

– جداسازی فیزیکی دپارتمان ها

– جلوگیری از انتقال Broadcast Domain ها ( انتقال داده های غیره ضروری در سطح شبکه)

– کاهش بار ترافیکی شبکه

– افزایش راندمان شبکه

– امکان کنترل دسترسی های کاربران در سطح VLAN

– ….

هرچند با وجود مزایای بسیار بالای پیاده سازی این گونه طرح ها، عدم رعایت نکات امنیتی در بعضی موارد می تواند عاملی برای سوء استفاده و بروز خسارات جبران ناپذیری در شبکه گردد.

از جمله این تهدیدات VLAN Hopping است. در این روش فرد مهاجم با نفوذ به VLAN های دیگر اقدام به شنود داده های عبوری در VLAN هایی که مجاز به اتصال به آنها نیست می نماید و از این طریق اطلاعات و داده های سازمانی را به سرقت می برد.

معمولا، برای طرح ریزی و اجرای این حمله دو روش اصلی وجود دارد. این روش ها عبارتند از:

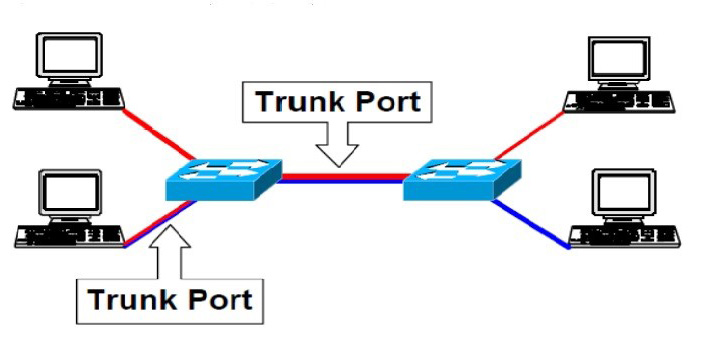

۱- Switch Spoofing

در روشSwitch spoofing ، مهاجم کامپیوتر خودش را به جای یک سوئیچ معرفی می کند که قابلیت گفتگو با پروتکل هایTrunk ، ۸۰۲٫۱q)،( ISL را دارد. از آنجایی که پورت های Trunk به صورت پیش فرض قابلیت دسترسی به همه ی VLAN ها را دارند، در نتیجه کامپیوتر مهاجم نیز عضو تمام VLAN ها شده و می تواند با آنها ارتباط برقرار کند.

۲- Double Tagging

درروش Double tagging، مهاجم یک تگ اضافه ۸۰۲٫۱q علاوه بر تگ موجود اضافه می کند. تگ اول به VLAN کامپیوتر مهاجم اختصاص دارد که بعد از عبور از سوئیچ اول باز می شود و سپسPacket ،Forward می شود. وقتی Packet به سوئیچ دوم می رسد، تگ جعلی دوم که به VLAN کامپیوتر مهاجم اختصاص دارد، جدا می شود و بسته به سوی VLAN مورد نظر Forward می شود. در نتیجه مهاجم میتواند اطلاعات آن محل را بدون مشکل در اختیار داشته باشد.

نرم افزار GOOGLE CHROME به زودی به کاربرانش در مورد نا امنی سایت های HTTP هشدار میدهد!

طبق آخرین اخبار، ورژن بعدی گوگل کروم در هنگام باز کردن وب سایت های HTTP هشدار خواهد داد. این هشدار بوسیله یک علامت ضربدر قرمز در کنار آدرس وب سایت دیده خواهد شد.

شرکت گوگل در راستای سیاست های ارتقاء امنیت، قصد دارد به استفاده کننده گان از سرویس های این شرکت از جمله موتور جستجو و مرروگر کروم این امکان را بدهد که در هنگام مواجهه با خطر و هرگونه ریسک امنیتی از آن آگاه شوند. در راستای این سیاست، هرگونه وب سایت که از پروتکل HTTP استفاده میکند غیر ایمن تلقی میشود. یکی از اهداف این سیاست گذاری تشویق وب سایت ها و سرویس دهندگان اینترنتی برای ارائه اطلاعات وب سایت ها در بسترهای ایمن است. در چند سال آینده انتظار میرود خیل عظیمی از وب سایت ها از پروتکل ایمن HTTPS استفاده نمایند.

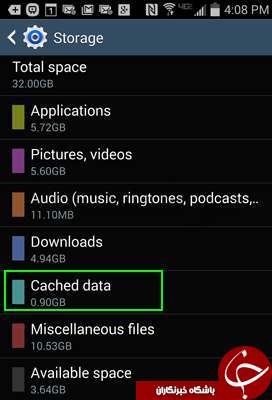

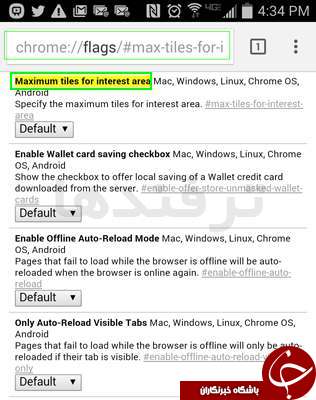

در کمتر از 5 دقیقه سرعت تلفن همراه خود را بالا ببرید + آموزش

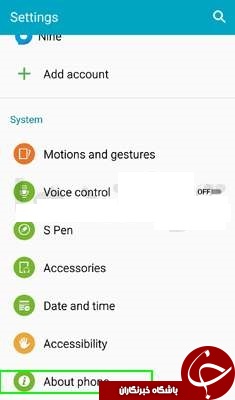

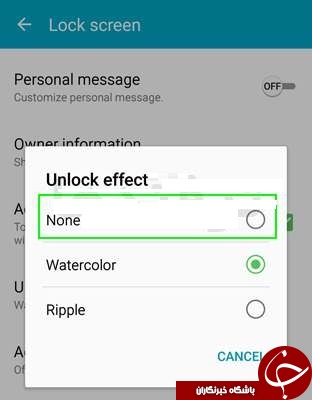

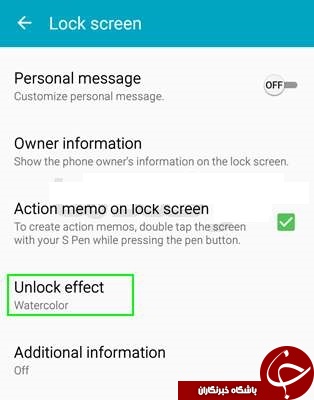

وارد بخش تنظیمات شده و سپس به قسمت Lock screen بروید.

گزینه ی Unlock effect را انتخاب نمایید و از منو باز شده گزینه None را انتخاب کنید.

روش بستن ریجستر ویندوز و باز کردن ریجستر بسته شده

بستن ریجستر ی

بعضی از برنامه ها این کار را انجام میدهند ولی برای بستن ریجستری بدون برنامه Run را از منوی Start انتخاب کنید . سپس در آن Gpedit.msc را تایپ کرده و Ok کنید . درپنجره باز شده مسیر زیر را دنبال کنید :

User Configuration > Templates Admministrative > System

حال در سمت راست روی گزینه Registery editing tools prevent access to دابل کلیک کنید و در پنجره ای که باز میشود گزینه Enable را فعال کرده و Ok کنید حال ریجستری ویندوز بسته شده . میتوانید امتحان کنید .

باز کزدن ریجستر ی

برا ی باز کردن ریجستری و از بین بردن قفل آن مراحل ذکر شده را می روید و این بار بجای Enable گزینه NotConfigured را برگزینید و Ok بزنید . حال ریجستری شما باز شده و قابل اجراست .

ترجمه شش فصل اول معماری کامپیوتری پیش رفته

http://s6.picofile.com/file/8232527968/chapter_1_2.pdf.html

http://s3.picofile.com/file/8232528034/chapter_3.pdf.html

http://s3.picofile.com/file/8232528118/chapter_4.pdf.html

جواب تمرینات کتاب شبکه های کامپیوتری تالیف کروز ویرایش ششم

http://s3.picofile.com/file/8232523034/Assignment_10.pdf.html

http://s6.picofile.com/file/8232523068/Assignment_11.pdf.html

http://s6.picofile.com/file/8232520318/Assignment_3.pdf.html

http://s6.picofile.com/file/8232520342/Assignment_4.pdf.html

http://s6.picofile.com/file/8232521092/Assignment_5.pdf.html

http://s6.picofile.com/file/8232522750/Assignment_6.pdf.html

http://s3.picofile.com/file/8232522850/Assignment_7.pdf.html

http://s6.picofile.com/file/8232522892/Assignment_8.pdf.html

http://s3.picofile.com/file/8232522976/Assignment_9.pdf.html

http://s6.picofile.com/file/8232523218/Solution_assignment_1_and_2.pdf.html

http://s3.picofile.com/file/8232523576/Solution_of_Assignment_10.pdf.html

http://s6.picofile.com/file/8232523592/Solution_of_Assignment_11.pdf.html

http://s3.picofile.com/file/8232523242/Solution_of_Assignment_3.pdf.html

http://s6.picofile.com/file/8232523276/Solution_of_Assignment_4.pdf.html

http://s3.picofile.com/file/8232523342/Solution_of_Assignment_5.pdf.html

http://s3.picofile.com/file/8232523426/Solution_of_Assignment_6.pdf.html

http://s3.picofile.com/file/8232523442/Solution_of_Assignment_7.pdf.html

http://s3.picofile.com/file/8232523476/Solution_of_Assignment_8.pdf.html

http://s6.picofile.com/file/8232523518/Solution_of_Assignment_9.pdf.html

لیستی از جذاب ترین ماشین های هاچبک دنیا

تفاوت فرمتهای NTFS و FAT32 با یکدیگر !

فرمت FAT32