در این مطلب تمام مشکلات احتمالی برای باز نشدن یک سایت از جمله سامانه شهاب بررسی می شود.

گام اول: اطمینان از اینکه مشکل از طرف سایت است یا از طرف من؟

اولین کاری که باید انجام دهید، این است که آدرس سایت مورد نظرتان را در سایت زیر وارد نمایید:

این سایت که مال شرکت گوگل است، بررسی میکند که آیا روی سرور آنها این سایت باز میشود یا خیر؟ اگر نوشت It's just you یعنی «فقط شما هستید که نمیتوانید سایت را ببینید» پس سایت، مشکلی ندارد و مشکل از طرف شماست اما اگر نوشت «It's not just you» یعنی «فقط شما نیستید که سایت را نمیبینید...» پس مشکل از طرف سرور سایت است.

اگر مشکل از طرف سرور سایت بود، طبیعتاً هیچ راهی جز این ندارید که صبر کنید تا مشکل از طرف مدیران سایت برطرف شود. ما در این حالت صحبتی نداریم...

اگر مشکل از طرف من بود، چه کار کنم؟

گام دوم: DNS Cache را پاک کنید:

یکی از دلایلی که ممکن است باعث شود یک سایت باز نشود، این است که سرور یک سایت عوض شده و شما هنوز به سرور قبلی هدایت میشوید. مثلاً صاحب دامنه، امروز از یک هاستینگ دیگر هاست خریده و دامنهاش را به سرور هاستینگ جدید هدایت میکند ولی شما به خاطر کش (Cache) سیستم خود به سرور قبلی هدایت میشوید.

کمی توضیح فنی:

DNS Servers چیست؟

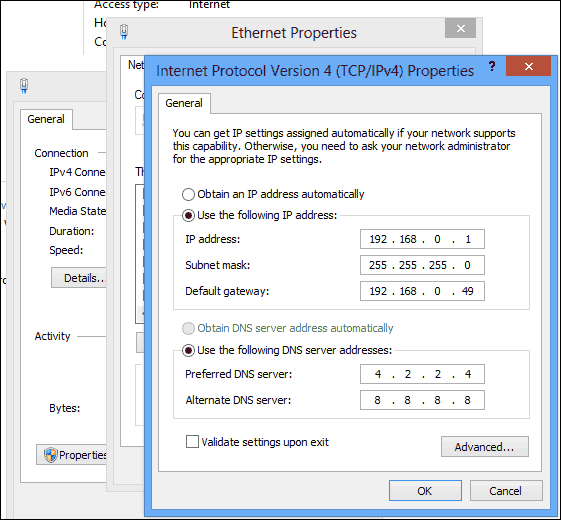

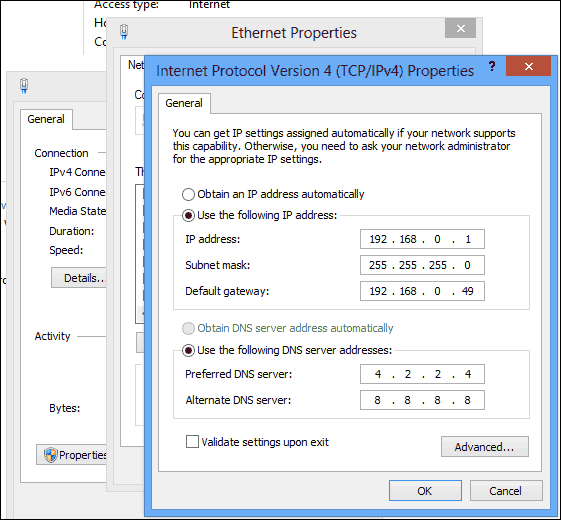

اگر اینترنت ADSL داشته باشید، احتمالاً با این پنجره برخورد داشتهاید:

به طور خلاصه، در بخش بالای این پنجره، IP Address را میبینید. یعنی چیزی شبیه به کد پستی منزل شما اما این کد برای کامپیوتر شماست تا در شبکه بتوان به آن پکت (Packet=داده) ارسال و دریافت کرد.Subnet Mask یک ماسک است که مشخص میکند شما در کدام شبکه از شبکههای اطرافتان هستید (مثلاً ممکن است در یک مؤسسه، سه شبکه وجود داشته باشد که همه به یک سوئیچ متصلاند. باید مشخص شود که شما جزء کدام شبکه هستید. کامپیوتر از روی این ماسک میفهمد که شبکه شما چیست. مثلاً من در شبکه 192.168.0 فعالیت میکنم و کد خاص من در آن شبکه، 1 است) Default Gateway هم یعنی درگاه خروج شما از شبکه فعلیتان به شبکه دیگر. که اینجا من آی.پی مودم ADSL را نوشتهام چون درگاه خروج من از شبکه خانه به شبکه اینترنت، مودم ای.دی.اس.ال من است.

اما چیزی که ممکن است کمتر کسی بداند، این است که Preferred DNS server و Alternate DNS server چیست؟

ببینید، در سالهای اولیه وب، هر وقت شما میخواستید بروید اطلاعات روی کامپیوتر شرکتی به نام گوگل را ببینید، باید آی.پی آن کامپیوتر را وارد میکردید. الان هم همینطور است. یعنی اگر شما آی.پی کامپیوتر گوگل را بدانید، میتوانید آن سایت را باز کنید. مثلاً آی.پی گوگل این است:http://173.194.35.4اگر روی این لینک کلیک کنید، خواهید دید که سایت گوگل باز شد!

بعدها متوجه شدند که حفظ کردن این اعداد برای انسانها سخت است. فرض کنید من به شما بگویم اگر رفتید خانه، برای دیدن سایت گوگل این عدد را وارد کنید: 173.194.35.4

بررسیها نشان داد که به طرز معجزهآسایی، انسانها کاراکترها را راحتتر از اعداد به خاطر میسپرند. (این یکی از چیزهای عجیب است که چرا انسانها حروف الفبا را بهتر از اعداد به یاد میآورند؟)

به هر حال، همین موضوع باعثِ به وجود آمدن DNS مخفف Domain Name System شد.

یعنی گفتند ما میآییم به کاربران میگوییم: لازم نیست 173.194.35.4 را به خاطر بسپرید در عوض، یک سری کاراکتر به صورت google.com را حفظ و استفاده کنید.

اما یک مشکل وجود داشت و آن اینکه با توجه به اینکه تمام شبکهها با IP کار میکنند، وقتی کاربر وارد میکند google.com ما چطور او را به 173.194.35.4 هدایت کنیم؟

گفتند ما میآییم یک سری کامپیوتر قوی به نام Public DNS Servers در اواسط اینترنت قرار میدهیم که روی آنها یک نرم افزار و پایگاه دادهی ساده قرار دارد. مثلاً اینطور نوشته شده:

| IP | Domain Name |

| 173.194.35.4 | google.com |

| 98.138.253.109 | yahoo.com |

| 131.253.33.200 | bing.com |

| ... | ... |

| 5.9.85.124 | aftab.cc |

یعنی تمام دامنهها (سایتها)ی دنیا و آی.پی سروری که روی آن قرار دارند را آنجا نگه میداریم. مثلاً شرکت گوگل، یکی از این Public DNS Serverها راه اندازی کرده که آدرس آن 8.8.8.8 است (به انتخاب زیبای گوگل دقت کنید: کلمه گوگل یعنی یک عدد بزرگ=تقریباً بینهایت! حالا 8 را بخوابایند! بینهایت میبینید) شرکت Sun هم یکی دارد که 4.2.2.4 است.

حالا به کاربران میگوییم شما لطفاً در بخش Preferred DNS Server کارت شبکه خود، آدرس یکی از این مراکز را وارد کنید تا هر وقت در مرورگر خود زدید مثلاً google.com، سیستم، ابتدا شما را به آن Public DNS Server بفرستد و از روی آن سیستمها، آی.پی آن سایت به دست آید و به سیستم شما برگردد، حالا از طریق این آی.پی به سرور آن سایت هدایت میشوید...

متوجه شدید؟ مثلاً aftab.cc را به 8.8.8.8 میدهیم، به بانک خود نگاه میکند و آی.پی 5.9.85.124 به دست میآید. آنرا به شما میدهد و شما به 5.9.85.124 میروید و سایت را میبینید. (توجه: ممکن است شما الان 5.9.85.124 را در مرورگر وارد کنید و بگویید سایت آفتابگردان باز نشد! بله، چون روی سرور ما ممکن است دهها سایت به جز آفتابگردان باشد به این سرورها سرورهای اشتراکی میگویند. اگر فقط یک سایت یعنی یک دامنه روی آن سرور میبود، با آی.پی قابل دسترسی بود. برای دیدن سایت آفتابگردان و سایتهای اشتراکی دیگر به این صورت وارد آن آی.پی شوید: http://5.9.85.124/~aftabgar )

-> نکته مهم اول: اگر شما Preferred DNS Server را حذف کنید، خواهید دید که دیگر هیچ سایتی با دامنهاش باز نمیشود! دقت کنید که اینرتنت قطع نیست. شما در اینترنت هستید اما نمیتوانید هیچ دامنهای را در اصطلاح Resolve کنید. مثلاً گوگل با آی.پی باز میشود: http://173.194.35.4 اما با دامنه خیر. چون شما نگفتهاید سیستم برای اینکه بفهمد آی.پی google.com چیست باید به کجا برود.

-> نکته مهم دوم: برخی Public DNS Serverها خیلی آپدیت نیستند برخی هم به طور مثال به خاطر تحریمهای ایران، آی.پی و دامنه سایتهای دولتی را روی خود نگه نمیدارند. مثلاً من چند سال پیش میخواستم برای کنکور ثبت نام کنم، تا آخرین روز میزدم sanjesh.org و سایت باز نمیشد. فکر میکردم سایت به خاطر شلوغ بودن سرور Down است. گفتم خوب، تمدید میکنند! تا آخرین لحظات نه سایت باز شد و نه تمدید کردند. نهایتاً با اینترنت Dial-up متصل شدم (در این حالت تنظیمات DNS شما را ISP شما برایتان در نظر میگیرد) دیدم سنجش باز شد!! شک کردم به 4.2.2.4 که از شرکت سان است و این شرکت به شدت با ایران لج است!!! عوض کردم، دیدم سایت باز شد!!

پس اگر سایتی باز نشد، به DNS Server شک کنید.

Alternate DNS Server چیست؟

خوب، کلمه Alternate یعنی جایگزین. اگر در DNS Server اول، آن دامنه پیدا نشد، به سراغ دومی میرود...

توجه: با کلیک روی Advanced و رفتن به تب DNS میتوانید بینهایت DNS Server وارد کنید که اگر در یکی نبود، دومی باز شود.

Public DNS Serverها همین دو تا هستند؟

خیر، کافیست در گوگل جستجو کنید Public DNS Servers تا لیستی از سرورهای عمومی پیدا شود. مثلاً این لیست را ببینید. هر کدام را خواستید وارد کنید. به نظر من از 8.8.8.8 استفاده نکنید چون از بس مردم دنیا این را وارد کردهاند، Response Time آن پایین آمده.

DNS Cache چیست؟

خوب، حالا که فهمیدید روال باز شدن یک سایت چیست، باید عرض کنم که وقتی یک سایت را باز کردید، سیستم شما برای اینکه دائم به آن DNS Serverها مراجعه نکند، آن دامنه و آی.پیای که به دست آورده را یک جا روی سیستم شما ذخیره میکند چون طبیعتاً خیلی بعید است به این زودیها آی.پی یک دامنه یعنی سرور آن عوض شود. (ایده بسیار هوشمندانهای است)

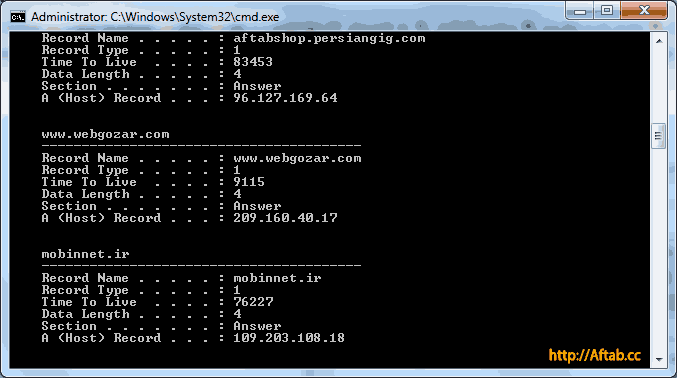

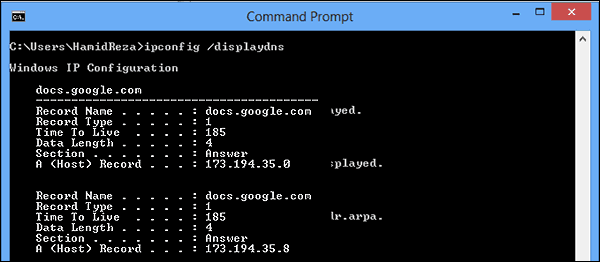

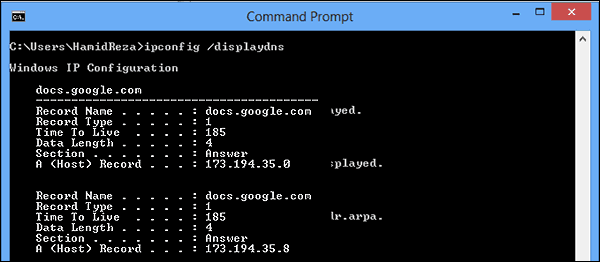

یعنی وقتی یک بار به 8.8.8.8 مراجعه کردید و فهمیدید که aftab.cc برابر است با 5.9.85.124، سیستم شما آنرا یک جا ذخیره میکند که حداقل از چند دقیقه تا چند روز آینده لازم نباشد مجدداً به 8.8.8.8 مراجعه کند. (مدت ذخیره شدن یک DNS Record در حافظه سیستم شما دست سرور آن سایت است. کسانی که دوره MCITP را گذراندهاند میدانند که به این، در اصطلاح TTL با Time To Live گفته میشود. که البته با آن TTL که در دستور ping میبینید متفاوت است)

برای مشاهده DNS Cache چه کار کنم؟

خیلی ساده، روال زیر را طی کنید:

- کلیدهای Win+R را بزنید تا پنجره Run باز شود. (کلید پنجره+R)

- تایپ کنید cmd و OK کنید.

- در پنجرهای که باز میشود، تایپ کنید: ipconfig /displaydns و Enter را بفشارید.

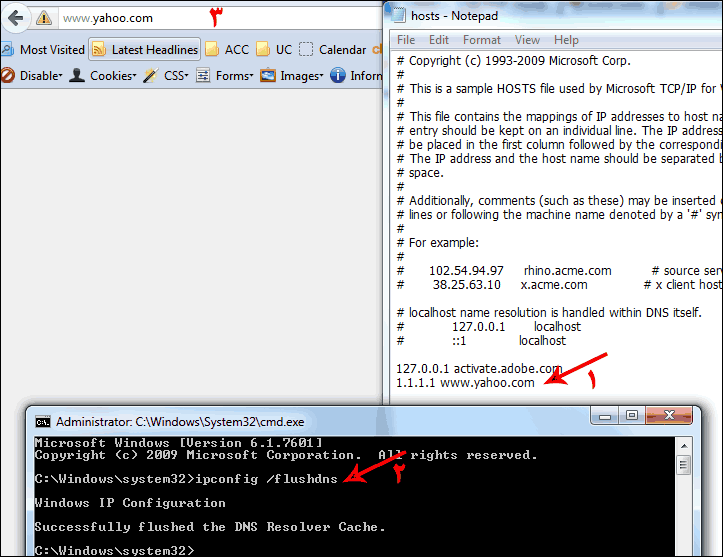

چگونه DNS Cache را پاک کنم؟

به جای دستور بالا در cmd تایپ کنید ipconfig /flushdns ، تا تمام رکوردهایی که در حافظه سیستم شماست حذف شود. طبیعتاً جای نگرانی نیست، چون دوباره به DNS Server مراجعه میکند و آی.پی جدید سایتها را به دست میآورد.

گام سوم: اگر سایتتان تازه راه اندازی شده، کمی صبر کنید!

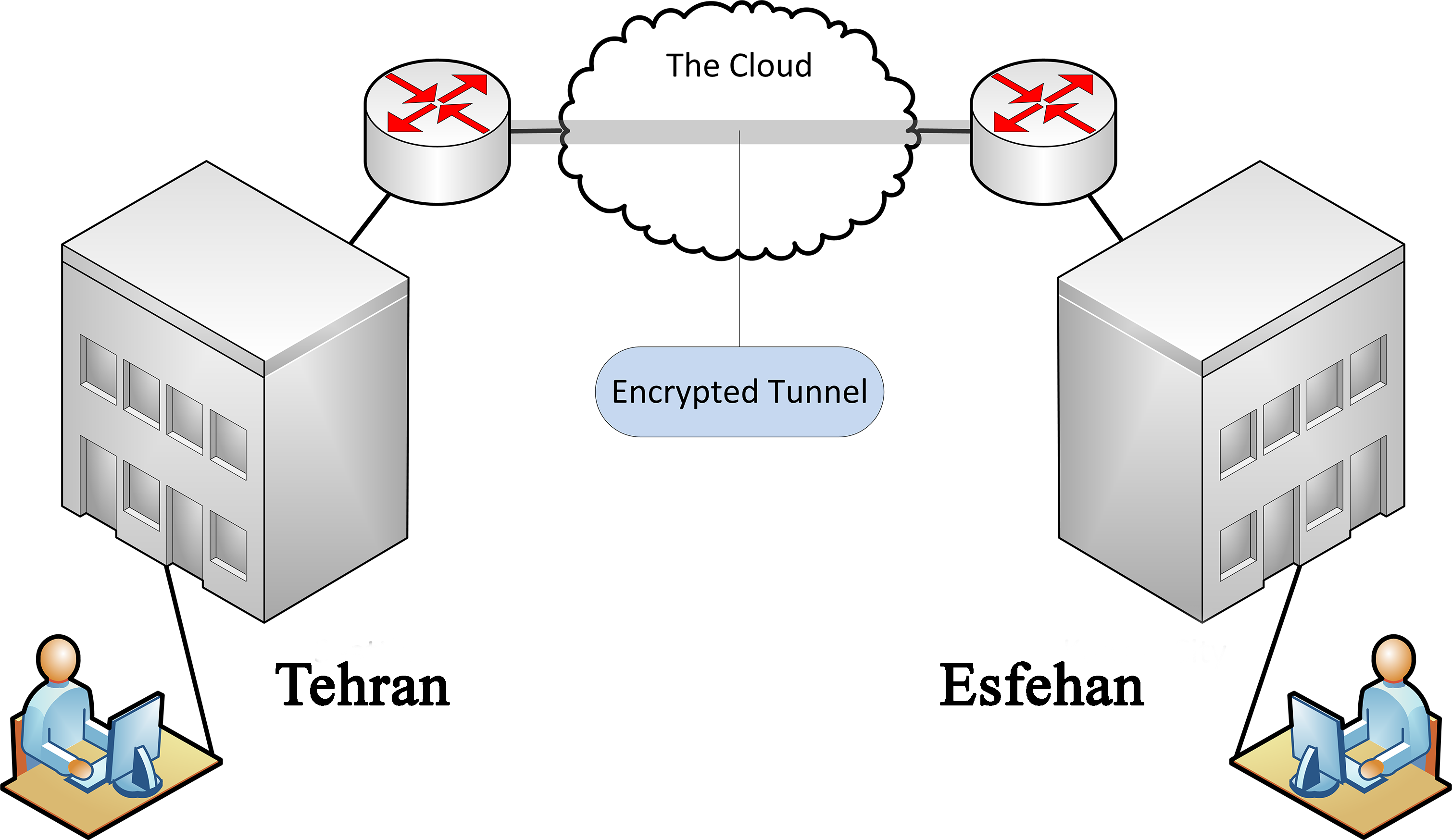

اگر شما مدیر سایت هستید و تازه آن سایت را راه اندازی کردهاید، باید کمی صبور باشید. از ۴ ساعت تا ۴۸ ساعت طول میکشد تا یک دامنه در تمام DNS Serverهای دنیا ثبت شود و از آن مهمتر، روترهای دنیا جداول خود را آپدیت کنند تا دامنه به محل سرور هدایت شود. چند سال پیش تا ۴۸ ساعت طول میکشید اما این روزها خیلی سریعتر این اتفاق میافتد.

من یادم هست که گاهی که سرور سایت را تغییر میدادیم (مثلاً از آمریکا به آلمان کوچ میکردیم) خیلی از کاربران تا دو روز به ما ایمیل میزدند که: سایتتان اصلاً آپدیت نمیشود! خبر نداشتند که آنها دارند به سرور قبلی هدایت میشوند و ما از آنجا کوچ کردهایم!

گام چهارم: خودتان، خودتان را Route (مسیردهی) کنید!

گاهی اوقات کاریش نمیشود کرد! به هر دلیلی یک سایت روی سیستم شما باز نمیشود. خوب، مشکلی نیست. ابتدا مقاله زیر را مطالعه کنید تا با فایل hosts آشنا شوید:

چگونه یک سایت را روی سیستم خودمان یا برای سیستمهای شبکه ببندیم؟

ابتدا در سایت http://get-site-ip.com/ دامنه سایت مورد نظرتان را وارد کنید (مثلاً testa.cc) سپس آی.پیای که به شما میدهد را در فایل hosts درج کنید و مقابل آن، دامنه یا زیردامنهای که باز نمیشود را تایپ کنید.

مثلاً فرض کنید help.testa.cc برای شما باز نمیشود. خوب، به طور کلی مراحل زیر را طی کنید:

- ابتدا در سایت http://get-site-ip.com/ وارد کنید testa.cc و آی.پی را به دست آورید. (مثلاً فعلاً 176.9.92.88 را به شما میدهد)

- روی NotePad کلیک راست کنید و Run as Administrator را انتخاب کنید.

- از منوی File گزینه Open را انتخاب کنید و به مسیر زیر بروید: C: Windows System32 Drivers etc و از پایین پنجره، گزینه All files را انتخاب کنید تا همه فایلها نمایش داده شود.

- فایل hosts را انتخاب کنید تا باز شود.

- در آخرین خط، تایپ کنید:

176.9.92.88 help.tests.cc

همین! حالا قطعاً باید آن سایت باز شود.

- گام پنجم: ممکن است سرور آن سایت، شما را بلوکه کرده باشد!

خیلی پیش میآید که به دلایل مختلف، فایروال یک سرور، آی.پی خط اینترنت شما را بلوکه میکند. مثلاً اگر شما و یا حتی یک نفر دیگر در همان ISP که شما اینترنت گرفتهاید، به بخش مدیریت یک سایت نفوذ کند و پنج بار رمز عبور را اشتباه بزند، تا ۲۴ ساعت آی.پی او بلوکه میشود! یا اگر بیش از حد یک سایت را مشاهده کند، ممکن است احتمال حملات DOS داده شود و آن آی.پی بلوکه شود و چندین و چند دلیل دیگر...

راه حل:

- میتوانید از یک خط اینترنت از یک ISP دیگر به آن سایت وارد شوید. (مثلاً موقتاً با Dial-up وارد شوید)

- میتوانید از یک VPN یا نرم افزارهای تغییر IP استفاده کنید.

- میتوانید آی.پی سیستم خود را به پشتیبان آن سایت بفرستید تا بررسی کنند و آی.پی را آزاد کنند.

- یک بار مودم خود را خاموش و سپس روشن کنید. چون آی.پی شما هر بار که به اینترنت وصل میشوید، معمولاً تغییر میکند، این احتمال وجود دارد که سایت باز شود.

- گام ششم: نکات باقیمانده را بررسی کنید:

- اگر در یک شرکت هستید و از شبکه شرکت استفاده میکنید، ممکن است مدیر شبکه برخی سایتها را برای شرکت بسته باشد.

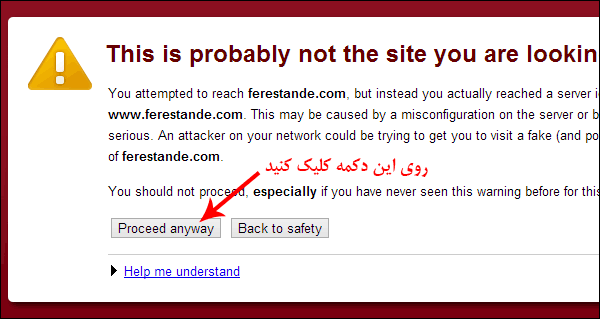

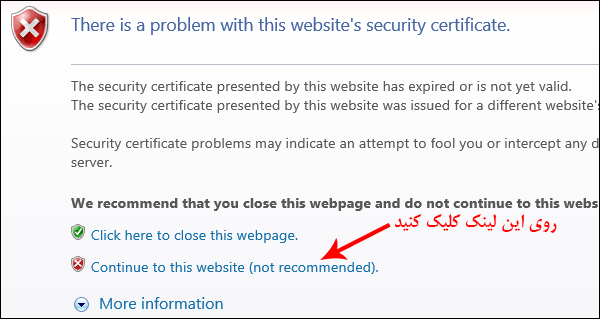

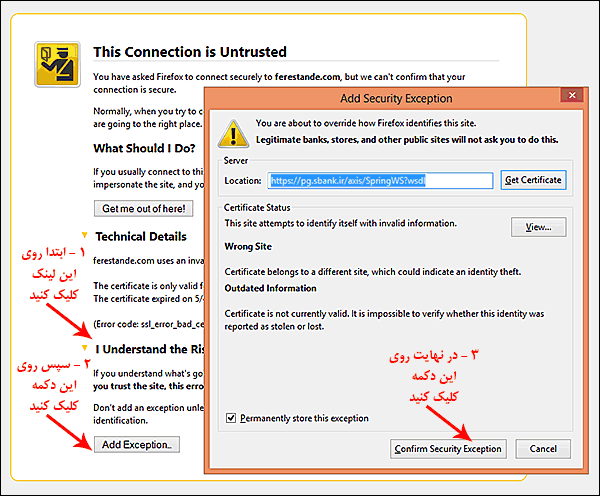

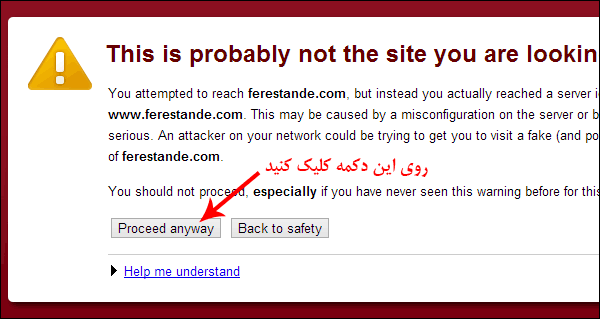

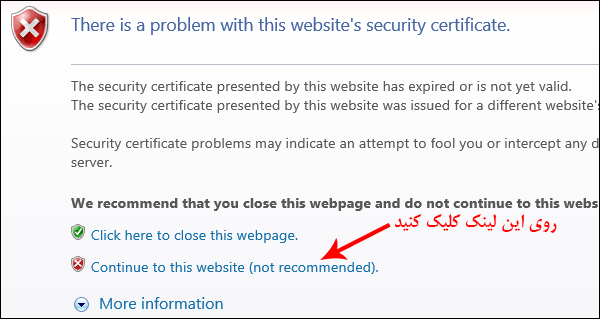

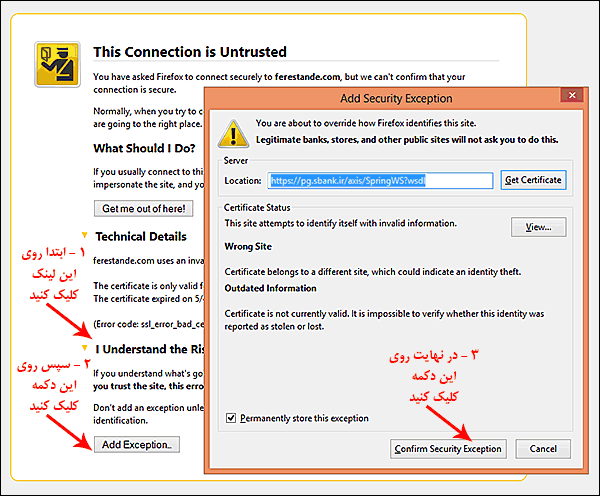

- ممکن است سایت مورد نظرتان از پروتکل https استفاده میکند و مرورگر شما یک صفحه هشدار قبل از ورود به سایت نمایش میدهد (به ابتدای آدرس صفحه دقت کنید. آیا نوشته https ؟) در این صورت روی دکمههایی شبیه به آنچه در ادامه متن آمده کلیک کنید.

- ممکن است آنتیویروس یا Internet Security شما به هر دلیلی اجازه ورود به آن سایت را ندهد. پس موقتاً آنرا غیرفعال کنید یا روی یک سیستم دیگر تست کنید.

- موقتاً با خط Dial-up تست کنید که آن سایت باز میشود یا خیر؟

- اگر از فیلـتر شکن یا VPN استفاده میکنید، آنرا غیرفعال کنید و تست کنید.

------------------

اگر همه این راهها را تست کردید و همچنان میدانید که مشکل از طرف شماست، در بخش نظرات، در مورد شرایط سیستم خود توضیح دهید تا اگر توانستیم راهنمایی کنیم.

دوستان دیگر هم اگر در این مواقع، راه حل دیگری سراغ دارند که انجام میدهند، در بخش نظرات بیان کنند.

اگر سایت مد نظر شما از پروتکل https استفاده کند، قبل از ورود به سایت ممکن است چنین پیغامهایی را مشاهده کنید که باید طبق تصویر عمل کنید:

در مرورگر اینترنت اکسپلورر:

در مرورگر فایرفاکس

در مرورگر Google Chrome