نحوه انتخاب پسورد برای پوشه ها و فایل ها در لینوکس

ایمن سازی فایل ها و دایرکتوری ها در لینوکس از طریق پسورد، یک راه مطمئن برای جلوگیری از دسترسی غیرمجاز به آنها است. راههای مختلفی برای رمزگذاری فایل ها و پوشه ها در لینوکس وجود دارد که محافظت بیشتری نسبت به سایر روشها ارائه میدهد. در این مقاله نگاهی به تمام روشهای مختلفی که میتوانید برای محافظت از فایلها و پوشهها در لینوکس با رمز عبور استفاده کنید، آورده شده است.

چندین ابزار کاربردی برای رمزگذاری فایل ها و پوشه ها در لینوکس وجود دارد که به شما کمک می کند تا فایل های سیستم خود را رمزگذاری کنید. در ادامه روش هایی که می توانید برای انجام این کار استفاده کنید ذکر شده است.

روش 1: رمزگذاری یک فایل با استفاده از GnuPG

GnuPG یک برنامه رایگان لینوکس است که از چندین استاندارد رمزگذاری برای رمزگذاری فایل پشتیبانی می کند. روی اکثر توزیعهای لینوکس از پیش نصب شده است و استفاده از آن بسیار آسان است.

GnuPG از طریق CLI (خط فرمان لینوکس) قابل دسترسی است. در اینجا نحوه استفاده از آن برای رمزگذاری یک فایل آورده شده است:

ابتدا ترمینال لینوکس را باز کنید سپس از دستور cd و دستور ls برای رفتن به دایرکتوری حاوی فایلی که می خواهید با رمز عبور محافظت کنید استفاده کنید. پس از ورود به دایرکتوری، دستور زیر را برای رمزگذاری فایل خود اجرا کنید:

gpg -c filename

در نهایت، هنگامی که از شما یک عبارت عبور خواسته شد، پسوردی را وارد کنید که قوی و آسان برای به خاطر سپردن باشد.

GnuPG اکنون یک فایل رمزگذاری شده (با پسوند gpg.) در دایرکتوری فعلی شما ایجاد می کند. برای دسترسی به آن، باید آن را رمزگشایی کنید. برای این کار دستور زیر را اجرا کنید و وقتی از شما خواسته شد رمز عبوری را که برای رمزگذاری فایل استفاده کرده اید وارد کنید و Enter را بزنید:

gpg filename.gpg

GnuPG یک نسخه رمزگشایی شده از فایل را در دایرکتوری فعلی شما برمی گرداند.

اگر میخواهید از هر الگوریتم رمزگذاری دیگری استفاده کنید، ابتدا الگوریتمهای پشتیبانیشده را با اجرای دستور زیر بررسی کنید:

gpg --version

و سپس الگوریتم مورد نظر را در دستور به صورت زیر مشخص کنید:

gpg -c --cipher-algo algorithm_name filename

روش 2: رمزگذاری فایل با استفاده از Zip

Zip یکی دیگر از ابزارهای CLI است که به شما امکان می دهد بر روی فایل های خود در لینوکس پسورد بگذارید. این نرم افزار از قبل در تمام توزیع های اصلی لینوکس نصب شده است و برای فشرده سازی فایل ها استفاده میشود.

مراحل زیر را برای استفاده از Zip برای محافظت از یک فایل با رمز عبور دنبال کنید:

ابتدا ترمینال را باز کرده و از طریق دستورات cd و ls برای رفتن دایرکتوری مورد نظر استفاده کنید. دستور را با فرمت زیر وارد کنید تا یک فایل zip محافظت شده با رمز عبور ایجاد کنید:

zip --password your_password archive_file.zip filename1 filename2

در دستور بالا، پسوردی را که میخواهید برای رمزگذاری آرشیو خود استفاده کنید، به جای your_password جایگزین کنید و archive_file.zip را با نام فایلی که میخواهید به آرشیو خود اختصاص دهید، جایگزین کنید.

حالا وقتی می خواهید به این فایل ها دسترسی پیدا کنید، آرشیو را از حالت فشرده خارج کرده و رمز عبور خود را وارد کنید. یا برای انجام این کار از طریق ترمینال، دستور زیر را باید اجرا کنید:

unzip archive_file.zip

اکنون فایل Zip از شما رمز عبور می خواهد. رمز عبوری را که در زمان رمزگذاری تعیین کرده اید را وارد کرده و Enter را بزنید تا فایل رمزگشایی شود.

روش 3: رمزگذاری یک فایل در لینوکس با استفاده از mcrypt

mcrypt یک ابزار است که رمزگذاری فایل ها در لینوکس را آسان می کند. از استانداردهای رمزگذاری مختلف پشتیبانی می کند و شما می توانید الگوریتم رمزگذاری را بر اساس اولویت خود مشخص کنید.

در اینجا مراحل رمزگذاری یک فایل با استفاده از mcrypt آمده است:

ابتدا می توانید با باز کردن ترمینال و با استفاده از دستورات cd و ls وارد دایرکتوری شوید که حاوی فایلی است که می خواهید رمزگذاری کنید.

دستور زیر را وارد کنید تا همه الگوریتم های رمزگذاری پشتیبانی شده را فهرست کنید:

mcrypt --list

در نهایت، فایل خود را با استفاده از دستور زیر رمزگذاری کنید:

mcrypt -a algorithm_name filename

وقتی از شما یک عبارت عبور خواسته شد، آن را دو بار وارد کرده و Enter را بزنید. mcrypt اکنون فایل شما را رمزگذاری می کند و آن را با پسوند “.nc” ذخیره می کند. اگر می خواهید این فایل را باز کنید، باید آن را رمزگشایی کنید. برای انجام این کار میتوانید دستور زیر را اجرا کنید:

mcrypt -d filename.nc

و سپس پسورد خود را وارد کنید.

نحوه رمزگذاری پوشه ها در لینوکس

همانند نحوه محافظت از فایل ها در لینوکس، این روز برای پوشه ها نیز وجود دارد. در ادامه لیستی از تمام روش هایی که می توانید برای این کار استفاده کنید آورده شده است.

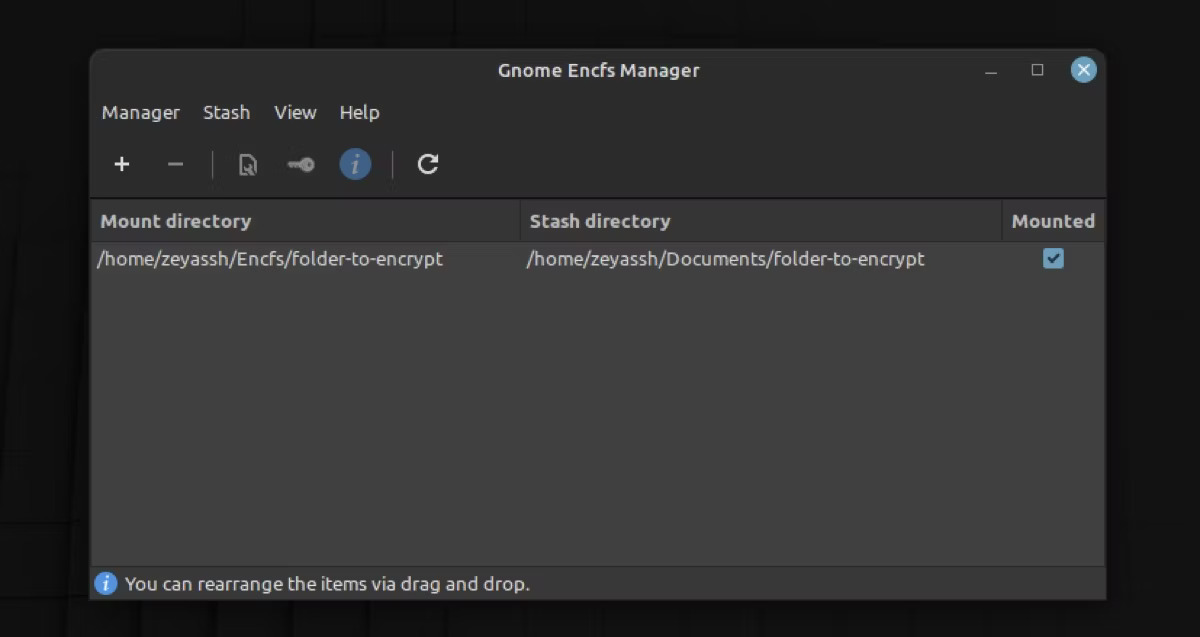

رمزگذاری یک پوشه با استفاده از GNOME EncFS Manager

GNOME EncFS Manager یک ابزار نصبی است که به شما امکان می دهد پوشه ها را در لینوکس به راحتی رمزگذاری کنید. این ابزار توسط اکثر توزیعهای لینوکس پشتیبانی میشود و دارای رابط کاربری گرافیکی منظمی است که استفاده از آن را آسان میکند.

برای دانلود این ابزار در لینوکس خود، میتوانید مخزن زیر را به سورس لیست خود اضافه کرده و سپس اقدام به دانلود کنید.

deb http://archive.ubuntu.com/ubuntu natty main universe

توجه داشته باشید که سورس لیست لینوکس در مسیر etc/apt/sources.list قرار دارد.

پس از وارد کردن مخزن، ابتدا دستور sudo apt-get update و سپس دستور sudo apt-get install encfs را وارد کنید تا ابزار نصب شود.

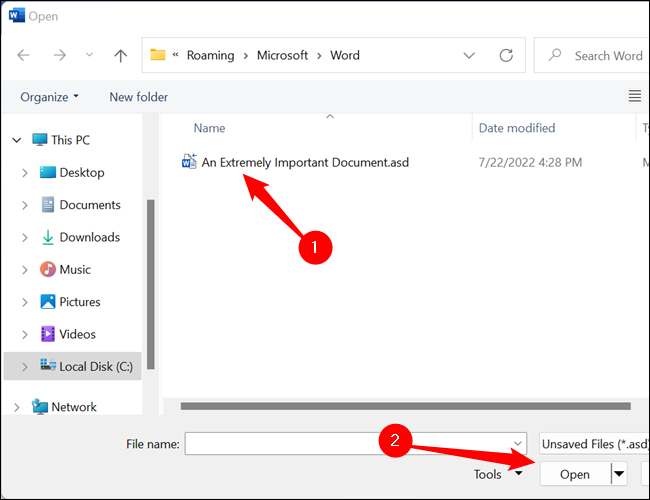

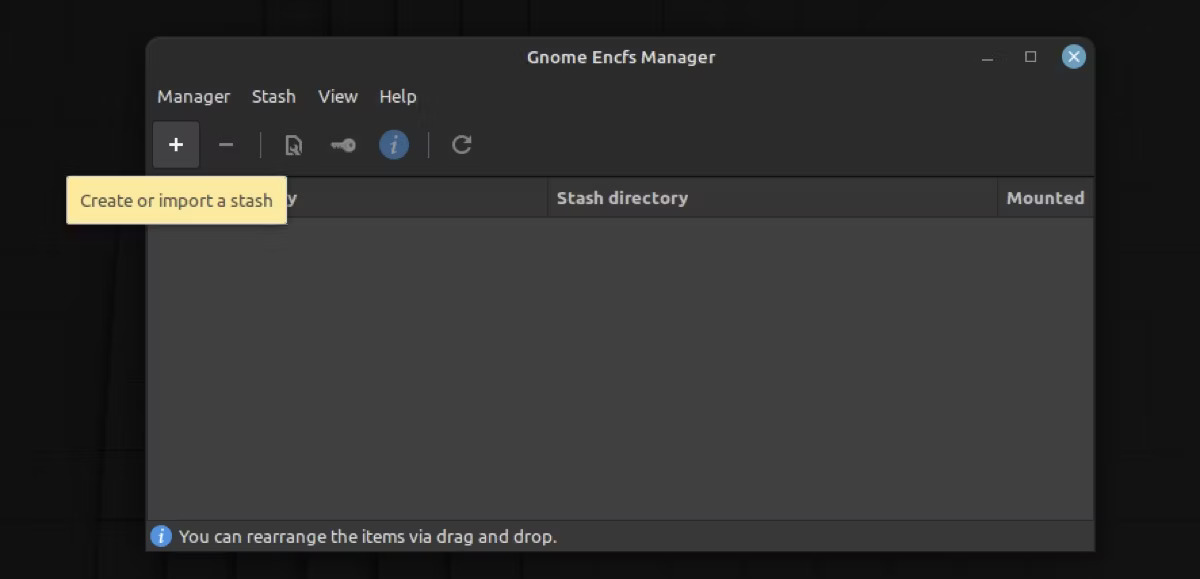

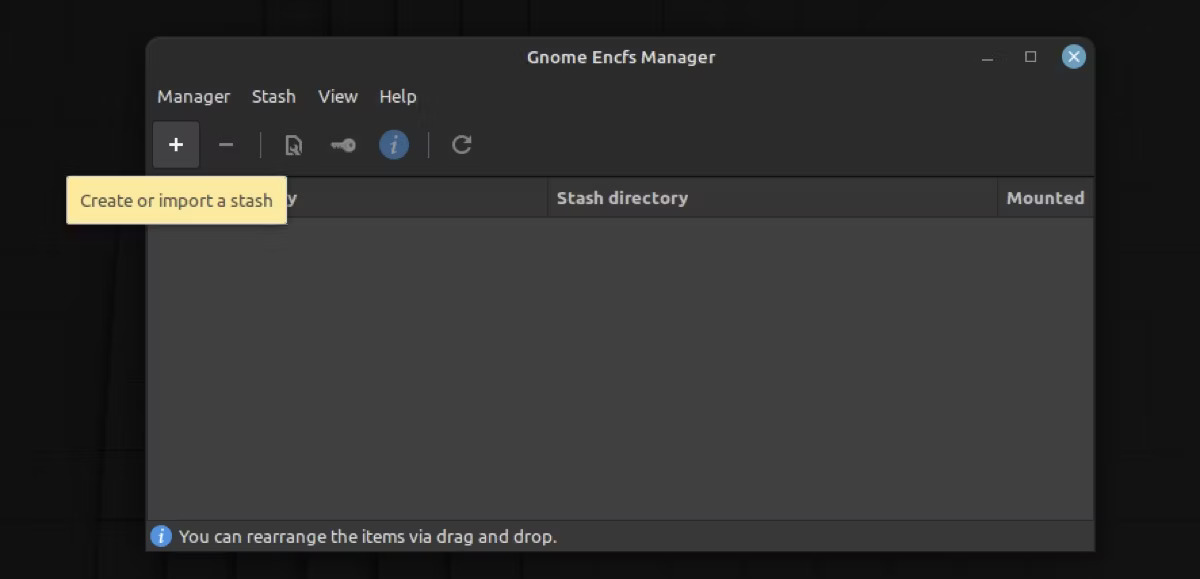

در اینجا مراحل استفاده از GNOME EncFS Manager برای رمزگذاری یک پوشه در لینوکس آمده است:

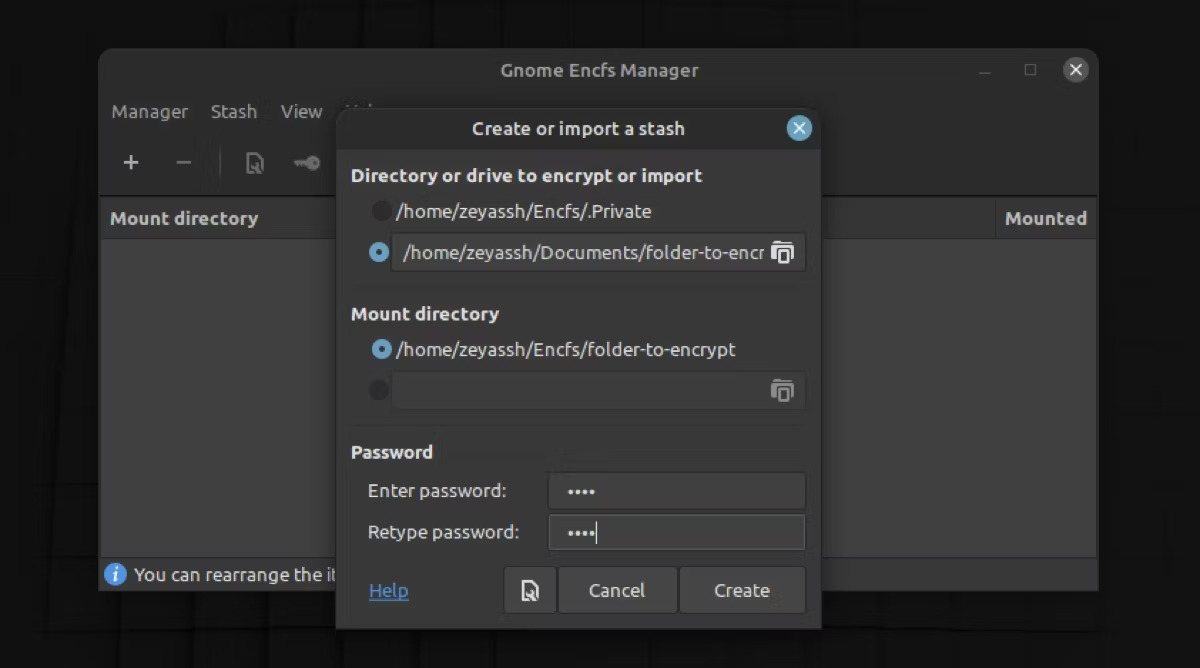

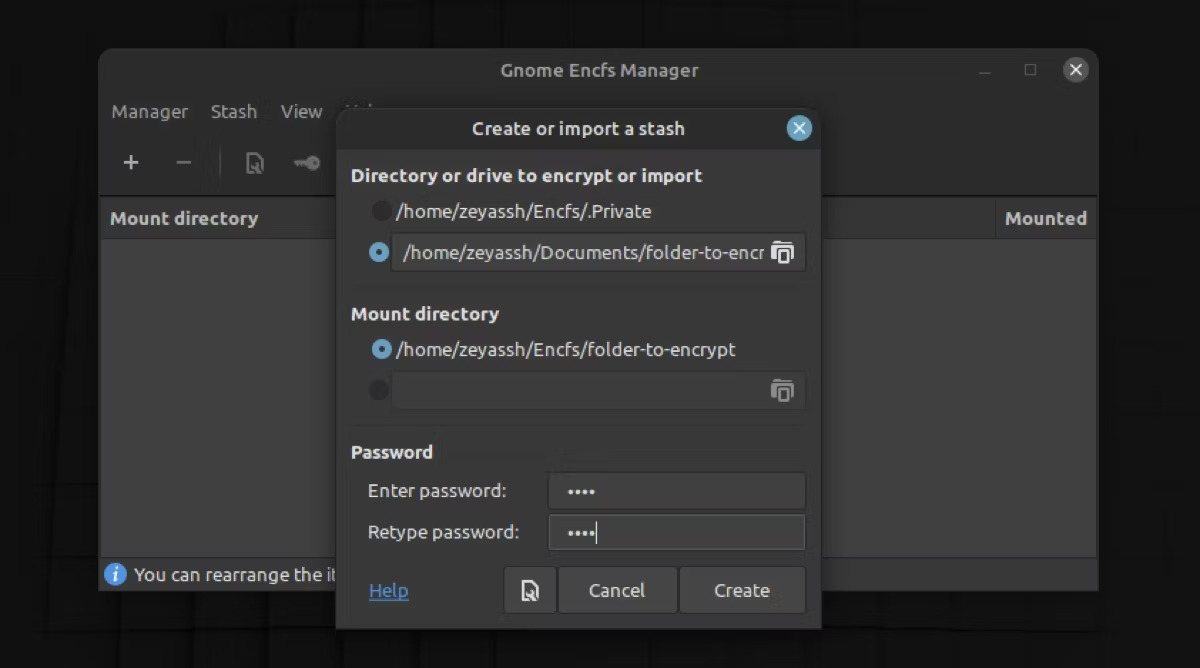

ابتدا منوی برنامه ها را باز کنید، GNOME EncFs را جستجو کرده و آن را راه اندازی کنید. روی نماد مثبت ( + ) در نوار ابزار ضربه بزنید. در کادر محاورهای زیر، دکمه رادیویی دوم را در قسمت Directory یا Drive برای رمزگذاری یا وارد کردن و انتخاب یک پوشه انتخاب کنید. مطمئن شوید که یک پوشه جدید (خالی) در اینجا ایجاد کنید. (شما باید بعداً محتویات پوشه اصلی خود را به این پوشه منتقل کنید.)

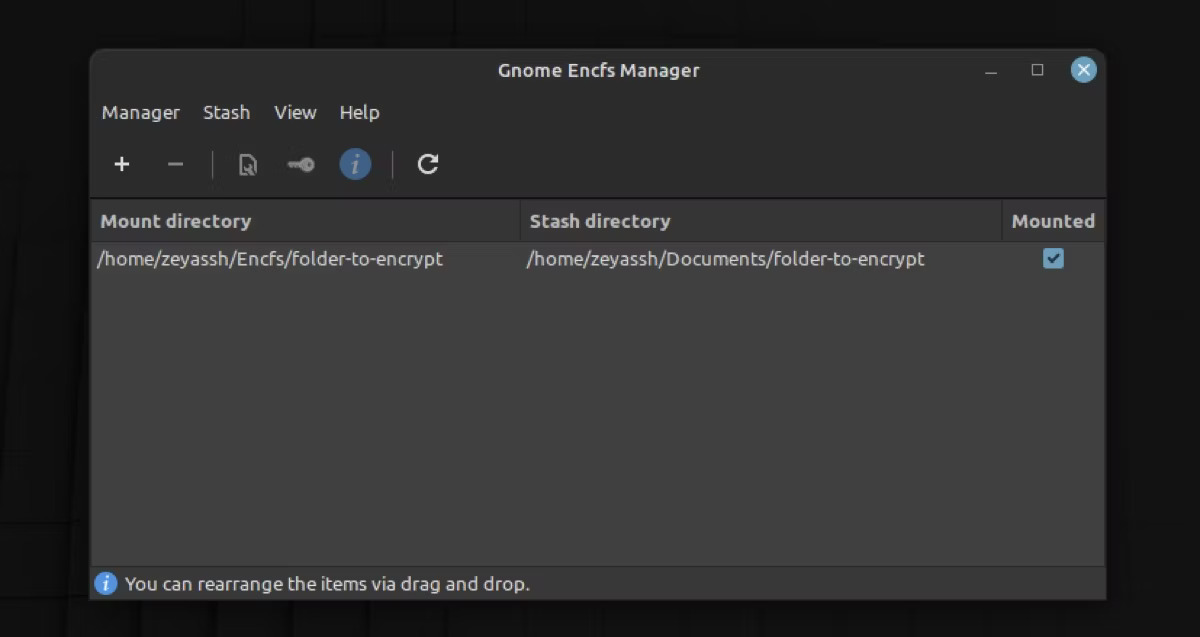

سپس مطابق تصویر زیر نحوه تنظیمات ذخیره در gnome encfs را تنظیم کنید.

رمز عبوری را که می خواهید برای رمزگذاری پوشه خود استفاده کنید را در قسمت password وارد کنید. سپس برای ایجاد یک پوشه رمزگذاری شده Create را بزنید.

ابزار EncFS اکنون یک پوشه رمزگذاری شده ایجاد می کند و آن را در فهرست مقصد انتخابی شما قرار می دهد. روی این درایو نصب شده دوبار کلیک کنید تا به محتویات پوشه داخل آن دسترسی پیدا کنید. برای جدا کردن آن، کادر کنار آن را علامت بزنید. یا روی ذخیره کلیک راست کرده و Unmount را انتخاب کنید.

محافظت از اطلاعات خود در لینوکس

بسته به ترجیح خود، می توانید هر روش و ابزاری را که در بالا ذکر شده است برای رمزگذاری فایل ها و پوشه ها در لینوکس و جلوگیری از دسترسی غیرمجاز با رمز عبور انتخاب کنید. اگر کامپیوتر خود را با شخصی به اشتراک می گذارید، این می تواند یک روش واقعا موثر باشد تا مطمئن شوید که هیچ کس به جز شما نمی تواند به داده های شخصی شما دسترسی داشته باشد.