چرا در لینوکس به آنتی ویروس نیاز نداریم؟

بیایید به دلایل عدم نیاز به نرم افزار آنتی ویروس در لینوکس نگاه کنیم.

1. کم بودن بدافزارها برای لینوکس

از آنجایی که کاربران لینوکس معمولا افرادی در حوزه IT هستند و بیشتر با فناوری سر و کار دارند، کسانی که به دنبال ساخت بدافزار و بهره برداری از آن هستند، به سراغ لینوکس نمی آیند و بیشتر به دنبال سیستم عاملی میرند که عوام مردم با آن سر و کار دارند. البته برای لینوکس هم بدافزارهایی وجود دارد ولی به اندازه سایر سیستمعاملها نیست و تقریباً هیچ شانسی وجود ندارد که با آن مواجه شوید (مگر اینکه کوتاهی از سمت خود شما باشد).

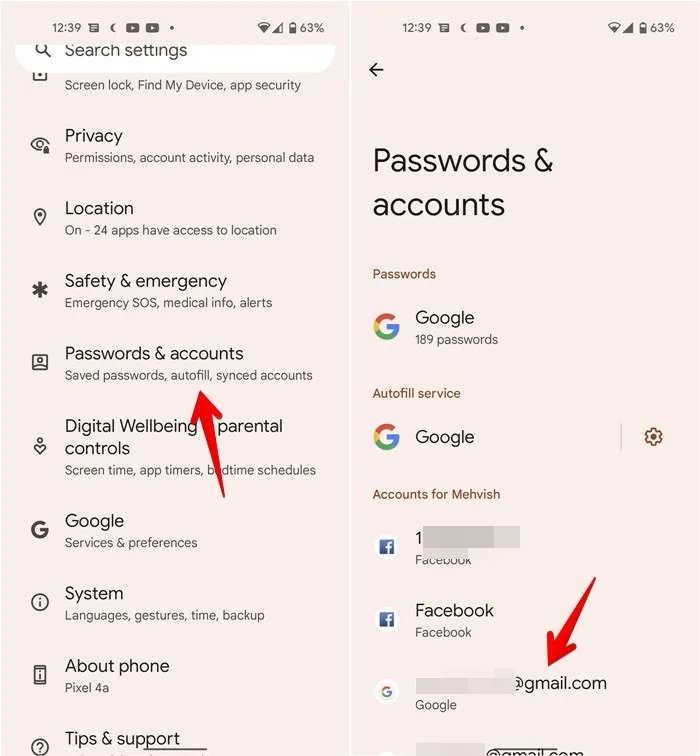

2. نصب نرم افزار در لینوکس ایمن تر است

به نحوه نصب نرم افزار بر روی رایانه خود دقت کنید. در ویندوز و مک، کاربران اغلب فایلهای نصبکننده EXE، MSI و DMG را دانلود میکنند که درخواست دسترسی در سطح سیستم را دارند تا تغییرات نصب لازم را انجام دهند. این یک راه اصلی برای حملات بدافزار است.

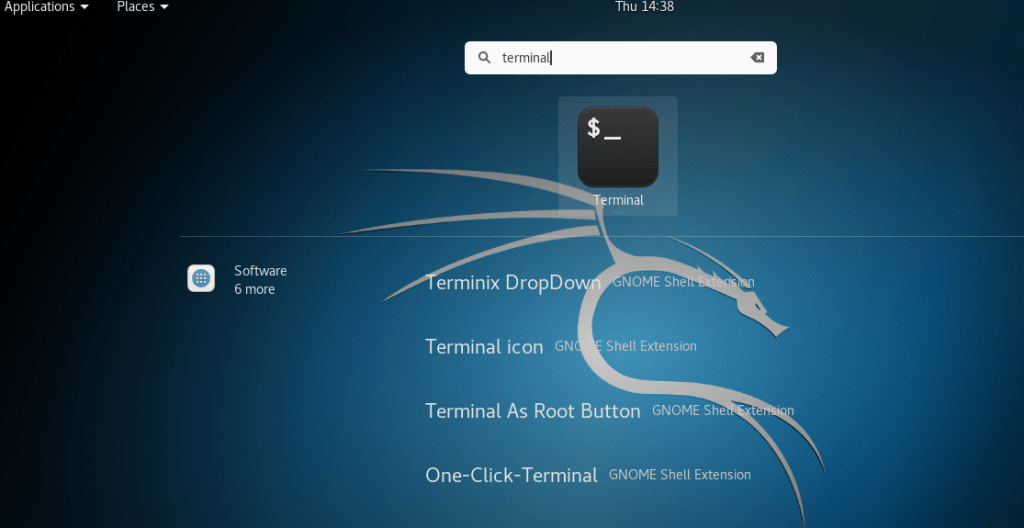

اما در لینوکس متفاوت است. اکثر کاربران تنها به مدیران بسته مانند APT و YUM متکی هستند. تا زمانی که برنامه های خود را از مخازن قابل اعتماد مانند Github دانلود کنید، جای هیچ نگرانی وجود ندارد و خطر ابتلا به بدافزار تقریباً صفر است.

3. لینوکس از خود در برابر بدافزار محافظت می کند

ساختار لینوکس به گونه ای است که دسترسی ریشه را برای بدافزارها دشوار میکند، و حتی اگر در نهایت با ویروس یا تروجان آلوده شوید، آسیب واقعی به سیستم وارد نمیشود. این به دلیل نحوه عملکرد مجوزها در لینوکس است.

هر فایل در لینوکس دارای سه تنظیمات مجوز است:

- صاحب فایل با این فایل چه کاری می تواند انجام دهد؟

- گروه مالک فایل با این فایل چه کاری می تواند انجام دهد؟

- و بقیه چه کاری می توانند با این فایل انجام دهند؟

اگر یک ویروس به طور فرضی سیستم شما را آلوده کند، احتمالاً تحت حساب محلی شما اجرا می شود و بنابراین به اقدامات کاربر شما محدود می شود. حسابهای کاربری محلی نمیتوانند برای فایلهای «root» در سطح سیستم کاری انجام دهند، بنابراین بدافزار به دام میافتد و مهار میشود (با فرض اینکه به طور تصادفی بدافزار را با «sudo» اجرا نکنید).

4. عدم کارایی آنتی ویروس!!

فرض کنید روزی یک بدافزار جدید وجود دارد که لینوکس را هدف قرار می دهد و از یک حمله روز صفرکه قبلاً دیده نشده است استفاده می کند و به سیستم شما راه می یابد. قبل از اینکه بتوانید متوجه شوید، این بدافزار داده های شما را خراب می کند و کار خود را انجام می دهد. آیا آنتی ویروس در اینجا به شما کمک می کرد؟ قطعا نه.

به طور کلی، نرم افزارهای آنتی ویروس همیشه یک قدم از ویروس ها عقب تر هستند و نمیتوانند از شما در برابر تهدیداتی محافظت کنند که متوجه نمیشوند، به این معنی که توسعهدهندگان آنتیویروس طبق تعریف واکنشپذیر هستند. این احتمال وجود دارد که قبل از اینکه آنتی ویروس بفهمد چگونه با آن مقابله کند، توسط بدافزار مورد حمله قرار خواهید گرفت.

5. وجود عادت های امنیتی کافی در لینوکس

برخی از شناخته شده ترین بردارهای حمله در لینوکس، برنامه هایی از منابع ناشناخته، تورنت ها، وب سایت های مبهم و غیره هستند. اینها برخی از منابع بسیار اساسی هستند که می توانید به راحتی از طریق بهترین شیوه ها از آنها اجتناب کنید.

سایر بردارهای بالقوه بدافزار شامل فایلهای PDF، افزونههای قدیمی، برنامههای متقابل پلتفرمی که بهندرت بهروزرسانی میشوند و موارد دیگر هستند. درایوهای USB نیز می توانند بدافزار پنهان را حمل کنند. اگر بردارهای حمله احتمالی را حذف کنید، عادت های بد امنیتی را کنار بگذارید و عادت های امنیتی خوبی ایجاد کنید، نیازی به آنتی ویروس در لینوکس ندارید.

چرا لینوکس به فایروال نیاز ندارد؟

جواب این سوال کوتاه است، فایروال صرفاً فیلتری است که تعیین می کند کدام بسته های شبکه (یعنی داده ها) می توانند از اینترنت وارد رایانه شما شوند و کدامیک می توانند رایانه شما را به اینترنت بسپارند. عمدتاً برای اجازه دادن و یا غیرمجاز کردن اتصالات ورودی استفاده میشود. اتصالات خروجی به ندرت فیلتر می شوند. از این رو برای اکثر کاربران لینوکس، فایروال ها غیر ضروری هستند.

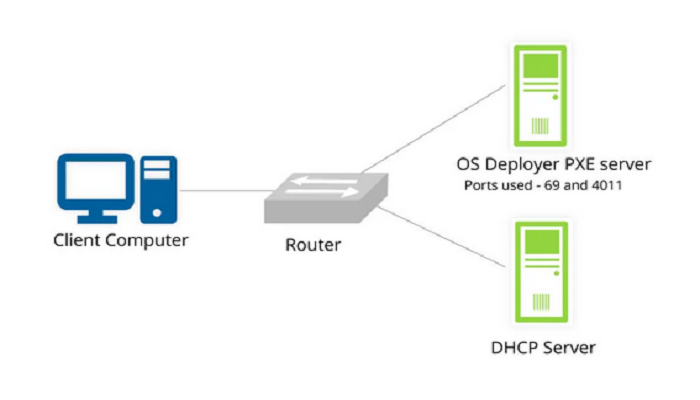

تنها زمانی که به فایروال نیاز دارید این است که نوعی برنامه سرور را روی سیستم خود اجرا کنید. این می تواند یک وب سرور، سرور ایمیل، سرور بازی و غیره باشد. در این حالت، فایروال اتصالات ورودی را به پورت های خاصی محدود می کند و مطمئن می شود که آنها فقط می توانند با برنامه سرور مناسب تعامل داشته باشند.

اگر هیچ برنامه سروری را اجرا نمی کنید، فایروال هیچ کاربردی ندارد. اگر هیچ سروری در حال اجرا نیست، سیستم شما به اتصالات ورودی گوش نمی دهد و اگر به اتصالات ورودی گوش نمی دهد، هیچ کس نمی تواند متصل شود.

نکاتی برای به حداکثر رساندن امنیت در لینوکس

با وجود همه این دلایل برای نصب نکردن نرم افزار آنتی ویروس، ممکن است بخواهید به هر حال این کار را انجام دهید قطعا این کار خوب است. حتی اگر هرگز به یک بدافزار آلوده نشوید، اینطور نیست که با داشتن آنتی ویروس در دسترس چیزی از دست داده باشید. ایمن بودن بهتر از متاسف بودن است. مانند هر نرم افزار دیگری در لینوکس، چندین برنامه آنتی ویروس وجود دارد که می توانید آنها را به صورت رایگان نصب و آزمایش کنید.